Đầu tháng 6/2014, một nỗ lực phối hợp có tên Operation Tovar với sự tham gia của lực lượng thực thi Mỹ, châu Âu và các hãng bảo mật trên khắp thế giới nhằm ngăn chặn sự lan rộng của mạng botnet Zeus Gameover và kiểm soát các máy chủ trước sự tấn công của CryptoLocker – một ransomware rất nổi tiếng có nghĩa là "virus đòi tiền chuộc" khi đã khống chế được máy tính của nạn nhân sẽ tiến hành mã hóa các tập tin hệ thống, đồng thời đưa ra cảnh báo đòi tiền chuộc nếu muốn đổi lấy key giải mã.

Gameover Zeus và CryptoLocker không phải là hai cái tên duy nhất. Ngoài ra còn có rất nhiều biến thể và các loại Trojan ăn cắp thông tin của người dùng khác mà bạn cũng cần chú ý nếu không muốn một ngày đẹp trời phải khóc thét vì không hiểu toàn bộ tiền trong tài khoản tại sao "không cánh mà bay"!

Dưới đây là 10 phần mềm ác ý mà bất cứ những ai đã, đang và sẽ mở tài khoản ngân hàng cần phải nắm được.

1. Zbot/Zeus

Zeus, hay còn được biết đến với tên gọi Zbot, là một loại trojan khét tiếng có khả năng đầu độc các máy tính chạy hệ điều hành Windows và sau đó sẽ lấy cắp thông tin tài khoản, bao gồm tên người dùng, mật khẩu cũng như các dữ liệu tài chính liên quan khác. Một khi được cài đặt, nó sẽ tiến hành tải xuống các file cấu hình và các bản cập nhật từ Internet. Các tội phạm máy tính hoàn toàn có thể tự tạo được các file Zeus này bằng cách sử dụng bộ công cụ xây dựng trojan có sẵn trên một số trang web.

Zeus đã được tạo sẽ lấy cắp dữ liệu người dùng từ các hệ thống đã bị nhiễm độc, bao gồm thông tin hệ thống, mật khẩu, tài khoản ngân hàng hoặc các dữ liệu tài chính khác và có thể được tùy chỉnh để tập hợp thông tin tại một số nước cụ thể bằng cách sử dụng nhiều phương pháp biến đổi. Với những thông tin đã truy xuất được, các tội phạm máy tính có thể đăng nhập vào các tài khoản ngân hàng và thực hiện hàng loạt giao dịch chuyển tiền không cần ủy quyền thông qua một mạng lưới phức tạp gồm rất nhiều máy tính.

Zbot/Zeus được tạo ra dựa trên một mô hình khách – chủ (client – server) và yêu cầu server Command and Control (các máy chủ điều khiển qua lệnh) để gửi và nhận thông tin qua mạng. Server Command and Control này được coi là điểm yếu của các kiến trúc malware nên các lực lượng thực thi pháp luật có thể lợi dụng nó để tiêu diệt Zeus.

Tuy nhiên, điểm yếu cố hữu đó đã được các hacker để ý. Biến thể mới nhất của Zeus/Zbot bao gồm một DGA (domain generation algorithm – thuật toán tạo tên miền) sẽ giúp cho server Command and Control có khả năng chống cự trước mọi xâm nhập. DGA sẽ tạo một danh sách các tên miền mà các bot muốn kết nối phòng khi máy chủ trung tâm không thể tiếp cận được.

Theo nhiều chuyên gia, Zeus đã phát triển qua một thời gian dài và cho tới nay đã thực sự trở thành một phần mềm "siêu độc hại". Loại malware này có khả năng thực hiện nhiều chức năng ăn cắp thông tin như đánh cắp dữ liệu được gửi dưới các hình thức HTTP, đánh cắp các thông tin bí mật của các tài khoản được lưu trữ trong Windows, đánh cắp thông tin tài khoản FTP và POP, đánh cắp/xóa HTTP và cookie flash, sửa đổi các trang HTML của trang web với mục tiêu lấy cắp thông tin, chuyển hướng nạn nhân từ các trang web mục tiêu sang các trang web mà kẻ tấn công kiểm soát, làm mất chức năng chụp ảnh màn hình của máy tính, xóa các registry quan trọng hay khiến cho máy tính không thể khởi động được...

Zeus/Zbot cũng được biết đến với nhiều tên gọi khác bao gồm PRG và Infostealer, có "thành tích" lây nhiễm cho 3,6 triệu hệ thống ở Mỹ. Năm 2009, các chuyên gia phân tích an ninh phát hiện được Zeus đã phát tán mã độc tới hơn 70.000 tài khoản ngân hàng và các tổ chức, bao gồm cả NASA lẫn Bank of America.

2. Zeus Gameover (P2P)

Zeus Gameover là một biến thể của "gia đình Zeus" chuyên thực hiện các nhiệm vụ lấy cắp thông tin tài chính của người dùng thông qua mạng bonet sử dụng kiến trúc ngang hàng (peer-to-peer).

Zeus Gameover không cần sử dụng server Command and Control bởi lẽ các peer (máy tính) được tạo trong mạng bonet có thể hoạt động như một server Command and Control độc lập và có thể tải xuống các lệnh hay các file cấu hình, cuối cùng, sẽ tiến hành gửi dữ liệu đã đánh cắp được tới các máy chủ độc hại (malicious server).

Zeus Gameover được sử dụng bởi các tội phạm máy tính để thu thập thông tin tài chính bao gồm tên đăng nhập, mật khẩu, số thẻ tín dụng và các thông tin cá nhân khác mà chúng thấy hữu ích. Zeus Gameover, theo đánh giá, là đã lây nhiễm cho khoảng 1 triệu máy tính trên khắp toàn cầu.

3. SpyEye

Một thành viên tiếp theo của "đại gia đình Zeus" đó là SpyEye - phần mềm ác ý chuyên ăn cắp dữ liệu (tương tự Zeus) được tạo để lấy trộm tiền từ các tài khoản ngân hàng trực tuyến thông qua việc đánh cắp thông tin cá nhân, mã bảo mật và dữ liệu tài chính.

SpyEye cũng bao gồm một keylogger có khả năng truy xuất thông tin đăng nhập từ các tài khoản ngân hàng online của người dùng, rất phổ biến trong giới tội phạm máy tính vì nó có thể được tùy chỉnh để tấn công vào các tổ chức hoặc xâm nhập vào từng loại dữ liệu tài chính nhất định.

SpyEye có thể can thiệp vào một giao dịch tài chính ngay khi một người dùng bắt đầu thực hiện các hoạt động trực tuyến có liên quan đến tài khoản của mình.

4. Ice IX

Ice IX là một biến thể đã được chỉnh sửa của Zeus và cũng là một trong những loại phần mềm độc hại tinh vi nhất hiện vẫn đang tồn tại.

Ice IX được sử dụng bởi các tội phạm máy tính với mục đích phát tán mã độc tương tự như các malware khác để ăn trộm thông tin tài chính và thông tin cá nhân của người dùng như tên đăng nhập hoặc mật khẩu truy cập email và tài khoản ngân hàng trực tuyến.

Giống như Zeus, Ice IX cũng có thể kiểm soát các nội dung hiển thị trên các website ngân hàng trực tuyến thông qua việc lây nhiễm các form đăng ký hoặc form điền thông tin. Từ đó, các hacker có thể dễ dàng truy xuất những thông tin mà chúng muốn.

So với các thành viên khác trong "gia đình Zeus" thì Ice IX có nhiều khả năng mạnh hơn, trong đó quan trọng nhất là cơ chế tự phòng vệ cho phép nó lẩn tránh các trang được theo dõi (tracking) và giám sát hầu hết các server Command and Control được điều khiển bởi Zeus.

5. Citadel

Citadel xuất hiện sau khi mã nguồn của Zeus bị rò rỉ vào năm 2011. Nhờ tính chất mã nguồn mở nên các tội phạm máy tính (cybercriminal) đã tiến hành rà soát và chỉnh sửa Zeus để tạo ra Citadel nhằm mục đích phục vụ cho nhiều hoạt động tấn công bằng mã độc khác.

Đối với các tội phạm máy tính, Citadel là một bộ công cụ cải tiến mà chúng có thể sử dụng để lừa gạt người dùng nhằm mục đích lấy cắp thông tin cá nhân và tài khoản ngân hàng. Sau đó, các dữ liệu đó sẽ được sử dụng để truy cập vào các tài khoản trực tuyến và thực hiện các giao dịch phi pháp.

6. Carberp

Carberp là một loại trojan được tạo ra để giúp các hacker lấy cắp thông tin cá nhân từ các nền tảng ngân hàng trực tuyến được truy cập bởi các máy tính bị nhiễm độc.

Hành vi của trojan này cũng tương tự như những malware khác trong "gia đình Zeus" và có khả năng đánh cắp thông tin từ các ứng dụng chống mã ác ý khác. Carberp có thể trộm dữ liệu nhạy cảm từ các thiết bị đã nhiệm độc và tải xuống dữ liệu mới từ các máy chủ Command and Control.

Carberp là một trong những phần mềm độc hại chuyên ăn cắp dữ liệu tài chính được phán tán phổ biến nhất ở Nga, chủ yếu tấn công vào các hệ thống ngân hàng và các công ty có các giao dịch tài chính được thực hiện với số lượng lớn. Carberp không chỉ "thả" mã nhiễm độc vào các trang web mà còn tạo ra nhiều lỗ hổng trong hệ thống mà nó tấn công nhằm mục đích chiếm đoạt quyền quản trị.

Được phát tán qua nhiều phương pháp điển hình sử dụng các file bị nhiễm độc như đính kèm vào email, drive-by download (tấn công bằng cách tự động tải về, được sử dụng để cài đặt virus và phần mềm gián điệp vào máy tính người dùng, thông qua đó kiểm soát hoàn toàn máy tính) hay nhấp chuột vào các sửa sổ pop-up giả mạo, điểm khác biệt của malware này đó chính là một số lượng lớn các tài nguyên trực tuyến chính thống được sử dụng để thu thập thông tin và có tiềm năng tạo ra các giao dịch phi pháp. Theo tính toán, thông qua Carperb, các tội pháp máy tính đã triển khai mạng bonet trên hơn 25.000 thiết bị bị nhiễm độc.

7. Bugat

Bugat là loại trojan có nhiều khả năng tương tự Zeus, đặc biệt được tội phạm máy tính sử dụng nhiều để đánh cắp thông tin tài chính.

Bugat nhắm tới hoạt động lướt web được thực hiện trên máy tính đã bị nhiễm độc và thu thập thông tin trong quá trình người dùng đang tiến hành giao dịch với các tài khoản ngân hàng trực tuyến. Nó có thể tải lên các tập tin từ một máy tính bị nhiễm độc, tải xuống và thực thi một loạt các quá trình hoặc lấy cắp thông tin qua giao thức FTP.

Bugat cũng có thể giao tiếp với một máy chủ Command and Control từ nơi nó nhận các bản hướng dẫn và cập nhật cho tới danh sách các trang web tài chính mà nó nhắm đến. Sau đó, thông tin thu thập được sẽ được gửi tới máy chủ từ xa của tội phạm máy tính.

Để lan truyền loại malware này, hacker chủ yếu chèn các liên kết độc hại vào trong các email mà họ gửi tới người dùng đích. Khi một người dùng nhấp chuột vào liên kết bị nhiễm độc đó, họ sẽ được chuyển hướng tới một website bất hợp pháp nơi Bugat thực thi quá trình tải xuống trên hệ thống.

8. Shylock

Shylock là một mã ác ý được thiết kế để truy xuất thông tin người dùng nhằm mục đích phục vụ cho các hoạt động phi pháp.

Ngay khi được cài đặt, Shylock sẽ giao tiếp với các máy chủ Command and Control từ xa được điều khiển bởi tội phạm máy tính, gửi và nhận dữ liệu từ/đến các PC bị nhiễm độc.

Tương tự Zeus Gameover, malware này có thể tận dụng tối đa DGA – được sử dụng để tạo nhiều tên miền phục vụ cho việc nhận lệnh giữa máy chủ tạo mã độc và các hệ thống đã bị lây nhiễm.

Thông qua drive-by download, Shylock sẽ được phát tán tới các website đã bị tổn thương và qua quảng cáo độc hại – loại quảng cáo trực tuyến kèm mã độc nhằm mục đích phát tán phần mềm độc hại yêu cầu người dùng cài đặt phần mềm ngoài ý muốn hoặc bí mật cài đặt các tập tin theo dõi cookie nhằm thu thập thông tin hay theo dõi thói quen lướt web của user.

Một cách phổ biến khác để lan truyền malware này đó là chèn JavaScript độc hại vào một trang web, sau đó, tạo ra một pop-up yêu cầu người dùng tải xuống một plugin cần thiết cho việc phát media trên nền web.

9. Torpig

Torpig là loại malware rất tinh vi được thiết kế để thu thập thông tin nhạy cảm như tài khoản ngân hàng thay thông tin thẻ tín dụng.

Bonet Torpig - mạng lưới các máy tính đã bị tổn thương và chịu sự kiểm soát của tội phạm máy tính - là phương thức chính mà chúng sử dụng để gửi email spam hoặc đánh cắp thông tin cá nhân của người dùng từ các tài khoản ngân hàng trực tuyến. Torpig cũng sử dụng DGA để tạo tên miền và định vị máy chủ Command and Server của hacker.

Máy tính người dùng có thể bị lây nhiễm qua drive-by download hoặc trang web có thể được chỉnh sửa để hiển thị thông báo yêu cầu người dùng cho biết mã JavaScript từ website được điều khiển bởi hacker. Từ đây, chúng tiến hành các hoạt động tấn công giả mạo (phising) trên các máy tính đã bị nhiễm độc để thu thập dữ liệu nhạy cảm.

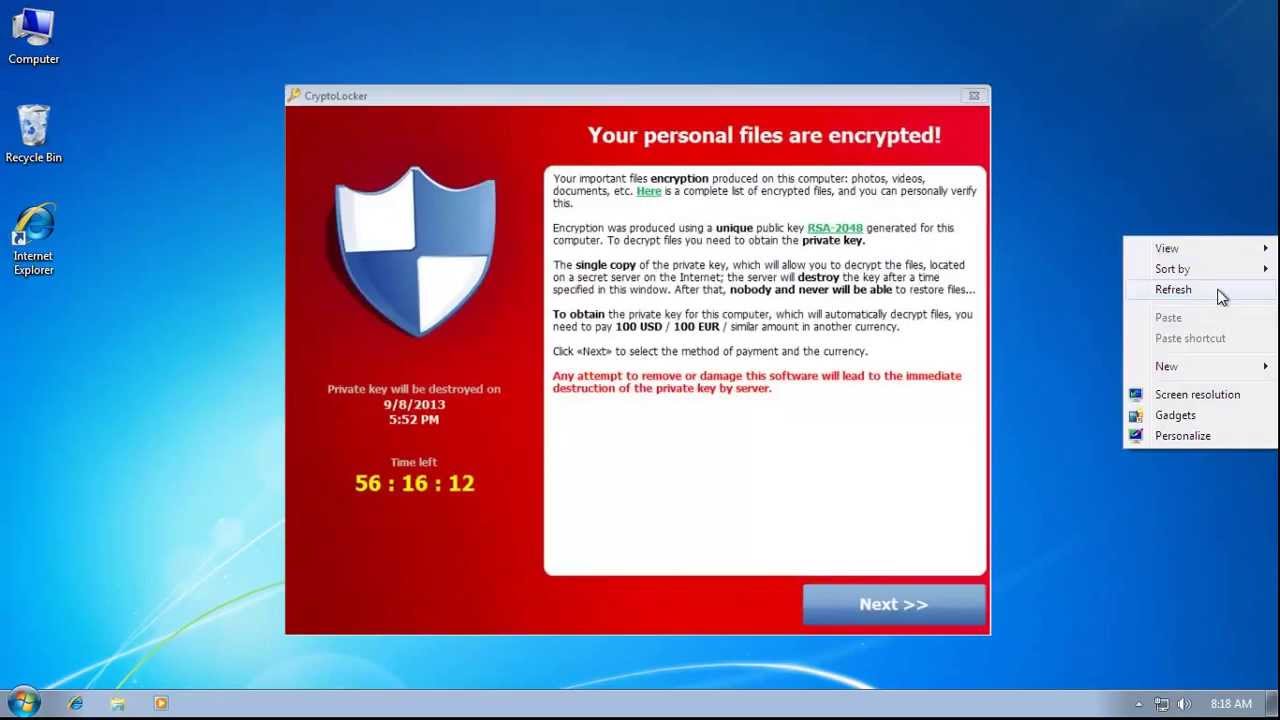

10. CryptoLocker

CryptoLocker sẽ tiến hành mã hóa dữ liệu của người dùng và hiển thị một thông điệp khẳng định rằng thông tin cá nhân của bạn sẽ được giải mã nếu như nộp đủ số tiền chuộc trong một khoảng thời gian giới hạn. Mặc dù CryptoLocker có thể được loại bỏ bởi nhiều giải pháp bảo mật nhưng vẫn chưa có cách nào để giải mã các tập tin đã bị chúng khóa.

CryptoLocker là một trong những malware đáng sợ nhất đã được tạo ra, không chỉ bởi vì khả năng lấy cắp tiền của bạn mà còn bởi vì nó có thể truy cập dễ dàng vào dữ liệu riêng tư và một khi đã mã hóa thông tin thì không thể nào giải mã được. Ransomware này cực kỳ nguy hiểm do những máy tính đã bị ảnh hưởng sẽ bị lộ thông tin mật (và bị xâm nhập) và người dùng cũng mất đi tất cả các tập tin mà không hề có bất kỳ cơ hội nào để phục hồi lại.

CryptoLocker là loại trojan có thể lây nhiễm cho hệ thống của bạn theo nhiều cách nhưng thường thông qua các file đính kèm trong email từ các công ty hoặc tổ chức nổi tiếng. Đây cũng chính là đối tượng chính mà các hacker hướng đến để thực hiện các phi vụ tấn công giả mạo.

Các phương thức lan truyền điển hình của malware

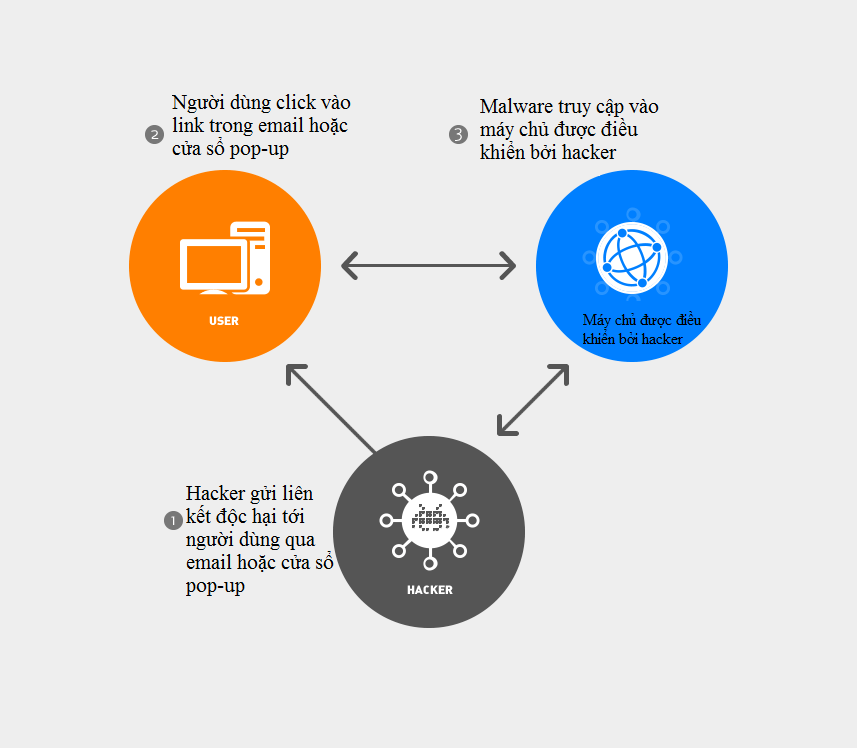

Biểu đồ thể hiện phương thức lan truyền chính của malware

Đa phần, chúng sẽ được phát tán qua các con đường sau:

1. Các chiến dịch spam

Người dùng nhận được email từ một tổ chức nổi tiếng với một vài thông tin ngân hàng sai lệch hoặc một liên kết giả mạo được đính kèm. Hệ thống sẽ bắt đầu bị nhiễm độc khi người dùng chạm vào link hoặc tải xuống các file đính kèm đó, thường được cải trang dưới dạng một hóa đơn hoặc một thông báo việc làm quan trọng.

2. Drive-by download (tự động tải xuống)

Quá trình tự động tải xuống sẽ được thực hiện khi người dùng ghé thăm một trang web hoặc nhấp chuột vào một cửa sổ pop-up giả mạo.

Một đợt tấn công của malware thông thường sẽ như thế nào?

Chúng ta sẽ bắt đầu từ điểm mà một máy tính đang hoạt động bình thường bị nhiễm độc bởi một malware chuyên ăn cắp dữ liệu. Như đã được đề cập ở trên, chúng sẽ lan truyền tới thiết bị người dùng qua một trong 3 hình thức: file đính kèm trong email (hoặc liên kết), tự động tải xuống hoặc cửa sổ pop-up giả mạo.

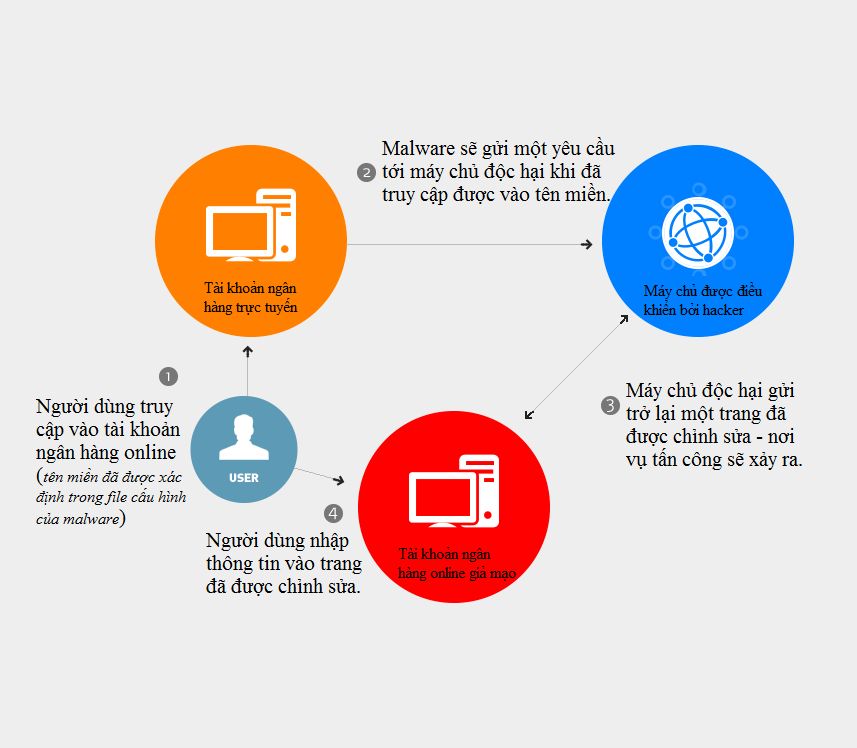

Biểu đồ mô tả quá trình tấn công của malware

Các giai đoạn xảy ra trong một đợt tấn công:

- Người dùng truy cập vào tài khoản ngân hàng trực tuyến. Tên miền sẽ được xác định trên file cấu hình được tải xuống bởi malware từ máy chủ độc hại được điều khiển bởi hacker.

- Mã ác ý sẽ gửi một yêu cầu tới máy chủ độc hại được điều khiển bởi cybercriminal và thông báo rằng người dùng đang cố gắng truy cập vào một tên miền cụ thể trong file cấu hình.

- Máy chủ độc hại xác định trang sẽ tiến hành tấn công – thường là trang đăng nhập.

- Khi người dùng truy cập vào trang đó, malware sẽ gửi thông báo tới máy chủ độc hại yêu cầu gửi trả lại một trang đã được chỉnh sửa vào trình duyệt của người dùng.

- Trang đã được chỉnh sửa sẽ khiến người dùng tin rằng họ đang nhập thông tin vào một trang bình thường trên tài khoản, nhưng kỳ thực đó là trang do chính hacker tạo ra.

Đây là các bước điển hình nhất của một vụ tấn công giả mạo. Tuy nhiên, phương pháp và công cụ sẽ được thay đổi từ các hình thức xâm nhập truyền thống cho tới việc sử dụng một phần mềm keylogger để rút tiền trực tiếp từ các tài khoản ngân hàng trực tuyến.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài