7 giao thức bảo mật email phổ biến nhất hiện nay

Giao thức bảo mật email là các cấu trúc bảo vệ email của người dùng khỏi sự can thiệp từ bên ngoài. Email cần các giao thức bảo mật bổ sung vì một lý do: Simple Mail Transfer Protocol (SMTP) không có bảo mật tích hợp. Một tin thật sốc, phải không?

Nhiều giao thức bảo mật hoạt động với SMTP. Sau đây là những giao thức đó và cách chúng bảo vệ email của bạn.

Tìm hiểu về các giao thức bảo mật email

1. Cách SSL/TLS giữ email an toàn

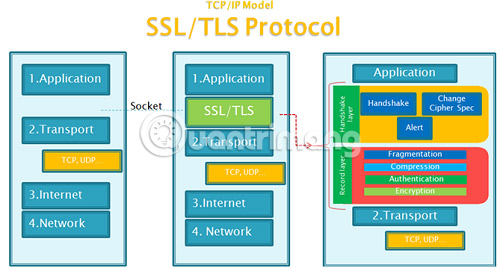

Secure Sockets Layer (SSL) và “người kế nhiệm”, Transport Layer Security (TLS), là các giao thức bảo mật email phổ biến nhất để bảo vệ email khi nó di chuyển trên Internet.

SSL và TLS là các giao thức lớp ứng dụng. Trong các mạng truyền thông Internet, lớp ứng dụng chuẩn hóa truyền thông cho các service của người dùng cuối. Trong trường hợp này, lớp ứng dụng cung cấp một framework bảo mật (một bộ quy tắc) hoạt động với SMTP (cũng là giao thức của lớp ứng dụng) để bảo mật liên lạc email của người dùng.

Phần này của bài viết sẽ chỉ thảo luận về TLS vì tiền thân của nó, SSL, đã không còn được sử dụng từ năm 2015.

TLS cung cấp thêm quyền riêng tư và bảo mật để “giao tiếp” với các chương trình máy tính. Trong trường hợp này, TLS cung cấp bảo mật cho SMTP.

Khi ứng dụng email của người dùng gửi và nhận thư, nó sẽ sử dụng Transmission Control Protocol (TCP - một phần của lớp vận chuyển và ứng dụng email khách sử dụng nó để kết nối với máy chủ email) để khởi tạo “handshake” với máy chủ email.

Handshake là một loạt các bước trong đó ứng dụng email khách và máy chủ email xác nhận các cài đặt bảo mật và mã hóa, sau đó bắt đầu truyền gửi email. Ở cấp độ cơ bản, handshake hoạt động như sau:

1. Máy khách gửi thông điệp “hello”, các loại mã hóa và phiên bản TLS tương thích tới Email Server (máy chủ email).

2. Máy chủ phản hồi với TLS Digital Certificate và key mã hóa công khai của máy chủ.

3. Ứng dụng khách xác minh thông tin chứng nhận.

4. Ứng dụng khách tạo Shared Secret Key (còn được gọi là Pre-Master Key) bằng public key của máy chủ và gửi nó đến máy chủ.

5. Máy chủ giải mã Secret Shared Key.

6. Lúc này, máy khách và máy chủ có thể sử dụng Secret Shared Key để mã hóa việc truyền dữ liệu, trong trường hợp này là email của người dùng.

TLS rất quan trọng vì phần lớn các máy chủ email và ứng dụng email khách sử dụng nó để cung cấp mức mã hóa cơ bản cho email của người dùng.

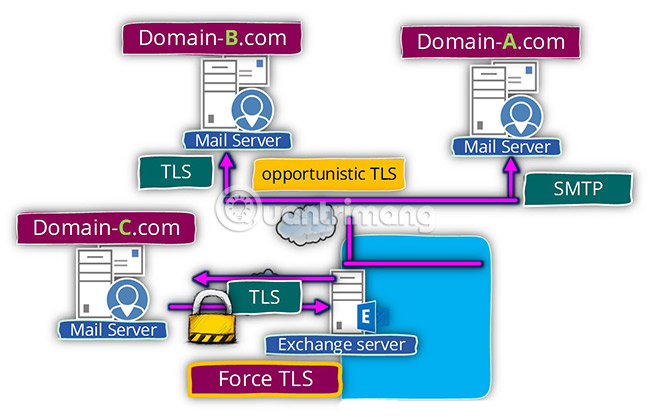

Opportunistic TLS và Forced TLS

Opportunistic TLS là một lệnh giao thức thông báo cho máy chủ email rằng ứng dụng email khách muốn biến kết nối hiện có thành kết nối TLS an toàn.

Đôi khi, ứng dụng email của người dùng sẽ sử dụng kết nối văn bản thuần túy thay vì tuân theo quy trình handshake nói trên để tạo kết nối an toàn. Opportunistic TLS sẽ cố gắng bắt đầu TLS handshake để tạo “đường hầm”. Tuy nhiên, nếu quá trình handshake thất bại, Opportunistic TLS sẽ quay trở lại kết nối văn bản thuần túy và gửi email mà không cần mã hóa.

Forced TLS là một cấu hình giao thức buộc tất cả các “giao dịch” email sử dụng tiêu chuẩn TLS an toàn. Nếu email không thể chuyển từ ứng dụng email khách đến máy chủ email, sau đó đến người nhận email, thư sẽ không được gửi.

2. Digital Certificate

Digital Certificate (chứng thực kỹ thuật số) là công cụ mã hóa có thể sử dụng để bảo mật email bằng mật mã. Digital Certificate là một loại mã hóa public key.

Chứng thực cho phép mọi người gửi cho bạn các email được mã hóa bằng các key mã hóa public được xác định trước, cũng như mã hóa thư bạn gửi đi cho người khác. Sau đó, Digital Certificate hoạt động giống như một cuốn hộ chiếu, bị ràng buộc với danh tính trực tuyến và công dụng chính là để xác thực danh tính đó.

Khi có một Digital Certificate, public key có sẵn cho bất kỳ ai muốn gửi thư được mã hóa cho bạn. Họ mã hóa tài liệu của họ bằng public key của bạn và bạn giải mã nó bằng private key của mình.

Digital Certificate có thể sử dụng cho cá nhân, doanh nghiệp, tổ chức chính phủ, máy chủ email và hầu hết mọi thực thể kỹ thuật số khác để xác thực danh tính trực tuyến.

3. Chống giả mạo domain với Sender Policy Framework

Sender Policy Framework (SPF) là giao thức xác thực về mặt lý thuyết bảo vệ chống lại việc giả mạo domain.

SPF giới thiệu các kiểm tra bảo mật bổ sung cho phép máy chủ xác định xem thư có nguồn gốc từ domain, hay liệu ai đó đang sử dụng domain để che giấu danh tính thật của họ. Domain là một phần của Internet với một tên duy nhất. Ví dụ, Quantrimang.com là một domain.

Hacker và những kẻ chuyên đi spam thường che dấu domain của chúng khi cố xâm nhập hệ thống hoặc lừa đảo người dùng, vì từ domain có thể truy tìm ra vị trí và chủ sở hữu hoặc ít nhất là xem domain có nằm trong danh sách đen không. Bằng cách giả mạo một email độc hại là một domain hoạt động “lành mạnh”, rất nhiều khả năng người dùng sẽ không nghi ngờ khi nhấp hoặc mở file đính kèm độc hại.

Sender Policy Framework có ba yếu tố cốt lõi: Framework, phương thức xác thực và tiêu đề email chuyên biệt truyền tải thông tin.

4. Cách DKIM giữ bảo mật cho email

DomainKeys Identified Mail (DKIM) là một giao thức chống giả mạo để đảm bảo thư đã gửi được an toàn trong quá trình truyền tải. DKIM sử dụng chữ ký điện tử để kiểm tra email đã được gửi bởi domain cụ thể. Hơn nữa, nó còn kiểm tra xem domain có cho phép gửi email không. DKIM là một phần mở rộng của SPF.

Trong thực tế, DKIM giúp phát triển các “danh sách đen” và “danh sách trắng” dễ dàng hơn.

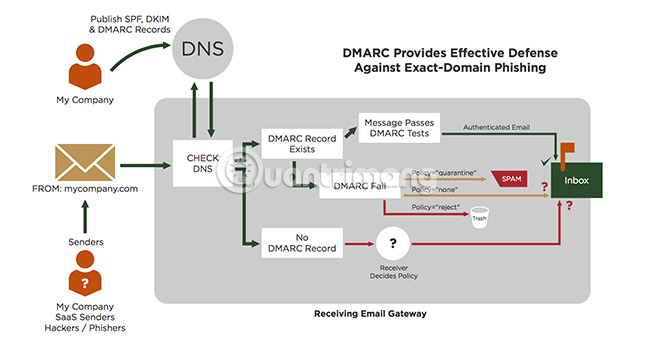

5. DMARC là gì?

Giao thức bảo mật email tiếp theo là Domain-Based Message Authentication, Reporting & Conformance (DMARC). DMARC là một hệ thống xác thực, xác nhận các tiêu chuẩn SPF và DKIM để bảo vệ chống lại các hành động gian lận xuất phát từ một domain. DMARC là một tính năng quan trọng trong cuộc chiến chống giả mạo domain. Tuy nhiên, tỷ lệ chấp nhận tương đối thấp có nghĩa là tình trạng giả mạo vẫn còn tràn lan.

DMARC hoạt động bằng cách ngăn chặn việc giả mạo tiêu đề từ địa chỉ của người dùng. Nó thực hiện điều này bằng cách:

- Khớp tên miền “header from” với tên miền “envelope from”. Tên miền “envelope from” được xác định trong quá trình kiểm tra SPF.

- Khớp tên miền “envelope from” với “d= domain name” tìm thấy trong chữ ký DKIM.

DMARC hướng dẫn một nhà cung cấp email cách xử lý bất kỳ email đến nào. Nếu email không đáp ứng tiêu chuẩn kiểm tra SPF và xác thực DKIM, nó sẽ bị từ chối. DMARC là một công nghệ cho phép các domain thuộc mọi quy mô bảo vệ tên miền của mình khỏi bị giả mạo.

6. Mã hóa đầu cuối với S/MIME

Secure/Multipurpose Internet Mail Extensions (S/MIME) là giao thức mã hóa đầu cuối lâu đời. S/MIME mã hóa nội dung email trước khi nó được gửi, ngoại trừ người gửi, người nhận hoặc các phần khác của tiêu đề email. Chỉ người nhận mới có thể giải mã thư của người gửi.

S/MIME được ứng dụng email triển khai nhưng yêu cầu Digital Certificate. Hầu hết các ứng dụng email hiện đại đều hỗ trợ S/MIME, nhưng người dùng vẫn sẽ phải kiểm tra hỗ trợ cụ thể cho ứng dụng và nhà cung cấp email của mình.

7. PGP/OpenPGP là gì?

Pretty Good Privacy (PGP) là một giao thức mã hóa đầu cuối lâu đời khác. Tuy nhiên, người dùng có nhiều khả năng đã gặp và sử dụng bản sao mã nguồn mở của nó, OpenPGP.

OpenPGP là phiên bản mã nguồn mở của giao thức mã hóa PGP. Nó nhận được cập nhật thường xuyên và người dùng sẽ tìm thấy nó trong nhiều ứng dụng và dịch vụ hiện đại. Giống như S/MIME, bên thứ ba vẫn có thể truy cập siêu dữ liệu email, chẳng hạn như thông tin người gửi và người nhận email.

Người dùng có thể thêm OpenPGP vào thiết lập bảo mật email của mình bằng một trong các ứng dụng sau:

- Windows: Người dùng Windows nên xem xét Gpg4Win.org.

- macOS: Người dùng macOS nên kiểm tra Gpgtools.org.

- Linux: Người dùng Linux nên chọn GnuPG.org.

- Android: Người dùng Android nên kiểm tra OpenKeychain.org.

- iOS: Người dùng iOS hãy lựa chọn PGP Everywhere. (pgpeverywhere.com)

Việc triển khai OpenPGP trong mỗi chương trình hơi khác nhau. Mỗi chương trình có một nhà phát triển khác nhau đặt giao thức OpenPGP để sử dụng tính năng mã hóa email. Tuy nhiên, đó là tất cả các chương trình mã hóa đáng tin cậy mà người dùng có thể tin tưởng gửi gắm dữ liệu của mình.

OpenPGP là một trong những cách dễ dàng nhất để có thể thêm tính năng mã hóa trên nhiều nền tảng khác nhau.

Giao thức bảo mật email là cực kỳ quan trọng bởi vì chúng thêm lớp bảo mật cho email của người dùng. Về cơ bản, email rất dễ bị tấn công. SMTP không có bảo mật sẵn có và gửi email bằng văn bản thuần túy (tức là, không có bất kỳ sự bảo vệ nào và bất kỳ ai chặn nó cũng có thể đọc được nội dung) là rất rủi ro, đặc biệt là nếu nó chứa thông tin nhạy cảm.

Chúc bạn tìm được lựa chọn phù hợp!

Xem thêm:

Bạn nên đọc

-

Kiểm tra tốc độ Internet, mạng Wifi FPT, VNPT, Viettel không cần phần mềm

-

Cách dùng AltMails tạo email ảo không giới hạn

-

Cách gửi email được mã hóa trên Android bằng OpenKeychain

-

Tìm hiểu về ứng dụng bảo mật email ProtonMail

-

Cách đăng ký email, lập email bằng điện thoại

-

Cách bảo vệ mật khẩu Chrome bằng Windows Hello

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Windows 10

Windows 10  Windows 11

Windows 11  Windows 7

Windows 7  Cấu hình Router/Switch

Cấu hình Router/Switch  Windows 8

Windows 8  Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap