Tội phạm mạng có thể được tìm thấy ở khắp mọi nơi, nhắm mục tiêu và tấn công mọi thiết bị, phần mềm hoặc hệ thống nhạy cảm mà chúng gặp phải. Điều này đòi hỏi các cá nhân và công ty phải thực hiện những biện pháp bảo mật cấp độ tiếp theo, chẳng hạn như sử dụng khóa mật mã, để bảo vệ tài sản CNTT của mình.

Tuy nhiên, việc quản lý các khóa mật mã, bao gồm tạo, lưu trữ và kiểm tra chúng, thường là một trở ngại lớn trong việc bảo mật hệ thống. Tin vui là bạn có thể quản lý an toàn các khóa mật mã bằng cách sử dụng Hardware Security Module (HSM).

Hardware Security Module (HSM) là gì?

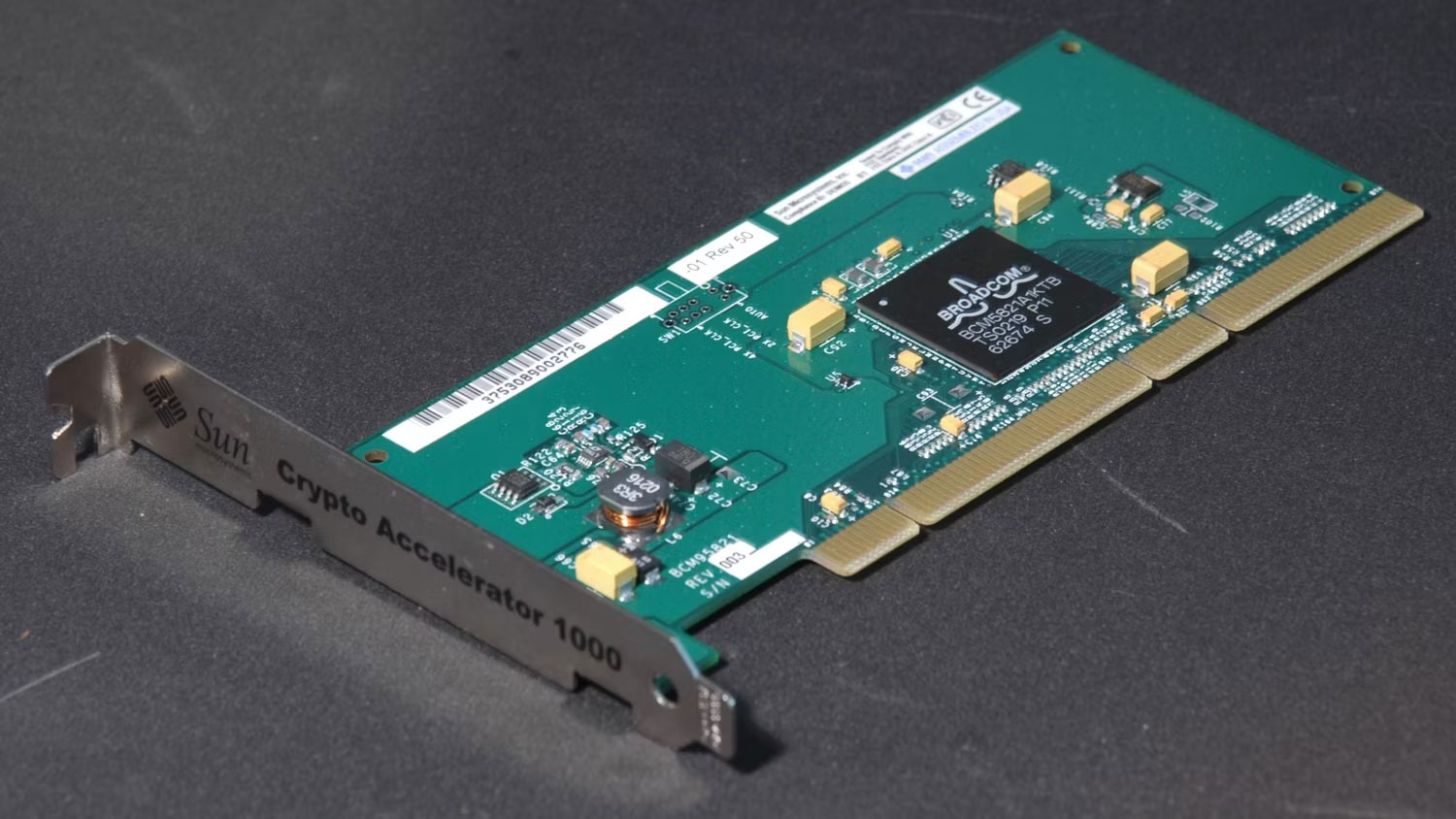

HSM là một thiết bị máy tính vật lý bảo vệ và quản lý các khóa mật mã. Nó thường có ít nhất một bộ xử lý mật mã an toàn và thường có sẵn dưới dạng plugin card (thẻ SAM/SIM) hoặc thiết bị bên ngoài gắn trực tiếp vào máy tính hoặc máy chủ mạng.

HSM được xây dựng nhằm mục đích bảo vệ vòng đời của khóa mật mã bằng cách sử dụng những mô-đun phần cứng chống giả mạo, rõ ràng và bảo vệ dữ liệu thông qua nhiều kỹ thuật, bao gồm cả mã hóa và giải mã. Chúng cũng đóng vai trò là kho lưu trữ an toàn cho các khóa mật mã được sử dụng cho những tác vụ như mã hóa dữ liệu, Digital Rights Management (DRM) - Quản lý quyền kỹ thuật số và ký tài liệu.

Các Hardware Security Module hoạt động như thế nào?

HSM đảm bảo an toàn dữ liệu bằng cách tạo, bảo mật, triển khai, quản lý, lưu trữ và xử lý các khóa mật mã.

Trong quá trình cung cấp, các khóa duy nhất được tạo, sao lưu và mã hóa để lưu trữ. Sau đó, các khóa được triển khai bởi nhân viên được ủy quyền cài đặt chúng vào HSM, cho phép truy cập có kiểm soát.

HSM cung cấp các chức năng quản lý để theo dõi, kiểm soát và xoay vòng khóa mật mã theo tiêu chuẩn ngành và chính sách của tổ chức. Ví dụ, các HSM mới nhất đảm bảo tuân thủ bằng cách thực thi khuyến nghị của NIST về việc sử dụng những khóa RSA có ít nhất 2048 bit.

Sau khi các khóa mật mã không còn được sử dụng tích cực, quy trình lưu trữ sẽ được kích hoạt và nếu các khóa không còn cần thiết nữa, chúng sẽ bị hủy một cách an toàn và vĩnh viễn.

Hardware Security Module được sử dụng để làm gì?

Mục đích chính của HSM là bảo mật các khóa mật mã và cung cấp những dịch vụ thiết yếu để bảo vệ danh tính, ứng dụng và giao dịch. HSM hỗ trợ nhiều tùy chọn kết nối, bao gồm kết nối với máy chủ mạng hoặc được sử dụng ngoại tuyến dưới dạng thiết bị độc lập.

HSM có thể được đóng gói dưới dạng smartcard, card PCI, thiết bị riêng biệt hoặc dịch vụ đám mây có tên HSM as a Service (HSMaaS). Trong ngân hàng, HSM được sử dụng trong các máy ATM, EFT và hệ thống PoS, v.v...

HSM bảo vệ nhiều dịch vụ hàng ngày, bao gồm dữ liệu thẻ tín dụng và mã PIN, thiết bị y tế, chứng minh nhân dân và hộ chiếu, đồng hồ thông minh và tiền điện tử.

Các loại Hardware Security Module

HSM có hai loại chính, mỗi loại cung cấp các khả năng bảo vệ riêng biệt phù hợp với những ngành cụ thể. Dưới đây là các loại HSM khác nhau có sẵn.

1. HSM cho mục đích chung

Các HSM đa năng có nhiều thuật toán mã hóa, bao gồm các hàm đối xứng, bất đối xứng và hàm hash. Những HSM phổ biến nhất này được biết đến với hiệu suất đặc biệt trong việc bảo vệ các loại dữ liệu nhạy cảm, chẳng hạn như ví tiền điện tử và cơ sở hạ tầng public key.

Các HSM quản lý nhiều hoạt động mật mã và thường được sử dụng trong PKI, SSL/TLS và bảo vệ dữ liệu nhạy cảm chung. Do đó, các HSM có mục đích chung thường được sử dụng để giúp đáp ứng những tiêu chuẩn chung của ngành như yêu cầu bảo mật HIPAA và tuân thủ FIPS.

Các HSM đa năng cũng hỗ trợ kết nối API bằng cách sử dụng Java Cryptography Architecture (JCA), Java Cryptography Extension (JCE), Cryptography API Next Generation (CNG), Public-Key Cryptography Standard (PKCS) #11 và Microsoft Cryptographic Application Programming Interface (CAPI), cho phép người dùng chọn framework phù hợp nhất với các hoạt động mã hóa của mình.

2. HSM thanh toán và giao dịch

HSM thanh toán và giao dịch được thiết kế đặc biệt cho ngành tài chính để bảo vệ thông tin thanh toán nhạy cảm, chẳng hạn như số thẻ tín dụng. Các HSM này hỗ trợ những giao thức thanh toán, như APACS, đồng thời duy trì nhiều tiêu chuẩn dành riêng cho ngành, chẳng hạn như EMV và PCI HSM, cần tuân thủ.

Các HSM bổ sung thêm một lớp bảo vệ cho những hệ thống thanh toán bằng cách bảo mật dữ liệu nhạy cảm trong quá trình truyền và lưu trữ. Điều này đã khiến các tổ chức tài chính, bao gồm cả ngân hàng và thiết bị xử lý thanh toán, chấp nhận nó như một giải pháp không thể thiếu để đảm bảo xử lý an toàn các khoản thanh toán và giao dịch.

Các tính năng chính của Hardware Security Module

HSM đóng vai trò là thành phần quan trọng để đảm bảo tuân thủ các quy định về an ninh mạng, tăng cường bảo mật dữ liệu và duy trì mức dịch vụ tối ưu. Dưới đây là các tính năng chính của HSM giúp đạt được điều này.

1. Chống giả mạo

Mục tiêu chính của việc làm cho HSM có khả năng chống giả mạo là để bảo vệ các khóa mật mã của bạn trong trường hợp HSM bị tấn công vật lý.

Theo FIPS 140-2, một HSM phải bao gồm các con dấu chống giả mạo để đủ điều kiện chứng nhận là thiết bị Level 2 (hoặc cao hơn). Mọi nỗ lực giả mạo HSM, chẳng hạn như xóa ProtectServer PCIe 2 khỏi bus PCIe của nó, sẽ kích hoạt sự kiện giả mạo xóa tất cả tài liệu mã hóa, cài đặt cấu hình và dữ liệu người dùng.

2. Thiết kế an toàn

Các HSM được trang bị phần cứng độc đáo đáp ứng những yêu cầu do PCI DSS đặt ra và tuân thủ các tiêu chuẩn khác nhau của chính phủ, bao gồm Common Criteria và FIPS 140-2.

Phần lớn các HSM được chứng nhận ở các Level FIPS 140-2 khác nhau, chủ yếu ở Level 3. Các HSM chọn lọc được chứng nhận Level 4, cấp cao nhất, là một giải pháp tuyệt vời cho những tổ chức đang tìm kiếm sự bảo vệ ở cấp cao nhất.

3. Xác thực và kiểm soát truy cập

HSM đóng vai trò là người gác cổng, kiểm soát quyền truy cập vào các thiết bị và dữ liệu mà chúng bảo vệ. Điều này thể hiện rõ qua khả năng giám sát HSM của họ một cách tích cực để phát hiện giả mạo và phản hồi hiệu quả.

Nếu phát hiện giả mạo, một số HSM nhất định sẽ ngừng hoạt động hoặc xóa các khóa mật mã để ngăn truy cập trái phép. Để tăng cường hơn nữa tính bảo mật, HSM sử dụng các phương pháp xác thực mạnh mẽ như xác thực đa yếu tố và những chính sách kiểm soát truy cập nghiêm ngặt, hạn chế quyền truy cập đối với các cá nhân được ủy quyền.

4. Tuân thủ và kiểm toán

Các HSM cần tuân thủ những tiêu chuẩn và quy định khác nhau, bao gồm the European Union’s General Data Protection Regulation (GDPR), Domain Name System Security Extensions (DNSSEC), PCI Data Security Standard, Common Criteria và FIPS 140-2.

Việc tuân thủ các tiêu chuẩn và quy định đảm bảo bảo vệ dữ liệu và quyền riêng tư, bảo mật cơ sở hạ tầng DNS, giao dịch thẻ thanh toán an toàn, tiêu chí bảo mật được quốc tế công nhận và tuân thủ những tiêu chuẩn mã hóa của chính phủ.

HSM cũng bao gồm các tính năng ghi nhật ký và kiểm tra, cho phép giám sát và theo dõi những hoạt động mã hóa cho các mục đích tuân thủ.

5. Tích hợp và API

HSM hỗ trợ các API phổ biến, như CNG và PKCS #11, cho phép những nhà phát triển tích hợp liền mạch chức năng HSM vào ứng dụng của họ. Chúng cũng tương thích với một số API khác, bao gồm JCA, JCE và Microsoft CAPI.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài