Phần mềm độc hại, mã độc, hay virus máy tính không tự nhiên xuất hiện, cũng không tự sinh sôi và lan truyền như những tế bào di căn quái ác. Mọi chủng loại mã độc mới đều được tạo ra hoàn toàn thủ công từ những đôi tay ma thuật của các “nghệ nhân hắc ám” đang ẩn náu trong thế giới internet đầy rẫy cạm bẫy. Tất cả những “nghệ nhân” này đều là bậc thầy về kỹ thuật máy tính, không chỉ biết cách “chế tác” ra phần mềm độc hại, họ còn biết cách làm thế nào để biến đổi, khiến chúng trở nên mạnh mẽ hơn, nguy hiểm hơn, có thể vượt qua mọi hàng rào bảo mật dày đặc và trở thành công cụ để phá hoại hoặc thu lời bất chính. Những người này được gọi bằng cái tên không lấy gì làm thân thiện cho lắm: Tin tặc, tội phạm mạng, hay tội phạm công nghệ cao. Tuy nhiên ở đây, chúng ta sẽ chỉ gọi chung họ là hacker!

Hacker đã trở thành một lực lượng phát triển song hành với internet

Hacker đã trở thành một lực lượng phát triển song hành với internet

Các hacker đều là những người có trình độ công nghệ thông tin cực đỉnh, đó là điều chắc chắn, tuy nhiên không phải ai cũng có thể trở thành tên tuổi khét tiếng. Đơn giản bởi họ giỏi, nhưng có những người còn được xếp vào loại “giỏi của giỏi”. Trong thực tế thế giới bảo mật - an ninh mạng, chỉ có một số ít bộ óc “tinh hoa” công nghệ có quyền được tự gọi mình là những hacker nguy hiểm nhất thế giới.

Hôm nay, chúng ta sẽ cùng điểm qua danh sách một số cá nhân, nhóm và tổ chức hacker được cho là nguy hiểm nhất hiện nay - những người luôn đứng trong bóng tối, luôn cố gắng làm hại bạn. Họ chính là những thiên tài hắc ám, với sự thông minh đặt không đúng chỗ.

Đối với những người đang làm việc trong lĩnh vực bảo mật - an ninh mạng, các bạn có thể sẽ thấy danh sách này có một khía cạnh thiếu sót: Những tên tội phạm mạng thành công nhất là kẻ luôn biết ẩn mình hoàn hảo trước “thiên la địa võng” của các chuyên gia bảo mật, để không bao giờ bị bắt, lộ mặt, hoặc thậm chí để lại những manh mối dù là nhỏ nhất về sự hiện diện của mình. Điều đó có nghĩa là hầu hết các danh sách như thế này đều bao gồm những hacker đã từng bất cẩn để lộ danh tính, hoặc cũng có thể bởi họ muốn cả thế giới biết đến sự tồn tại của mình.

Không ai có thể phủ nhận rằng phi vụ hack thành công vào NASA và gây thiệt hại hơn 700.000 USD của Gary McKinnon không phải là vụ việc gây chấn động, hay phủ nhận tài năng của hacker này. Tuy nhiên trong thế giới bảo mật rộng lớn hơn, McKinnon và những người khác giống như mình vẫn chưa phải là những kẻ có thể tự phong cho mình vị trí “mâm trên”, ít nhất là so với tác giả vô danh của SoBig.F Worm, mã độc đã gây thiệt hại lên tới 37.1 tỷ đô la trên toàn cầu. Cả 2 đều gây thiệt hại lớn, nhưng điểm khác biệt quan trọng nhất đó là Gary McKinnon đã để lộ hành tung và bị bắt giữ, trong khi kẻ đứng sau SoBig.F Worm vẫn là một ẩn số và đang sống tự do ngoài vòng pháp luật.

Gary McKinnon đã từng khiến NASA mất 700.000 USD, nhưng vẫn chưa được coi là một trong những hacker nguy hiểm nhất hiện nay

Gary McKinnon đã từng khiến NASA mất 700.000 USD, nhưng vẫn chưa được coi là một trong những hacker nguy hiểm nhất hiện nay

Như vậy, trước khi đi vào trọng tâm, chúng ta nên đính chính lại đôi chút về tiêu đề của danh sách này. Có lẽ nó nên được hiểu là danh sách những hacker nguy hiểm nhất mà nhân loại đã từng biết đến, và vẫn còn là mối đe dọa hiện hành trên không gian internet thì chuẩn xác hơn!

Điểm qua những cái tên nguy hiểm nhất trong giới hacker

- Anonymous - Những kẻ mang mặt nạ Guy Fawkes

- Evgeniy Mikhailovich Bogachev - Hacker bị FBI truy nã ở cấp cao nhất

- The Equation Group và The Shadow Brokers - “Con cưng" của NSA và kẻ ngáng đường khó chịu

- Cục 121 - Cánh tay phải của Chủ tịch Kim

- Fancy Bear - Những chú gấu hắc ám

- Alexsey Belan - Kẻ đánh cắp dữ liệu chuyên nghiệp

- Đơn vị 8200 - Nắm đấm thép của người Do Thái

- Đơn vị 61398 PLA - Biểu tượng sức mạnh của Quân đội Nhân dân Trung quốc trên không gian mạng

- Marcus Hutchins - Người hùng thầm lặng của thế giới bảo mật

Anonymous - Những kẻ mang mặt nạ Guy Fawkes

Vâng, đương nhiên vị trí thứ nhất không thể thoát khỏi tay Anonymous. Đây có lẽ là nhóm hacker làm truyền thông tốt nhất thế giới thông qua những phi vụ “vô tiền khoáng hậu” gây tiếng vang cực lớn, cũng như sở hữu những thành viên tài năng nhất thế giới hacker.

Phải khẳng định rằng Anonymous có thể không phải là nhóm tin tặc đáng sợ hoặc tạo ra sự đe dọa nghiêm trọng nhất, nhưng sự tồn tại đơn thuần của họ đã được chứng minh là một dấu hiệu đáng lo ngại đối với mọi đội ngũ bảo mật, mọi bức tường an ninh, và giúp hình dung được bức tranh về thiệt hại khủng khiếp của các thảm họa bảo mật trong một thế giới ngày càng phụ thuộc vào công nghệ của chúng ta ngày nay.

Được thành lập vào năm 2003 trong “bãi rác” 4chan nổi tiếng trên internet, nhóm hacker này được biết đến với những cuộc tấn công mạng mang tầm cỡ quốc tế, cùng với đặc điểm là các thành viên hoạt động rải rác ở khắp mọi nơi trên thế giới, khiến phương pháp đối phó và lần ra thông tin về từng cá nhân càng trở nên khó khăn hơn. Về nguồn gốc tên gọi Anonymous (vô danh) cũng không có gì quá bí ẩn, nó bắt nguồn từ việc ban đầu, bất kỳ cá nhân nào đăng bài trên diễn đàn 4chan mà không đặt tên người dùng phù hợp theo yêu cầu sẽ đều bị tự động chuyển thành Anonymous.

Mặt nạ Guy Fawkes - đặc điểm nhận diện nổi tiếng của các thành viên Anonymous

Mặt nạ Guy Fawkes - đặc điểm nhận diện nổi tiếng của các thành viên Anonymous

Tuy nhiên, vào thời điểm đó, Anonymous vẫn chưa thực sự trở thành một nhóm hacker đúng nghĩa. Họ chỉ đơn thuần là một tập thể những người dùng internet rảnh rỗi và buồn chán, cùng nhau tạo ra những trò đùa vô hại (hoặc gây thiệt hại không đáng kể) trên mạng. Chẳng hạn như vào năm 2006, nhóm này đã lên kế hoạch chiếm quyền kiểm soát thành công trang mạng xã hội Phần Lan Habbo Hotel, và sử dụng một loạt avatar trông giống hệt nhau để tạo danh tiếng. Hoặc thỉnh thoảng họ cũng thực hiện những cuộc gọi chơi khăm vô hại qua skype.

Anonymous đã không thực sự có sự gắn kết và thống nhất thành một nhóm hacker có mục tiêu rõ ràng cho đến năm 2008 với sự xuất hiện của Project Chanology - một lời “tuyên chiến” chính thức mà Anonymous gửi đến đích danh nhóm Scientology. Trong chiến dịch này, các thành viên Anonymous đã phối hợp với nhau cực kỳ chặt chẽ và ăn ý trên phạm vi rộng - điều mà họ chưa từng thực sự làm được trước đó - nhằm triển khai hàng loạt các cuộc gọi chơi khăm, tấn công DDoS và “fax đen” nhắm đến website của Church of Scientology (CoS), và đã gây ra được những sự khó chịu không hề nhỏ. Cuộc tấn công tổng lực bằng hình thức DDoS được Anonymous phát động sau đó đã làm website của CoS nghẽn nặng với lưu lượng 220Mbps. Chanology chính là chiến dịch đã gây ấn tượng sâu sắc đầu tiên trong mắt cộng đồng người sử dụng internet đối với sự tồn tại của Anonymous và cho đến thời điểm hiện tại, khi nhắc đến Anonymous người ta vẫn hình dung họ là những hacker mang mặt nạ Guy Fawkes “đáng sợ”.

Sau khi “bắn hạ” Scientology, Anonymous tiếp tục phát động một cuộc “thập tự chinh” trên quy mô lớn khác với chiến dịch "chống bản quyền" Operation Payback vào năm 2010. Trong chiến dịch này, các thành viên Anonymous đã thực hiện một chuỗi các cuộc tấn công từ chối dịch vụ phân tán (DDoS) cường độ cao nhắm vào Hiệp hội Điện ảnh Mỹ (MPAA), Hiệp hội Ghi âm Mỹ (RIAA), và Văn phòng Bản quyền Hoa Kỳ nhằm trả đũa việc các tổ chức trên đã "triệt hạ" mạng chia sẻ ngang hàng The Pirate Bay trước đó không lâu. Đây là chiến dịch mà Anonymous trực tiếp đối đầu với các cơ quan công quyền Mỹ, và tuy có được chiến thắng cần thiết, họ cũng đã phải trả một cái giá rất đắt khi 13 thành viên chủ chốt của chiến dịch đã bị FBI lần ra, bắt giữ và khởi tố với các tội danh liên quan.

Tuy nhiên sự cố “nhỏ” này không thể làm chùn bước nhóm hack cơ sở hữu hàng ngàn thành viên như Anonymous. Năm 2011, họ ủng hộ các cuộc nổi dậy thuộc phong trào Mùa xuân Ả Rập và các phong trào Chiếm lấy Phố Wall. Năm 2012, nhóm tuyên chiến với người sáng lập 'Revenge Porn' Hunter Moore và khiến trang web khiêu dâm này buộc phải đóng cửa sau đó không lâu. Vào năm 2014, Anonymous đánh sập hệ thống mạng internet nội bộ của giới chức Thành phố Ferguson sau vụ cảnh sát thành phố này bắn chết thiếu niên da màu Michael Brown, cũng như thông tin cá nhân của viên cảnh sát đã bắn chết một em bé da màu khác: Tamir Rice 12 tuổi, bị phát hiện ra.

Trong những năm sau đó, các chiến dịch của Anonymous vẫn được phát động khá đều đặn, nhưng gần như chỉ hướng đến các mục tiêu tại Triều Tiên cũng như một số các trang web khiêu dâm trực tuyến có chứa nội dung liên quan đến trẻ em.

Tuy nhiên trong nhiều trường hợp, Anonymous đã đưa mọi thứ đi quá xa khỏi chính tầm kiểm soát của họ. Biệt danh của Anonymous đã bị vô số cá nhân, tổ chức khác nhau sử dụng để che giấu các hoạt động phạm pháp và đồng thời làm mất uy tín đối với các chương trình xã hội mang mục đích “chính nghĩa” mà nhóm đang triển khai.

Vào năm 2011, một nhóm hacker chưa rõ danh tính đã đánh sập hệ thống PlayStation Network và ăn cắp dữ liệu người dùng, sau đó để lại những thông tin giả mạo như thể họ thuộc Anonymous nhằm đánh lạc hướng cơ quan điều tra, đồng thời chĩa mũi giáo dư luận về phía Anonymous nhằm hạ bệ uy tín của tổ chức này. Vào năm 2012, một kẻ nào đó, không rõ vô tình hay cố ý, đã để rò rỉ kho mã nguồn quan trọng (nhưng đã cũ) của Norton Antivirus và tuyên bố mình là thành viên của Anonymous.

Những hành vi mạo danh Anonymous để thực hiện các phi vụ “hèn hạ” như vi phạm bản quyền phần mềm, đánh cắp tiền và lừa đảo mọi người không phải là câu chuyện mới, và sẽ vẫn còn tiếp diễn chừng nào còn có thể giúp kẻ gian kiếm lời bất chính. Tuy nhiên nếu theo dõi kỹ tình hình và phong cách hoạt động của Anonymous ngay từ những ngày đầu tiên, bạn sẽ thấy họ không có thói quen tham gia vào những phi vụ lừa đảo phi pháp và với quy mô nhỏ như vậy.

Nhưng bởi vì bất kỳ ai cũng có thể là Anonymous, do bản chất của họ, chúng ta khó có thể dám chắc thành viên Anonymous “thực sự” không bao giờ thực hiện những hành vi nêu trên, và việc phân định rạch ròi giữa thành viên “fake” và “real” cũng không hề đơn giản.

Xét cho cùng thì hoạt động của Anonymous về bản chất vẫn là hành vi vi phạm pháp luật. Từng giờ, từng phút, các thành viên của nhóm luôn bị truy lùng gắt gao trên khắp thế giới và họ sẽ ngay lập tức bị bắt nếu để lộ danh tính. Có người chỉ bị phạt tiền, có người phải chịu án tù, nhưng Anonymous chắc chắn sẽ không thể bị “dập tắt”, họ tồn tại như một thực thể của thế giới internet.

Chúng ta sẽ chẳng thể thoát khỏi những kẻ đeo mặt nạ Guy Fawkes kia trừ khi chấp nhận tránh xa thế giới trực tuyến. Đó là lý do tại sao Anonymous được đánh giá là nhóm hacker nguy hiểm nhất thế giới, họ tồn tại song hành với sự phát triển của internet, đơn giản là vậy!

Evgeniy Mikhailovich Bogachev - Hacker bị FBI truy nã ở cấp cao nhất

Bạn thắc mắc hacker có giàu không? - Có thể. Vậy thì ai là hacker giàu có nhất thế giới? - Evgeniy Mikhailovich Bogachev. Vâng, chính là Evgeniy Mikhailovich Bogachev, một trong những hacker nguy hiểm nhất thế giới, kẻ đang bị FBI truy nã ở cấp cao nhất với số tiền thưởng ở mức kỷ lục: 3 triệu USD cho bất kỳ ai cung cấp thông tin giúp bắt giữ được người này.

Lệnh truy nã Evgeniy Mikhailovich Bogachev của FBI

Lệnh truy nã Evgeniy Mikhailovich Bogachev của FBI

Những mã độc mà Evgeniy Mikhailovich Bogachev đã từng tạo ra, mạng botnet mà anh ta là đồng tác giả, hay những phi vụ đánh cắp dữ liệu “không tưởng” gây ra thiệt hại lên đến hàng chục triệu đô la... tất cả không chỉ biến Bogachev trở thành cái tên khét tiếng trong giới bảo mật, mà còn giúp anh ta góp mặt trong danh sách những hacker nổi tiếng nhất mọi thời đại, trở thành mục tiêu săn đuổi của không ít tổ chức chính phủ.

Hacker người Nga này sinh ngày 28/10/1983, thường khiến người ta run sợ khi nhìn thấy những biệt danh như "lucky12345," "slavik," "Pollingsoon". Theo đánh giá của FBI, Bogachev đang là kẻ nguy hiểm nhất trong giới hacker hiện nay.

Nhận định này không phải là không có cơ sở khi ngay cả những bộ não hàng đầu tại FBI và các tổ chức phòng chống tội phạm quốc tế khác cũng đã phải mất đến 2 năm chỉ để tìm ra được tên “cúng cơm” của anh chàng này, và bây giờ họ đưa ra con số 3 triệu đô la - mức tiền thưởng lớn nhất từng được đưa ra đối với một tên tội phạm mạng - cho bất cứ ai có thể giúp đưa Bogachev ra chịu tội trước công lý.

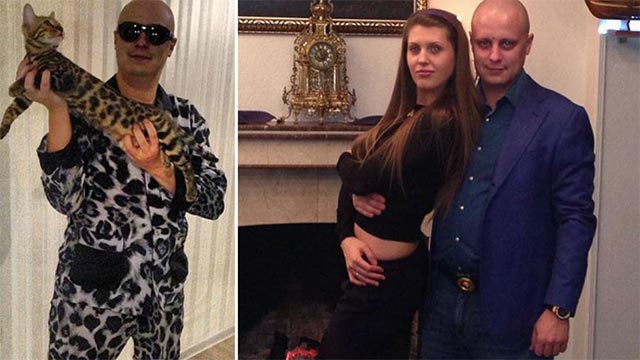

Tuy nhiên thật không may cho FBI, chính phủ Nga dường như không mấy quan tâm đến số tiền thưởng trên, bằng chứng là Bogachev thường xuyên bị bắt gặp xuất hiện công khai ở Anapa, một thị trấn nghỉ mát ven bờ Biển Đen ở miền nam nước Nga với cả chục chiếc xe hơi sang trọng, du thuyền riêng, biệt thự, và đương nhiên không thể thiếu những “bóng hồng”.

Bất chấp lệnh truy nã, Evgeniy Mikhailovich Bogachev đang có cuộc sống xa hoa như một vị "vua" ở Nga

Bất chấp lệnh truy nã, Evgeniy Mikhailovich Bogachev đang có cuộc sống xa hoa như một vị "vua" ở Nga

Cuộc sống xa hoa như vậy có bao giờ khiến Bogachev thấy “chán” không? Có đấy. Vào những ngày chán tiêu tiền, hacker triệu phú này lại trở về với niềm đam mê bất tận của mình, đó là mở máy tính, viết mã độc, hoặc theo dõi và nắm quyền kiểm soát hàng triệu hệ thống máy tính trên khắp thế giới đồng thời tạo ra những loại virus khiến các chuyên gia bảo mật bậc thầy cũng phải “toát mồ hôi hột”.

Nói qua một chút về sự nghiệp lẫy lừng của Evgeniy Mikhailovich Bogachev. Hacker này “khởi nghiệp” với vai trò của một thanh niên “code dạo”, chuyên viết và bán phần mềm độc hại trên dark web. Danh hiệu hacker chuyên nghiệp của Bogachev chỉ thực sự được biết đến rộng rãi khi anh ta tung ra phần mềm độc hại GameOver Zeus chuyên đánh cắp thông tin ngân hàng, và mã độc Cryptolocker với khả năng tạo ra những cuộc tấn công liên hoàn vào hệ thống máy tính khiến các chuyên gia IT không thể chống đỡ, buộc phải trả tiền để đổi lấy sự “bình yên”.

Theo thống kê của FBI, Bogachev đã đút túi hàng trăm triệu đô la thông qua các hoạt động độc hại của mình trên toàn thế giới. Chỉ riêng ở Mỹ, Bogachev đã kiếm được hơn 100 triệu USD từ nhiều nguồn khác nhau, trong đó chủ yếu là rút ruột tài khoản ngân hàng. Hay như trường hợp của CryptoLocker, mã độc này đã giúp Bogachev bỏ túi 27 triệu USD chỉ trong vòng chưa đầy 2 tháng được triển khai.

Đặc biệt, phía FBI cáo buộc Bogachev có nhúng tay vào các hoạt động độc hại mang màu sắc chính trị từ năm 2011. Tháng 12/2016, hacker này cùng 5 người khác bị cáo buộc can thiệp trái phép vào cuộc bầu cử tổng thống Mỹ.

Trở về với thực tại, tất nhiên chính phủ Nga chưa bao giờ thừa nhận đã từng làm việc với Bogachev, nhưng việc họ từ chối bắt giữ anh ta, cùng với sự thoải mái và tiền bạc rủng rỉnh của Bogachev chắc chắn đặt ra những nghi vấn lớn.

Giữa Nga và Mỹ không có bất cứ thỏa thuận nào về luật dẫn độ, do đó, việc FBI đến Nga để bắt giữ Bogachev còn “khó hơn lên trời” theo đúng nghĩa đen. Đồng thời phía Nga cũng không có lý do gì để bắt giữ Bogachev, ít nhất là cho đến chừng nào anh ta vi phạm pháp luật Nga.

Con số 3 triệu đô la của FBI có lẽ phải rất lâu nữa mới tìm được chủ, hoặc có thể là không bao giờ.

The Equation Group và The Shadow Brokers - “Con cưng" của NSA và kẻ ngáng đường khó chịu

Nói về giới hacker nổi tiếng, nguy hiểm mà không nhắc đến những kẻ được nhà nước bảo trợ thì quả là thiếu sót lớn. The Equation Group chính là cái tên tiêu biểu trong số đó.

The Equation Group là danh xưng không chính thức của Tailored Access Operations (TAO), một đơn vị mật của Cơ quan an ninh quốc gia Hoa Kỳ (NSA). Do đặc thù công việc, lực lượng này còn sử dụng nhiều mật danh khác khó có thể liệt kê đầy đủ.

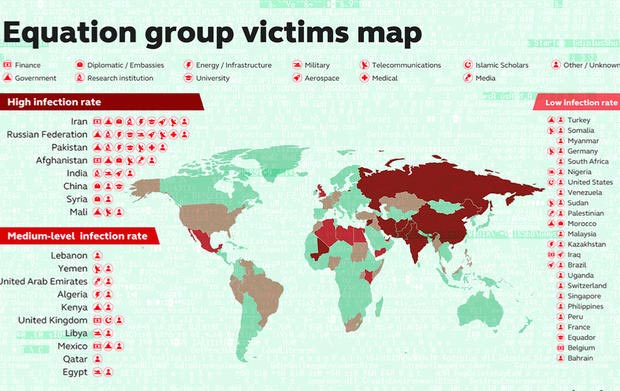

Danh sách nạn nhân của The Equation Group trên khắp thế giới

Danh sách nạn nhân của The Equation Group trên khắp thế giới

Thành lập lần đầu tiên vào khoảng năm 2001, The Equation Group được coi là một bí mật cấp nhà nước. Đơn vị này được tổ chức cực kỳ chặt chẽ, âm thầm thực hiện vô số phi vụ khét tiếng cho đến khi được phát hiện ra vào năm 2015 khi 2 loại phần mềm gián điệp - EquationDrug và GrayFish - bị đưa ra ánh sáng và được cho là có liên kết với một đơn vị thuộc NSA.

Hành tung của The Equation Group vô cùng kín kẽ, luôn được giữ bảo mật tuyệt đối, và được nhà nước bảo trợ - 3 yếu tố đó đã tạo nên sự nguy hiểm của đơn vị hacker này. Không ít giả thuyết cho rằng The Equation Group chính là tổ chức đứng sau Stuxnet, “con sâu độc” đã phá hủy chương trình hạt nhân của Iran trong một thời gian dài.

Cũng giống như hầu hết các đơn vị đặc biệt cấp quốc gia khác, mục tiêu chính trong mọi phi vụ The Equation Group là nhằm can thiệp vào hệ thống của đối phương, gây thiệt hại hoặc thu thập thông tin để thu về lợi thế cho Hoa Kỳ trên bàn đàm phán đối với những vấn đề “nóng”, có thể ảnh hưởng đến an ninh và lợi ích quốc gia, cả ở khía cạnh đối nội lẫn đối ngoại. Kể từ khi được thành lập, các sứ mệnh của The Equation Group chủ yếu xoay quanh Iran, Nga, Pakistan, Afghanistan, Ấn Độ, Syria hay Mali… những quốc gia có mâu thuẫn về mặt lợi ích và quan điểm chính trị với Hoa Kỳ.

Tuy nhiên sự xuất hiện của The Shadow Brokers đã thay đổi tất cả

The Shadow Brokers, kẻ ngáng đường khó chịu với NSA

The Shadow Brokers, kẻ ngáng đường khó chịu với NSA

Cho đến bây giờ, nguồn gốc thực sự của The Shadow Brokers vẫn đang được phủ dưới một bức màn bí ẩn. Nhóm hacker này tình cờ bị phát hiện lần đầu vào năm 2016 thông qua một bài Tweet đăng tải bởi tài khoản "@shadowbrokerss", trong đó có nhắc tới một website và kho dữ liệu trên GitHub có chứa tài liệu tham khảo và hướng dẫn về cách thức giải mã nội dung của một tập tin được cho là chứa các công cụ và khai thác zero-day, vốn được sử dụng bởi The Equation Group, nhắm vào các hệ thống tường lửa doanh nghiệp, các sản phẩm chống virus và sản phẩm của Microsoft.

Trái với xuất thân đầy bí ẩn, hành tung của The Shadow Brokers đã bị phơi bày trong khá nhiều trường hợp. Vài tháng sau lần tiết lộ thông tin đầu tiên về The Equation Group, tổ chức này lại tiếp tục vướng vào một vụ việc khác khi tiết lộ một danh sách thông tin về các máy chủ, được cho là đã từng bị The Equation Group “sờ đến”, cũng như tài liệu tham khảo về những công cụ hack đã được sử dụng. Đến tháng 4 năm 2017, The Shadow Brokers tiếp tục công bố thêm nhiều công cụ hack được cho là của NSA và cả mật khẩu để mở.

Còn rất nhiều vụ việc rò rỉ thông tin khác của The Shadow Brokers mà cho đến thời điểm hiện tại có thể kết luận được rằng họ chính là tổ chức đứng đằng sau EternalBlue, EternalRomance và hàng loạt các exploit đóng vai trò quan trọng trong việc tạo ra một số cuộc tấn công phần mềm độc hại nguy hiểm nhất bậc nhất thế giới, trong đó phải kể đến chiến dịch Wannacry khét tiếng và ransomware NotPetya. Vào tháng 5 năm 2017, Sau khi lây nhiễm cho hơn 200.000 máy tính chỉ trong 2 tuần, mã độc tống tiền WannaCry đã sử dụng EternalBlue mở cuộc tấn công vào Server Message Block (SMB), một giao thức mạng máy tính của Windows, để tự lây lan. Tất cả đều có “dấu vân tay” của The Shadow Brokers.

Nhưng hành động của họ đã không dừng lại ở đó. Trong những tháng tiếp theo, The Shadow Brokers lại tiếp tục tiết lộ danh sách các máy chủ và công cụ được sử dụng bởi The Equation Group và cung cấp thêm một kho chứa dữ liệu theo tháng cho bất kỳ ai sẵn sàng trả phí. Động thái này cho thấy dường như The Shadow Brokers sở hữu đặc quyền truy cập không hạn chế vào hệ thống của NSA - “cú tát” đầy sức nặng vào một trong những cơ quan an ninh mạng quyền lực nhất thế giới.

Và trong khi những bộ óc “đỉnh của đỉnh” tại NSA vẫn chưa thể xác định được danh tính của những kẻ đứng sau “bóng ma” mang tên The Shadow Brokers đã ám họ suốt mấy năm qua, có lẽ tất cả những gì mà chúng ta có thể làm là ngồi đây, chém gió, và tiếp tục đưa ra những suy đoán cho cuộc tấn công tiếp theo của nhóm hacker bí hiểm này.

Cục 121 - Cánh tay phải của Chủ tịch Kim

Bạn đọc thông tin trên mạng, qua báo đài và thấy rằng Triều Tiên là một quốc gia lạc hậu, nghèo nàn và kém phát triển? Cũng có thể, nhưng về lĩnh vực bảo mật - công nghệ thông tin thì hoàn toàn không!

Cục 121 - niềm tự hào của quân đội Triều Tiên

Cục 121 - niềm tự hào của quân đội Triều Tiên

Trên thực tế, Triều Tiên đang nắm trong tay cực nhiều hacker giỏi, đã từng gây ra những vụ việc chấn động thế giới, đồng thời giúp quốc gia này hiện thực hóa tham vọng kỹ thuật số cấp thiết trong kỷ nguyên công nghệ cao như hiện nay. Không giống như ở các quốc gia khác, đa phần hacker Triều Tiên đều thuộc biên chế của nhà nước, cụ thể là dưới sự kiểm soát của quân đội. Họ làm việc ngày đêm để đảm bảo “chủ quyền và vị thế quốc gia trong không gian mạng”, đồng thời sẵn sàng răn đe bất cứ mục tiêu nào được cho là có thể gây hại đến an ninh quốc gia và sự sống còn của chế độ. Trong một số trường hợp, những nhóm hacker này thậm chí còn gieo rắc sự hỗn loạn cho các đối thủ chính trị của mình.

Trong số các nhóm hacker được biết đến tại Triều Tiên, có lẽ khét tiếng nhất chính là Cục 121 (Bureau 121) - tổ chức đứng sau vô số chiến dịch tấn công và tội phạm mạng. Vậy Cục 121 nguy hiểm đến mức nào và tài năng của họ kinh khủng đến đâu? Xin được nêu ra đây một vài phi vụ có sự tham gia của tổ chức hacker cấp nhà nước này để bạn tiện hình dung:

Phi vụ quy mô lớn và có lẽ nổi tiếng nhất của Cục 121 chính là chiến dịch phát tán mã độc tấn công đòi tiền chuộc (ransomware) Wannacry, đã từng khiến cả thế giới phải điêu đứng trong khoảng thời gian 2017-2018, đồng thời gây thiệt hại lên tới hàng tỷ đô la. Như đã nói phía trên, mặc dù Shadow Brokers cũng có thể được coi là tổ chức “đồng sáng lập” ra loại ransomware này nhờ “quyền” truy cập của mình vào các công cụ chiến tranh không gian mạng của NSA, nhưng sự thật chính Cục 121 mới là đơn vị đóng vai trò chủ yếu trong việc chế tạo và triển khai mã độc này. Wannacry đã lây nhiễm trên khoảng 300.000 thiết bị và gây thiệt hại hơn 4 tỷ đô la.

Bên cạnh đó, đơn vị này cũng chính là đội ngũ phải chịu trách nhiệm cho một vụ rò rỉ dữ liệu khổng lồ tại Sony Pictures vào năm 2014. Đây chính là cuộc tấn công trả đũa sau khi hãng này sản xuất và phát hành một bộ phim hài có tên Seth Rogen, trong đó chủ yếu nói về những phi vụ ám sát nhà lãnh đạo Triều Tiên, ông Kim Jong Un. Phía Triều Tiên đã đưa ra phản ứng quyết liệt ngay từ những ngày đầu bộ phim ra mắt, và cuộc tấn công có sức nặng này chứng tỏ họ không phải là những người thích nói suông. Vô số email và dữ liệu cá nhân đã bị rò rỉ ra công chúng, và sau cùng, Sony đã phải chi ra khoảng 15 triệu đô la để khắc phục thiệt hại.

Tuy nhiên điều kiện làm việc của các hacker Triều Tiên cũng được cho là cực kỳ khắc nghiệt. Họ phải ngồi trước máy tính nhiều giờ mỗi ngày, trong nhiều ngày liên tục tùy theo quy mô của từng chiến dịch, và dưới sự kiểm soát đến “ngạt thở” để đảm bảo không có bất cứ thông tin nào bị rò rỉ. Mọi hành vi “thay lòng đổi dạ” sẽ đều phải trả một cái giá rất đắt, nhưng điều này thường hiếm khi xảy ra bởi những hacker này được tuyển chọn vô cùng kỹ lưỡng. Họ không chỉ là những bậc thầy về máy tính, mà còn phải có lý lịch cực tốt và quan trọng là tuyệt đối trung thành. Tự do là điều xa xỉ đối với các thành viên của Cục 121, hay nói theo cách nhẹ nhàng hơn, đó là “tự do trong khuôn khổ”.

Các thành viên của Cục 121 đều thuộc biên chế quân đội và làm việc như những quân nhân bình thường

Các thành viên của Cục 121 đều thuộc biên chế quân đội và làm việc như những quân nhân bình thường

Thu về ngoại tệ thông qua các hoạt động độc hại trên mạng là công việc thường nhật của các nhóm hacker Triều Tiên nói chung. Theo một thống kê (mang tính tham khảo), trung bình mỗi thành viên của Cục 121 kiếm được 60.000 đến 100.000 đô la một năm thông qua bất kỳ phương tiện cần thiết nào, sau đó họ bàn giao lại số tiền này cho nhà nước và hưởng lương như những viên chức hoặc quân nhân bình thường tùy theo biên chế cụ thể. Những người không đạt được “chỉ tiêu” đã đề ra hoặc có biểu hiện không phù hợp sẽ ngay lập tự bị loại bỏ.

Trên tất cả, họ vẫn là những hacker bậc thầy, và sẽ càng trở nên nguy hiểm hơn khi được sự bảo trợ của nhà nước. Cục 121 - cái tên không thể xem thường!

Fancy Bear - Những chú gấu hắc ám

Nghe qua tên gọi của nhóm hacker này có lẽ chúng ta đã phần nào đoán ra được gốc gác của họ. Vâng, lại thêm một tên tuổi khét tiếng khác đến từ nước Nga xa xôi, và đương nhiên cũng nằm trong danh sách “quan tâm đặc biệt” của FBI.

Fancy Bear dịch ra tiếng Việt là những chú gấu đáng yêu, thế nhưng trên thực tế nhóm hacker này lại không hề thân thiện chút nào. Đây được xem là nhóm hacker tinh nhuệ nhất với các thành viên sở hữu kiến thức cực kỳ uyên thâm trong lĩnh vực bảo mật, tấn công mạng, và đặc biệt có chủ trương hoạt động rõ ràng. Fancy Bear đôi khi còn được biết đến với tên gọi Sofacy, Pawn Storm hay APT 28, nhóm hacker này được cho là có liên quan mật thiết đến cơ quan tình báo Nga GRU, và không loại trừ khả năng đây cũng là một tổ chức được chính phủ bảo trợ.

Fancy Bear đã từng nhúng tay vào không ít vụ việc gây ảnh hưởng đến an ninh mạng của các quốc gia trên thế giới

Fancy Bear đã từng nhúng tay vào không ít vụ việc gây ảnh hưởng đến an ninh mạng của các quốc gia trên thế giới

Thật vậy, chính hoạt động của Fancy Bear đã để lộ ra không ít điểm nghi vấn về việc họ có liên quan chặt chẽ với chính phủ Nga, và dường như nhận được sự hỗ trợ rất lớn từ điện Kremlin trong các chiến dịch tấn công mạng quy mô lớn được nhắm mục tiêu cụ thể và chất chứa đầy động cơ chính trị. Có thể nói đây là tổ chức hacker nguy hiểm nhất đến từ Nga, chịu trách nhiệm cho một số vụ hack “lưu danh sử sách”, chứ không chơi với các thể loại “trộm gà, bắt chó” như nhiều nhóm hacker thiếu chuyên nghiệp khác.

Chiến dịch gây tiếng vang đầu tiên của Fancy Bear diễn ra vào năm 2008, khi nhóm này hack thành công các trang web và hệ thống mạng của chính phủ Gruzia. Vụ tấn công đã khiến hệ thống thông tin trực tuyến của Gruzia bị rối loạn sau đó tê liệt nghiêm trọng ngay trước thời điểm quân đội Nga chính thức vượt qua biên giới và đổ bộ vào quốc gia này.

Kể từ “mốc son” đó, Fancy Bear đã dần trở thành một thế lực được nể trọng trong giới hacker. Họ đã tham gia và đồng thời là nguyên nhân trực tiếp của vô số xung đột trên không gian mạng giữa chính phủ Nga và các quốc gia đối đầu. Từ những phi vụ nhắm vào nhà báo và người biểu tình chống điện Kremlin, cho đến các chiến dịch hack hệ thống mạng quốc hội Đức kéo dài liên tục trong hơn 6 tháng vào năm 2014, tấn công hệ thống máy tính của quân đội Hoa Kỳ, hay vô hiệu hóa 20% hệ thống pháo binh của Ukraine… Tất cả đều được thực hiện dưới bàn tay của Fancy Bear.

Fancy Bear được cho là có mối quan hệ mất thiết với chính phủ Nga

Fancy Bear được cho là có mối quan hệ mất thiết với chính phủ Nga

Tuy nhiên điều khiến FBI tỏ ra đặc biệt quan tâm đến tổ chức hacker này chính là việc họ thường xuyên can thiệp vào những chiến dịch tranh cử cũng như bầu cử của một số quốc gia được chính phủ Nga “ưu tiên” hàng đầu. Lần gần đây nhất, Fancy Bear đã bị cáo buộc phát động các cuộc tấn công nhắm vào Ủy ban Quốc gia Dân chủ Mỹ (DNC), cũng như một số tổ chức chịu trách nhiệm tư vấn cho chính phủ Mỹ. Trước đó, nhóm còn được cho là đã nhúng tay vào hệ thống mạng của các tổ chức chính phủ ở nhiều quốc gia khác, bao gồm Đức, Đan Mạch, Pháp và Ukraine. Nhìn chung, những cuộc tấn công của Fancy Bear thường xảy ra trước những thời điểm "nhạy cảm", như bầu cử, trưng cầu dân ý...

Mặc dù là một trong những nhóm hacker nguy hiểm nhất thế giới, thế nhưng Fancy Bear gần như không bao giờ có chủ đích phô trương thanh thế hay lấy tiếng vang trong các phi vụ của mình. Họ không có thói quen để lại danh tính sau mỗi cuộc tấn công, mà ngược lại còn cố gắng che giấu rất kỹ chi tiết này, khiến các chuyên gia bảo mật đầu ngành phải “toát mồ hôi hột” mới tìm ra được danh tính thực thực sự.

Tất nhiên phía Moscow luôn phủ nhận mọi cáo buộc cho rằng Fancy Bear có liên kết với họ theo bất kỳ phương thức nào. Tuy nhiên sự ưu ái từ phía chính quyền Nga, cũng như những sự kiện “trùng hợp” đến khó tin đã để lại một dấu hỏi lớn mà có lẽ không ít người đã phần nào đoán ra được câu trả lời.

Cuộc bầu cử Tổng thống Mỹ, một trong những sự kiện chính trị được quan tâm bậc nhất thế giới lại sắp sửa diễn ra vào cuối năm sau. Hãy cùng chờ xem Fancy Bear sẽ mang đến sự kiện này những “trò vui” gì!

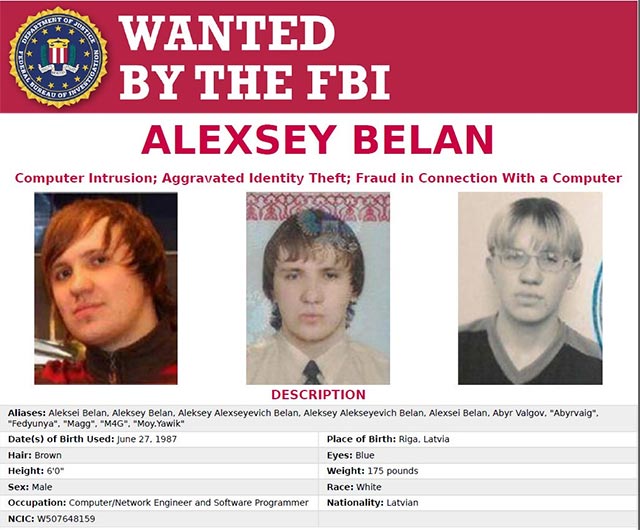

Alexsey Belan - Kẻ đánh cắp dữ liệu chuyên nghiệp

Sinh năm 1987, mới bước sang tuổi 32 được vài ngày, tuy nhiên hacker người Lavia này đã là cái tên gạo cội trong danh sách truy nã toàn cầu của FBI.

Trước khi thực hiện những phi vụ gây tiếng vang trên toàn thế giới, Alexsey Belan vốn đã rất nổi tiếng trong giới hacker “cỏ” với biệt danh M4G. Alexsey Belan là một trong những thành viên tích cực nhất trong cộng đồng hacker không chính thống, và thậm chí còn đứng ra điều hành một blog nổi tiếng chuyên buôn bán các công cụ hack.

Alexsey Belan đang bị FBI truy nã toàn cầu ở cấp độ cao nhất

Alexsey Belan đang bị FBI truy nã toàn cầu ở cấp độ cao nhất

Danh tính của Alexsey Belan đã được che giấu hoàn hảo cho đến khi hacker này bắt đầu tham gia vào những vụ tấn công nguy hiểm hơn, và đương nhiên cũng đụng chạm nhiều hơn đến các tổ chức an ninh mạng trên toàn thế giới. Sau những phi vụ xâm nhập và chiếm quyền kiểm soát các máy chủ trò chơi lớn, làm tê liệt máy chủ của một nhà cung cấp điện toán đám mây có trụ sở tại Israel, cũng như đánh sập hàng loạt trang web truyền thông ICQ. Alexsey Belan bắt đầu được biết đến nhiều hơn trong giới bảo mật. Sau đó một thời gian, hacker này chuyển sang làm tư vấn cho các nhóm tin tặc khác và tích cực rao bán dữ liệu cá nhân trực tuyến. Hoạt động này giúp Alexsey bỏ túi được số tiền không hề nhỏ, tuy nhiên cũng khiến anh ta bị các cơ quan an ninh chú ý nhiều hơn. Và đến năm 2012, Alexsey Belan chính thức bị truy nã với danh sách tội danh dài dằng dặc.

Trong sự nghiệp của mình, Alexsey Belan đã thực hiện vô số phi vụ đình đám, tuy nhiên vụ việc gây tiếng vang lớn nhất đồng thời cũng đưa anh ta vào danh sách 36 hacker bị truy nã ở cấp cao nhất có lẽ là vụ hack Yahoo vào năm 2013. Đây chính là vụ vi phạm dữ liệu lớn nhất trong lịch sử gây ra bởi một hacker độc lập, ảnh hưởng đến gần 3 tỷ tài khoản người dùng của Yahoo. Alexsey Belan không thừa nhận mình có dính líu đến vụ việc này. Tuy nhiên chỉ sau đó 1 năm anh ta đã chính thức bị cáo buộc đứng sau một vụ tấn công khác, gây rò rỉ dữ liệu riêng tư của hơn 500 triệu tài khoản Yahoo.

Mục tiêu ưa thích của Alexsey Belan chính là các doanh nghiệp, tổ chức có trụ sở tại Hoa Kỳ. Alexsey Belan được cho là đã tham gia vào một loạt các chiến dịch tấn công có tổ chức, diễn ra từ năm 2013 đến 2016, nhắm mục tiêu trực tiếp vào các trang web e-Commerse ở California và Nevada, bao gồm cả Yahoo đã nói ở trên. Trong thời gian này, anh ta chắc chắn đã hack và đánh cắp dữ liệu từ tổng cộng 700 triệu tài khoản: 500 triệu từ Yahoo và 200 triệu từ các nguồn khác. Đây thực sự là lượng dữ liệu riêng tư khổng lồ.

Gây ra một loạt hoạt động phạm pháp như vậy, thế nhưng khi cơ quan thực thi pháp luật quốc tế đến gõ cửa, Alexsey Belan đã nhanh chóng cao chạy xa bay với một khoản tiền lớn, và có lẽ anh ta đang có cuộc sống “vương giả” ở một nơi nào đó trên trái đất. Và trong khi không ai biết chắc chắn Alexsey Belan có thể trốn ở đâu ... bằng chứng hiện tại cho thấy có vẻ như anh ta đang ở Nga.

Với 3 lần bị buộc tội liên quan tới hành vi xâm nhập hệ thống máy tính bất hợp pháp, FBI sẵn sàng trao thưởng 100.000 USD cho bất kỳ ai có thông tin giúp bắt giữ hacker gốc Latvia này.

- Forum tập trung những hacker mạng xã hội khét tiếng đã bị hack và bị rao bán dữ liệu trên forum khác

Đơn vị 8200 - Nắm đấm thép của người Do Thái

Thêm một tổ chức hacker khác có sự hậu thuẫn của chính phủ xuất hiện trong danh sách. Đơn vị 8200 (Unit 8200) chưa bao giờ là một cái tên truyền cảm hứng trong giới hacker mà ngược lại, họ là những kẻ gieo rắc sự sợ hãi cho bất cứ đối thủ chính trị nào của quốc gia Do Thái Israel. Nói Đơn vị 8200 là một chính thể được điều hành trực tiếp bởi chính phủ Israel cũng không sai bởi tổ chức này ở hữu những cá nhân cực kỳ xuất chúng, được đào tạo bài bản và có cơ cấu tổ chức, kế hoạch hoạt động rõ ràng.

Đơn vị 8200 là cái tên gieo rắc sự sợ hãi cho bất cứ đối thủ chính trị nào của Israel

Đơn vị 8200 là cái tên gieo rắc sự sợ hãi cho bất cứ đối thủ chính trị nào của Israel

Sự hiệu quả của Đơn vị 8200 đã được chứng minh trong hàng loạt các hoạt động hỗ trợ dịch vụ công cộng cũng như phòng chống khủng bố. Đáng chú ý hơn, Đơn vị 8200 được cho là nhóm hacker duy nhất sở hữu số thành viên nữ giới nhiều hơn so với nam giới - một đặc điểm khá thú vị.

Tuy vậy, trong thế giới bảo mật, Đơn vị 8200 chưa bao giờ là cái tên tạo liên tưởng đến sự “đáng yêu”. Đây chính là tổ chức đứng sau không ít phần mềm độc hại khủng khiếp nhất từng được biết đến, đồng thời cũng là bậc thầy trong việc triển khai các chiến dịch gián điệp thông tin, đánh cắp dữ liệu của hàng loạt tổ chức chính phủ và thậm chí cả dân thường ở quy mô chưa từng có. Đơn vị 8200 hiện diện ở khắp mọi nơi trên thế giới. Nếu bạn muốn đối đầu với họ, chỉ cần chứng minh rằng mình có thể là mối nguy hại đối với an ninh quốc gia Israel, các thành viên của tổ chức này sẽ nhanh chóng tìm đến bạn.

Đơn vị 8200 là một trong số ít những nhóm hacker được thành lập từ khá lâu mà hiện vẫn còn hoạt động. Tổ chức này được thành lập vào năm 1952 với tư cách là đơn vị Tình báo thông tin thứ 2 tại Israel. Tuy nhiên với sự phát triển nhanh chóng của lĩnh vực công nghệ thông tin và đặc biệt là mạng lưới internet toàn cầu, đơn vị này đã được mở rộng thành lực lượng có quy mô và tầm ảnh hưởng bậc nhất trong Lực lượng Quốc phòng Israel.

Do đặc thù công việc, đa phần các chiến dịch của Đơn vị 8200 diễn ra vô cùng bí mật, tuy nhiên cũng không ít lần các thành viên của họ để lộ hành tung sau những vụ hack lớn. Tổ chức hacker này đã bị cáo buộc thực hiện không ít cuộc tấn công khủng bố mạng trên quy mô toàn cầu, phát triển virus Stuxnet và tạo ra một phần mềm độc hại có tên Duqu 2.0, hay các hoạt động do thám phần mềm độc hại mà Kaspersky đã phát triển trước đó. Họ cũng là lực lượng chính tham gia vào những chiến dịch quy mô lớn chống lại các nhóm hacker đến từ Palestine - quốc gia thù địch với Israel. Nổi bật nhất trong số đó chính là chiến dịch #OpIsrael năm 2013 gây chấn động giới bảo mật toàn cầu.

Không ngoa khi nói rằng Đơn vị 8200 là tinh hoa của giới hacker, và nhận định này có gói gọn trong câu trích dẫn của Peter Roberts, chuyên gia nghiên cứu cao cấp tại Viện Bảo mật Hoàng gia Anh: “Đơn vị 8200 có lẽ là cơ quan tình báo kỹ thuật hàng đầu trên thế giới và có thể đứng ngang hàng với NSA trong mọi khía cạnh trừ quy mô. Họ luôn dành sự tập trung cao độ vào mỗi nhiệm vụ được giao - hơn cả NSA - và họ thực hiện các hoạt động của mình với mức độ kiên trì và niềm đam mê mà bạn chắc chắn sẽ không bao giờ tìm thấy được ở bất cứ nơi nào khác”.

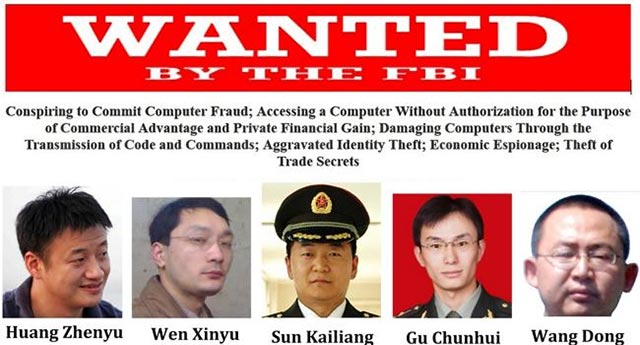

Đơn vị 61398 PLA - Biểu tượng sức mạnh của Quân đội Nhân dân Trung quốc trên không gian mạng

Ở phía trên, chúng ta đã nói rất nhiều về các nhóm hacker được bảo trợ bởi chính phủ, nhưng sẽ là một thiếu sót lớn nếu bỏ qua tên tuổi tới từ một cường quốc công nghệ thông tin hiện nay: Trung Quốc.

Đơn vị 61398 PLA là tổ chức hacker chính quy có quy mô cực lớn

Đơn vị 61398 PLA là tổ chức hacker chính quy có quy mô cực lớn

Trong suốt nhiều năm, giới chức Trung Quốc luôn giữ vững quan điểm bác bỏ mọi cáo buộc về việc có liên quan đến các hoạt động trực tuyến bất hợp pháp hoặc thậm chí sở hữu riêng một nhóm tin tặc hoạt động vì “lợi ích quốc gia”. Tuy nhiên mọi chuyện đã thay đổi khá đột ngột vào năm 2015 khi Bắc Kinh công khai thừa nhận họ đang nắm trong tay một nhóm nghiên cứu không gian mạng chuyên sâu có tên Đơn vị 61398 PLA (PLA Unit 61398), nhưng từ chối cung cấp thêm thông tin chi tiết về đơn vị an ninh mạng bí ẩn này.

Có lẽ vụ bê bối bảo mật lớn nhất liên quan đến tổ chức hacker này chính là chiến dịch Shady RAT. Có thể nói Shady RAT là chiến dịch tấn công trực tuyến được nhà nước tài trợ lớn nhất đã từng xảy ra. Trong khoảng thời gian 5 năm, từ 2006 đến 2011, Đơn vị 61398 PLA của quân đội Trung Quốc đã xâm nhập và đánh cắp dữ liệu từ hơn 50 công ty đa quốc gia lớn trên toàn thế giới, cũng như các tổ chức chính phủ và tổ chức phi lợi nhuận (chủ yếu tới từ phương Tây).

Tuy nhiên cũng giống như các nhóm hacker được tài trợ khác, phạm vi hoạt động của Đơn vị 61398 PLA chỉ giới hạn trong các chiến dịch đánh cắp dữ liệu từ các chủ thể quốc tế có ý nghĩa quan trọng với chính sách của chính phủ Trung Quốc. Ví dụ, vào năm 2014, đơn vị này đã bị cáo buộc nhúng tay vào một vụ hack nghiêm trọng, lấy đi vô số tài liệu nhạy cảm liên quan đến hệ thống phòng thủ tên lửa của Israel. Gầy đây, một loạt các doanh nghiệp lớn của Hoa Kỳ đã trở thành mục tiêu của Đơn vị 61398 PLA, trùng khớp với diễn biến leo thang căng thẳng trong cuộc chiến thương mại của 2 quốc gia này.

Một số thành viên của Đơn vị 61398 PLA hiện đang bị FBI truy nã

Một số thành viên của Đơn vị 61398 PLA hiện đang bị FBI truy nã

Bên cạnh việc sở hữu những thành viên cực giỏi và được chính phủ “chống lưng”, yếu tố khác tạo nên sự nguy hiểm của Đơn vị 61398 PLA chính là quy mô khổng lồ. Theo ước tính, tổ chức này đang nắm trong tay không dưới 1000 máy chủ tập trung, và tất nhiên đó chỉ là phần nổi của tảng băng chìm. Với số lượng thành viên đông đảo và cơ sở hạ tầng quy mô lớn như vậy, Đơn vị 61398 PLA có thể “nhấn chìm” bất cứ thế lực nào có khả năng đe dọa đến sự an toàn của Trung Quốc trên không gian mạng, xứng đáng là lực lượng nòng cốt chiến lược của đất nước đông dân nhất thế giới trong kỷ nguyên kỹ thuật số như hiện nay.

Marcus Hutchins - Người hùng thầm lặng của thế giới bảo mật

Marcus Hutchins là một trong số ít những nhân vật có tầm ảnh hưởng quan trọng (và thậm chí là quan trọng nhất) trong thế giới an ninh mạng ngày nay. Đơn giản bởi mọi động thái của vị “anh hùng phản diện này” đều có thể tạo ra những thay đổi đáng kể đến cách thức các hacker khác hoạt động trong không gian mạng, cũng như nắm trong tay khả năng “thay đổi màu mũ” của họ trong những năm tiếp theo của sự nghiệp.

Nói ngắn gọn về tiểu sử của Marcus Hutchins. Anh ta là một chuyên gia an ninh mạng tương đối ẩn dật, làm việc cho một công ty bảo mật nhỏ có tên Kryptos Logic ngay tại nhà. Cách đây 2 năm, mã độc tống tiền WannaCry khét tiếng được tung ra trên phạm vi toàn cầu khiến thế giới bảo mật như chao đảo, khi đó, Marcus Hutchins đang trong kỳ nghỉ mát với gia đình và đã nhận được vô số lời “thỉnh cầu” nhanh chóng tham gia vào cuộc chiến chống lại WannaCry từ nhiều tổ chức bảo mật lớn. Marcus đã bị lôi ra khỏi kỳ nghỉ để trở thành người tiên phong trong cuộc chiến này, và quả thực anh đã không khiến thế giới thất vọng khi tìm ra phương pháp có tên “kill switch”, giúp từ từ ngăn chặn và loại bỏ hoàn toàn phần mềm độc hại đáng sợ này.

Marcus Hutchins là người hùng trong chiến dịch chống lại sự lây lan của WannaCry

Marcus Hutchins là người hùng trong chiến dịch chống lại sự lây lan của WannaCry

Marcus Hutchins đã “một mình một ngựa” ngăn chặn thành công chiến dịch tấn công quy mô lớn nhất năm 2017, trở thành anh hùng của thế giới an ninh mạng và được đối xử như một vị vua tại DEF CON năm đó. (DEF CON là một trong những hội nghị lớn nhất trong năm của giới hacker, là nơi quy tụ của những gương mặt hàng đầu trong lĩnh vực bảo mật - an ninh mạng).

Tuy nhiên sau đó ít lâu, Marcus đã bị bắt ngay trong lúc vẫn đang nhận được những lời khen ngợi và ngưỡng mộ của đồng nghiệp sau chiến tích lừng lẫy. Hacker khét tiếng này bị buộc tội với 6 cáo buộc liên quan đến vai trò của anh ta trong việc phát triển và lan truyền virus Kronos, phần mềm độc hại có thể đánh cắp thông tin ngân hàng từ trình duyệt nếu nó lây nhiễm thành công trên thiết bị của nạn nhân.

Không rõ liệu Marcus Hutchins có bị oan hay không, tuy nhiên nhiều khả năng anh sẽ là hacker mũ trắng đầu tiên phải ngồi tù sau khi đã “cải tà quy chính”. Phiên tòa xét xử Marcus Hutchins vẫn đang được các chuyên gia an ninh mạng và thậm chí cả giới tin tặc toàn cầu theo dõi cẩn thận, không chỉ bởi Marcus là nhân vật có tầm ảnh hưởng sâu rộng, mà còn vì anh ta bị bắt theo Đạo luật Lừa đảo và Lạm dụng Máy tính (Computer Fraud and Abuse Act), vốn là nguồn gốc gây ra sự bất bình và thậm chí giận dữ của giới hacker mũ trắng trong suốt một thời gian dài.

Nhiều chuyên gia cho rằng Đạo luật Lừa đảo và Lạm dụng Máy tính chứa quá nhiều lỗ hổng có thể bị lạm dụng để tiến hành những cuộc bắt bớ bất hợp lý đối với hacker mũ trắng, những người chỉ đơn giản là thực hiện các hoạt động kiểm tra và khai thác thường xuyên, hoặc viết mã liên quan đến phần mềm độc hại, dù về bản chất họ không hề có chủ đích gây hại đến tình hình an ninh mạng. Vì vậy, nếu Marcus bị phát hiện “có tội” trong khi cố tình tạo ra mã độc Kronos nhưng vẫn phải ngồi tù vì những đóng góp của mình, bản án này có thể tạo ra sự thất vọng và mâu thuẫn khủng khiếp trong nội bộ giới hacker mũ trắng trong tương lai.

Marcus Hutchins đã bất đắc dĩ phải chiến đấu một trận chiến không chỉ vì tự do của chính mình, mà còn là cho cả tương lai của giới hacker mũ trắng trong con mắt của các nhà làm luật. Buộc luật pháp phải công bằng hơn với những người đang ngày đêm chiến đấu bảo vệ sự bình yên trên không gian mạng. Tất cả những gì chúng ta có thể làm là hy vọng công lý sẽ được thực thi.

Trên đây là danh sách những hacker, nhóm hacker nguy hiểm nhất thế giới. Có thể họ làm việc cho nhiều chính thể khác nhau, phục vụ nhiều mục đích khác nhau, nhưng điểm chung thì chỉ có một: Đây đều là những bộ óc thiên tài trong thời đại kỹ thuật số.

*Bài viết được tổng hợp và dịch lại từ blog bảo mật của AVG.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài