WannaCry Ransomware có lẽ không còn mới mẻ gì đối với bạn đọc, bởi nó đã bắt đầu phát tán từ ngày 12 tháng 5 vừa qua gây chấn động đến thế giới mạng Internet và tấn công hơn 200.000 máy tính sử dụng Windows chỉ trong vài ngày cuối tuần.

Sau khi đọc bài báo này, bạn sẽ thận trọng hơn trong việc sử dụng máy tính và có thể tự cứu mình khỏi sự tấn công của WannaCry, cũng như các cuộc tấn công mạng khác trong tương lai.

Bởi cuộc tấn công ransomware với mức lan truyền mạnh khủng khiếp này không phải là lần tấn công đầu tiên và cũng không phải là lần cuối cùng đe dọa người dùng toàn thế giới, vì thế công tác phòng chống luôn là chìa khóa bảo vệ để ngăn chặn các mối đe dọa từ phần mềm độc này.

Trong bài này, chúng tôi sẽ cung cấp một số tip bảo mật quan trọng nhất mà bạn nên thực hiện và chia sẻ với những người quen của mình.

- Cách đóng cổng/Port 445 trên Windows 2000/XP/2003 đến Windows 10 để ngăn ransomware WannaCry

- Tải ngay công cụ kiểm tra mã độc WannaCry miễn phí

- Cách gỡ bỏ / khắc phục ransomware WannaCry

- Cách nhận diện mã độc WannaCry từ Trung tâm ứng cứu khẩn cấp máy tính Việt Nam (VNCERT)

Ransomware là gì và tại sao WannaCry càng ngày càng trở nên nguy hiểm?

Đối với những bạn đọc chưa biết thì Ransomware là một loại virus máy tính thường lan truyền qua hộp thư spam trên email và các liên kết download chứa mã độc. Ransomware được thiết kế đặc biệt để khóa các tập tin trên máy tính cho đến khi nạn nhân trả tiền chuộc theo yêu cầu, thường là 300 đến 500 USD dưới dạng Bitcoin (dạng tiền tệ kỹ thuật số phân cấp).

Tuy nhiên điều làm cho WannaCry trở nên đặc biệt là khả năng tự lây lan mà không hề cần người dùng nhấp chuột vào bất kì liên kết hay tập tin nào.

Ransomware WannaCry hay còn gọi là Wanna Decryptor, đẩy mạnh khai thác lỗ hổng SMB trong Windows, hay còn gọi là EternalBlue, cho phép tin tặc tấn công máy tính chạy hệ điều hành Microsoft Windows chưa được vá từ xa.

Khi đã bị lây nhiễm, WannaCry cũng quét những máy tính chưa được vá trên cùng mạng LAN cũng như quét các máy chủ ngẫu nhiên trên mạng Internet rộng hơn để lan truyền virus nhanh chóng.

Vậy chuyện gì đã xảy ra?

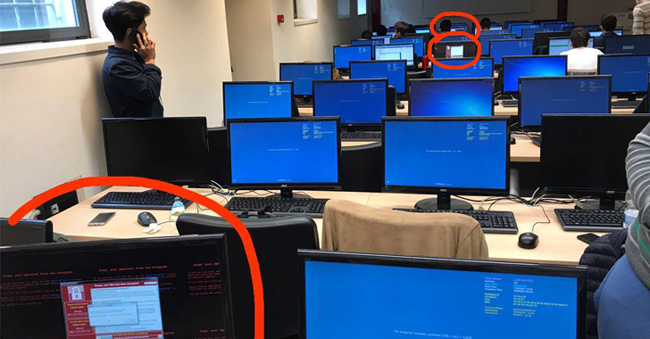

Từ thứ 6 tuần trước, chúng tôi cũng có bài nói về việc phần mềm độc hại này lần đầu tiên xuất hiện và tấn công nhiều hệ thống máy tính trong nhiều bệnh viện khắp thế giới. Cuối cùng, những bệnh viện này buộc phải đóng toàn bộ hệ thống CNTT của họ, từ chối các cuộc hẹn với bệnh nhân và hủy bỏ tất cả các hoạt động khác.

Ngay sau đó, cuộc tấn công mạng này cũng đã khiến nhiều tổ chức bất lực.

Bài viết dưới đây sẽ cho bạn đọc biết những gì đã xảy ra cho tới thời điểm này:

Ngày thứ nhất: OutCry - WannaCry nhắm vào hơn 90.000 máy tính trên 99 quốc gia.

Ngày thứ 2: Các nhà nghiên cứu bảo mật đã thành công trong việc tìm ra cách giảm tốc độ lây nhiễm của virus này, cùng lúc đó, Microsoft đã phát hành bản cập nhật vá lỗi khẩn cấp cho các phiên bản Windows không được hỗ trợ.

Ngày thứ 3: Các biến thể mới của WannaCry với công nghệ kiểm soát từ xa đã được phát hiện và được cho là rất khó để ngăn chặn, ít nhất là trong một vài tuần tới. WannaCry phiên bản 2.0 nguy hiểm hơn gấp bội đã xuất hiện

Không phải cuộc tấn công Cyber đã kết thúc rồi sao?

Dĩ nhiên là chưa ạ.

Đó mới chỉ là khởi đầu. Các nhà nghiên cứu đã phát hiện phiên bản mới của ransomware này, được gọi là WannaCry 2.0. Hiện nay vẫn chưa có cách nào để ngăn chặn chúng.

Thậm tệ hơn là các biến thể của WannaCry được tạo bởi người khác chứ không phải hacker đứng đằng sau ransomware đầu tiên.

Mọi người suy đoán rằng các băng nhóm tin tặc có tổ chức khác, cũng như Script kiddie sẽ lấy động lực từ vụ tấn công này và tạo ra những ransomware độc hại tương tự khác.

Ai là người đứng đằng sau WannaCry và tại sao lại làm việc này?

Ông Europol - cơ quan cảnh sát Châu Âu cho biết: "Vụ tấn công này ở mức độ nguy hiểm chưa từng có và sẽ yêu cầu cuộc điều tra quốc tế để xác minh thủ phạm".

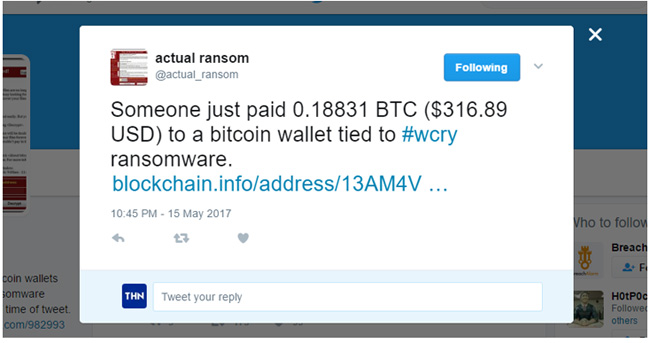

Tại sao chúng lại đánh cắp thông tin từ hàng trăm ngàn máy tính trên khắp thế giới? Đơn giản chỉ là để tống tiền những người dùng bị nhiễm virus.

Bằng cách quan sát tỉ lệ lây nhiễm, có vẻ như bọn tội phạm chịu trách nhiệm về cuộc tấn công vô lý này đã kiếm được rất nhiều tiền tính đến thời điểm hiện tại. Những kẻ tấn công WannaCry đã được171 tài khoản thanh toán và thu về 27.96968763 BTC (tương đương với 47.510,71 USD).

Làm thế nào để bảo vệ máy tính của bạn khỏi WannaCry Ransomware?

Dưới đây là một số tip đơn giản bạn nên thực hiện, bởi hầu hết các virus xâm nhập được vào máy tính là bởi người dùng thiếu biện pháp bảo mật cơ bản:

1. Luôn cài đặt bản cập nhật bảo mật

Nếu bạn đang sử dụng bất kì phiên bản nào của Windows, ngoại trừ Windows 10, bật giao thức SMB và đảm bảo rằng máy tính của bạn luôn cập nhật tự động từ Microsoft.

2. Vá lỗ hổng SMB

Khi WannaCry bắt đầu khai thác lỗ hổng nghiêm trọng trong mã lệnh SMB (CVE-2017-0148), Microsoft đã phát hàn bản vá (MS17-010) trong tháng 3, hãy đảm bảo là hệ thống của bạn được cài đặt các bản vá lỗi đó.

Thêm vào đó, Microsoft đã rất hào phóng với người dùng trong thời điểm khó khăn này, đó là phát hành bản vá lỗi SMB (tải về từ đây) cho các phiên bản không được hỗ trợ của Windows, bao gồm Windows XP, Vista, 8, Server 2003 và 2008.

Lưu ý: Nếu bạn đang sử dụng Windows 10, máy tính của bạn rất khó bị lỗi lỗ hổng SMB.

3. Vô hiệu hóa SMB

Ngay cả khi bạn đã cài đặt các bản vá lỗi, bạn cũng nên vô hiệu hóa giao thức Server Message Block version 1 (SMBv1) - được kích hoạt mặc định trên Windows, để ngăn chặn các cuộc tấn công từ ransomware WannaCry.

Dưới đây là các bước đơn giản để tắt SMBv1:

- Đi tới Control Panel của Windows và mở Programs.

- Mở Features trong Programs và kích chuột vào Turn Windows Features on and off.

- Cuộn xuống để tìm SMB 1.0/CIFS File Sharing Support và bỏ tích ô bên cạnh nó.

- Sau đó nhấn OK, đóng Control Panel và khởi động lại máy tính.

4. Kích hoạt tính năng Firewall và khóa các cổng SMB

Luôn bật firewall. Nếu bạn cần kích hoạt SMBv1 thì chỉ cần thay đổi cấu hình firewall để chặn truy cập đến các cổng SMB qua Internet. Giao thức hoạt động trên các cổng TCP 137, 139 và 445 và qua các cổng UDP 137 và 138.

5. Sử dụng chương trình diệt virus

Một giải pháp không bao giờ lỗi thời để chống lại các mối đe dọa đó là cài đặt phần mềm diệt virus tốt từ nhà cung cấp có uy tín và phần mềm này luôn phải ở trạng thái cập nhật.

Hầu hết các nhà cung cấp chương trình diệt virus đều thêm khả năng phát hiện để chặn WannaCry, cũng như ngăn chặn những cài đặt bí mật từ các ứng dụng độc hại trên màn hình máy tính.

6. Luôn tỉnh táo trước các email, trang web và ứng dụng

Không giống như WannaCry, hầu hết các ransomware đều lây lan qua email lừa đảo, quảng cáo độc hại trên các trang web và các ứng dụng hay chương trình của bên thứ ba.

Vì vậy, bạn luôn phải thận trọng khi mở các tài liệu không mong muốn trên email và nhấp vào liên kết bên trong đó, trừ khi bạn xác minh được nguồn gốc để bảo vệ máy tính và chống lại sự lây nhiễm của ransomware.

Ngoài ra, bạn không được tải bất kì ứng dụng nào từ các nguồn của bên thứ ba và phải đọc các bài đánh giá trước khi cài đặt ứng dụng từ các cửa hàng chính thức.

7. Thường xuyên sao lưu các tập tin

Để lưu trữ được các tài liệu và tập tin quan trọng, cách tốt nhất là giữ thói quen sao lưu tập tin, lưu thêm bản sao bên ngoài máy tính để nếu ransomware có lây nhiễm máy tính thì nó cũng không thể mã hóa các bản sao lưu của bạn.

8. Luôn cập nhật kiến thức

Ngày nào cũng có những thông báo về các cuộc tấn công trên mạng, các lỗ hổng trong phần mềm và các dịch vụ phổ biến, chẳng hạn như Android, iOS, Windows, Linux và máy tính Mac.

Vì vậy, đây là thời điểm người dùng sử dụng tên miền nên theo dõi các hoạt động xảy ra trên thế giới mạng, điều này không chỉ giúp người dùng luôn có kiến thức cập nhật mà còn ngăn ngừa sự tấn công tinh vi của tin tặc.

Phải làm gì nếu WannaCry lây nhiễm máy tính của bạn?

Nếu ransomware WannaCry lây nhiễm máy tính, bạn không thể giải mã tập tin cho đến khi trả tiền chuộc cho hacker và nhận chìa khóa bí mật để mở tập tin của bạn.

Không bao giờ được trả tiền chuộc:

Các cá nhân và tổ chức bị nhiễm virus sẽ quyết định trả tiền chuộc hay không, tùy thuộc vào tầm quan trọng của các hồ sơ bị khóa bởi ransomware.

Tuy nhiên, trước khi đưa ra quyết định cuối cùng, hãy nhớ là: không có gì đảm bảo là sau khi trả tiền chuộc, bạn sẽ lấy lại được quyền kiểm soát các tập tin.

Hơn nữa, việc trả tiền chuộc sẽ khuyến khích bọn tội phạm mạng đưa ra những mối đe dọa tương tự và tống tiền các đối tượng lớn hơn.

Vì thế, người dùng không nên trả tiền cho hacker.

Ai là người chịu trách nhiệm cho cuộc tấn công WannaCry?

Có phải bởi Microsoft đã tạo ra hệ thống điều hành có nhiều lỗ hổng không?

Hay bởi NSA (cơ quan an ninh quốc gia Hoa Kỳ) - người đã phát hiện ra lỗ hổng SMB nghiêm trọng, gián tiếp tạo điều kiện cho WannaCry và các cuộc tấm công khác bằng cách không tiết lộ thông tin cho Microsoft?

Hay bởi nhóm hacker Shadow Broker - những người đã tìm được cách hack máy chủ của NSA, thay vì báo với Microsoft họ lại công khai công cụ hack và các lỗ hổng zero-day.

Hay bởi chính những người dùng Windows - những người không cài đặt bản vá lỗi trên hệ thống hoặc vẫn đang sử dụng các phiên bản không hỗ trợ của Windows?

Chính tôi cũng không biết ai là người chịu trách nhiệm cho vụ tấn công này, nhưng theo tôi, tất cả đều có trách nhiệm tương đương nhau.

Microsoft đổ lỗi cho NSA/CIA về cuộc tấn công WannaCry

Microsoft đã chỉ trích chính phủ Mỹ vì đã tạo điều điện cho các cuộc tấn công mạng như WannaCry. Họ đã không tiết lộ lỗ hổng phần mềm cho các nhà cung cấp tương ứng và giữ kín thông tin vì lợi ích của họ - như gián điệp mạng toàn cầu.

Trong một bài blog được đăng hôm chủ nhật, chủ tịch Microsoft - ông Brad Smith đã lên án các hành vi phi đạo đức của cơ quan an ninh Mỹ, đổ lỗi rằng những thiệt hại trên diện rộng của WannaCry là do NSA, CIA và các cơ quan tình báo khác đã không tiết lộ lỗ hổng zero-day và để tin tặc ăn cắp mất.

Ông Smith cho biết: "Đây là mô hình mới nổi trong năm 2017. Chúng ta đã thấy lỗ hổng được CIA lưu trữ trên WikiLeaks, và giờ đây, lỗ hổng bị đánh cắp từ NSA đã ảnh hưởng tới khách hàng trên toàn thế giới."

Tuyên bố này cũng công khai xác nhận rằng các công cụ hack và những lỗ hổng bị rò rỉ bởi nhóm Shadow Broker thuộc tập đoàn Equation - một nhóm hacker nổi tiếng của NSA.

Bạn nên cảm ơn những chuyên gia bảo mật

Sự bùng nổ của ransomware WannaCry đêm hôm thứ 6 đã gây nhiễm ít nhất 30.000 máy tính trên toàn thế giới. Tại thời điểm đó, không ai biết chuyện gì đang xảy ra và làm thế nào mà các ransomware đó có thể lây lan nhanh chóng như vậy.

Trong ba ngày qua, các chuyên gia an ninh mạng và các công ty đang tiếp tục làm việc chăm chỉ suốt đêm ngày để phân tích các mẫu phần mềm độc hại để tìm cách ngăn chặn cuộc tấn công lớn này.

Ảnh: Lời cảm ơn từ một tài khoản Tweet tới các chuyên gia

Tôi xin đề cập một số chuyên gia ở đây, những người cần được cảm ơn bởi họ đã cứu hàng triệu máy tính khỏi bị tấn công:

MalwareTech - một người săn phần mềm độc đầy kinh nghiệm nhưng chỉ mới 22 tuổi. Anh là người đầu tiên tìm ra kill-switch để ngăn các cuộc tấn công từ ransomware.

Matthieu Suiche - một nhà nghiên cứu bảo mật đã phát hiện ra tên miền chuyển đổi thứ 2 trong một biến thể WannaCry và ngăn chặn gần 10.000 máy tính bị tấn công.

Costin Raiu - nhà nghiên cứu bảo mật của Phòng thí nghiệm Kaspersky, người đầu tiên tìm ra có nhiều biến thể của WannaCry, được tạo ra bởi nhiều nhóm hacker khác nhau và không có khả năng ngăn chặn.

Đó chỉ là những chuyên gia tiêu biểu, ngoài ra còn có Benjamin Delpy, Mohamed Saher, x0rz, Malwarebytes, MalwareUnicorn và nhiều người khác nữa.

Những thiệt hại mà ransomware WannaCry gây ra thật khủng khiếp mặc dù các những bên liên quan đã cố gắng ngăn chặn. Hy vọng bài viết mang lại nhưng thông tin hữu ích cho bạn về WannaCry.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài