Nếu tôi nói rằng sự bùng nổ phần mềm độc hại toàn cầu tàn phá vào ngày Thứ Ba không phải là do bất kỳ sự nhiễm ransomware nào thì bạn nghĩ sao?

Petya là gì?

Petya là một biến thể ransomware lần đầu tiên được phát hiện vào năm 2016. Nó đại diện cho một bước tiến lớn về giá chuộc, phức tạp hơn mọi thứ đã xảy ra trước đó. Tuy nhiên, tầm ảnh hưởng của nó khá hạn chế, đặc biệt là khi có người tìm ra cách để ngăn chặn Petya ngay sau đó.

NotPetya là gì?

Các chủng loại ransomware hiện đang lan rộng khắp thế giới không phải là Petya. Mặc dù nó giống với Petya, nhưng đó là một loại ransomware mới mà chưa từng thấy trước đây. Đó là lý do tại sao Kaspersky đã gọi nó là NotPetya. Các tên khác của NotPetya bao gồm Petrwrap, Petna, Pneytna, ExPetr, và GoldenEye.

Nhưng vì NotPetya khá giống Petya nên mấy ngày qua, cái tên Petya được dùng phổ biến hơn cả. Nó hoạt động giống như bất kỳ loại ransomware nào khác, mã hóa tất cả các tập tin của bạn và yêu cầu một khoản tiền chuộc để giải mã file. Tiền chuộc trong trường hợp này trị giá 300 đô la dưới dạng Bitcoin.

Vâng, "ransomware" NotPetya đã bắt đầu lây nhiễm vào các máy tính ở một số quốc gia, bao gồm Nga, Ukraine, Pháp, Ấn Độ và Hoa Kỳ vào thứ Ba và yêu cầu đòi tiền chuộc 300 đô la không được thiết kế với mục đích khôi phục máy tính.

Theo một phân tích mới, NotPetya được thiết kế giống như ransomware nhưng nó là phần mềm độc hại dạng xóa ổ cứng, loại bỏ hoàn toàn các dữ liệu trên máy tính, phá hủy tất cả hồ sơ từ các hệ thống mục tiêu.

Matt Suiche người sáng lập Comae Technologies, đã xem xét hoạt động của phần mềm độc hại, cho biết sau khi phân tích virus, được biết đến với cái tên NotPetya, nhóm nghiên cứu của ông đã phát hiện ra rằng đó là "phần mềm độc hại Wiper" chứ không phải là ransomware.

Các chuyên gia bảo mật thậm chí tin rằng cuộc tấn công thực đã được ngụy trang để thu hút sự chú ý của thế giới từ một cuộc tấn công do nhà nước tài trợ vào Ukraine nhằm lây lan phần mềm độc hại.

Suiche viết: "Chúng tôi tin rằng đòi tiền chuộc thực chất để thu hút sự chú ý của giới truyền thông, đặc biệt là sau vụ WannaCry, nhằm thu hút sự chú ý của một số nhóm hacker bí ẩn hơn những kẻ tấn công vì mục đích quốc gia".

Liệu Petya bị thiết kế lỗi hay nó quá thông minh?

NotPetya là một dạng phần mềm độc hại, không giống các công cụ ransomware truyền thống khác, không mã hóa các tập tin trên một hệ thống được nhắm mục tiêu từng cái một.

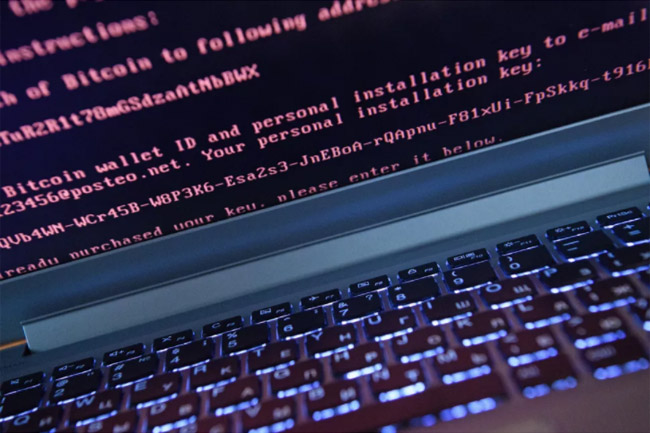

Thay vào đó, NotPetya khởi động lại máy tính nạn nhân và mã hóa Master File Table (MFT) của ổ cứng và làm cho Master Boot Record (MBR) không hoạt động, hạn chế truy cập vào toàn bộ hệ thống bằng cách thu thập thông tin về các tên file, kích cỡ và vị trí trên ổ cứng.

Sau đó, NotPetya lấy một bản sao MBR được mã hóa và thay thế MBR bằng mã độc của chính nó, hiển thị thông báo đòi tiền chuộc, khiến máy tính không thể khởi động được.

Tuy nhiên, biến thể mới của Petya không giữ bản sao MBR đã được thay thế, có thể do nhầm lẫn hoặc cố tình, để máy tính bị nhiễm không thể khởi động ngay cả khi nạn nhân có được chìa khóa giải mã.

Ngoài ra, sau khi lây nhiễm sang một máy, NotPetya quét mạng nội bộ và nhanh chóng lây nhiễm cho tất cả các máy khác (thậm chí là những máy tính đã cài bản vá đầy đủ) trên cùng một mạng, sử dụng các công cụ EternalBlue SMB, WMIC và PSEXEC.

Theo cựu chuyên gia NSA David Kennedy, NotPetya sẽ tìm các mật khẩu được lưu trữ trong bộ nhớ, file hệ thống trên máy tính bị nhiễm để có thể lây lan sang những hệ thống khác. Kennedy còn nhấn mạnh: “Vụ này nhất định sẽ lớn lắm, chứ không phải đùa đâu”.

NotPetya còn lạm dụng công cụ PsExec để lây nhiễm. Đây là công cụ được thiết kế để thực thi một số thao tác trên hệ thống. NotPetya đã dùng PsExec để thực thi những đoạn mã độc của nó. Nếu máy tính bị nhiễm NotPetya có quyền quản trị trong hệ thống mạng, thì mọi máy khác sẽ "dính đòn". Một phương thức tương tự khác cũng được NotPetya sử dụng với công cụ Windows Management Instrumentation (WMI).

Chuyên gia bảo mật từ hãng ESET Robert Lipovsky cho biết, chính sự kết hợp cả 3 phương thức này làm cho NotPetya lây lan nhanh chóng, dù cả thế giới đã cập nhật bản vá sau vụ WannaCry, nhưng chỉ cần một máy trong hệ thống mạng chưa vá thì cả hệ thống mạng có thể bị xâm nhập, chiếm quyền quản trị và rồi lây lan cho toàn bộ các máy khác trong mạng.

Chính vì thế, NotPetya có thể lây nhiễm cả những máy đã được vá lỗ hổng EternalBlue, trên mọi phiên bản Windows, kể cả Windows 10. Điều này cho thấy NotPetya còn nguy hiểm, chuyên nghiệp hơn WannaCry, vì WannaCry chủ yếu lây nhiễm trên các phiên bản Windows cũ hơn.

Một phát ngôn viên của Microsoft cho biết Windows Defender có thể phát hiện và chặn NotPetya. Hiện tại công ty cũng đang tìm biện pháp thích hợp để bảo vệ khách hàng cũng như điều tra để làm rõ vấn đề.

Đừng trả tiền chuộc, vì có trả bạn cũng không lấy lại được file

Cho đến nay, gần 45 nạn nhân đã trả tổng cộng 10.500 đô la dưới dạng Bitcoin cho kẻ tạo ra NotPetya với hy vọng lấy lại các tập tin bị khóa, nhưng thật không may, họ vẫn không lấy lại được dữ liệu mình cần. Đó là vì địa chỉ email được kẻ tấn công thiết lập để liên lạc với nạn nhân và gửi chìa khóa giải mã đã bị nhà cung cấp dịch vụ ở Đức chặn ngay sau khi cuộc tấn công xảy ra. Nghĩa là, ngay cả khi nạn nhân trả tiền chuộc thì cũng không bao giờ khôi phục lại được dữ liệu. Các nhà nghiên cứu của Kaspersky cũng cho biết như vậy.

"Phân tích của chúng tôi cho thấy có rất ít hy vọng cho các nạn nhân khôi phục lại dữ liệu của mình. Chúng tôi đã phân tích mã nguồn của Petya ở mức độ cực chuyên sâu và chúng tôi đã tìm ra rằng sau khi mã hóa ổ đĩa, tác giả của NotPetya cũng không thể giải mã được ổ đĩa của nạn nhân" Công ty an ninh cho biết.

"Để giải mã ổ đĩa của nạn nhân, cần phải cài đặt ID. Trong các phiên bản trước của những ransomware tương tự như Petya/Mischa/GoldenEye, ID cài đặt này chứa các thông tin cần thiết để phục hồi chính".

Nếu các tuyên bố của nhà nghiên cứu là đúng thì biến thể mới của NotPetya là một phần mềm độc hại phá hoại được thiết kế để tắt và phá vỡ các dịch vụ trên toàn thế giới, phần mềm độc hại này đã thành công trong công việc của nó.

Tuy nhiên, đây vẫn là suy đoán, NotPetya chủ yếu tập trung vào nhiều đối tượng ở Ukraine, bao gồm cả tàu điện ngầm, sân bay Boryspil của Kiev, nhà cung cấp điện, ngân hàng trung ương và viễn thông nhà nước.

Các quốc gia khác bị nhiễm Petya bao gồm Nga, Pháp, Tây Ban Nha, Ấn Độ, Trung Quốc, Hoa Kỳ, Brazil, Chilê, Argentina, Thổ Nhĩ Kỳ và Hàn Quốc.

Petya đã lây lan vào máy tính đầu tiên như thế nào?

Theo nghiên cứu do Talos Intelligence tiến hành, một công ty nhỏ của Ukraina có tên là MeDoc có thể là nguồn chính của sự bùng nổ ransomware toàn cầu ngày hôm qua.

Các nhà nghiên cứu cho biết virus này có thể lây lan thông qua một bản cập nhật phần mềm độc hại tới hệ thống kế toán thuế MeDoc, mặc dù MeDoc đã phủ nhận những cáo buộc trong một bài đăng dài trên Facebook.

"Vào thời điểm cập nhật chương trình, hệ thống không thể bị nhiễm virus trực tiếp từ tệp cập nhật", trích đoạn trong bài viết của MeDoc. "Chúng tôi có thể chứng tỏ rằng người dùng của hệ thống MEDoc không thể bị nhiễm virus tại thời điểm cập nhật chương trình."

Tuy nhiên, một số nhà nghiên cứu bảo mật và thậm chí Microsoft đã đồng ý với phát hiện của Talo, nói rằng MeDoc đã bị nhắm tới và virus đã lây lan qua các bản cập nhật.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài