Sự gia tăng mạnh mẽ về giá trị giao dịch tiền điện tử trong vài năm trở lại đây dẫn đến xu hướng các hệ thống trực tuyến toàn cầu bị tấn công bởi mạng botnet đánh cắp tiền ảo cũng tăng “phi mã”. Mọi hệ thống bảo mật kém đều có thể dễ dàng trở thành nạn nhân của botnet độc hại.

Microsoft gần đây đã phải gấp rút phát hành một bản cập nhật liên quan đến Window Defender, trong đó lược bỏ khả năng truy cập các thư mục cũng như tệp bị loại trừ mà không có quyền quản trị viên. Nói cách khác, người dùng hiện sẽ buộc phải sở hữu quyền quản trị viên để xem danh sách các thư mục và tệp bị loại trừ trong Window Defender.

Đây là một thay đổi đáng lưu tâm bơi các tác nhân đe dọa thường cố gắng lạm dụng loại thông tin này để triển khai các payload độc hại bên trong những thư mục bị loại trừ, với mục đích sau cùng là vượt qua các các quy trình quét mã độc của Window Defender.

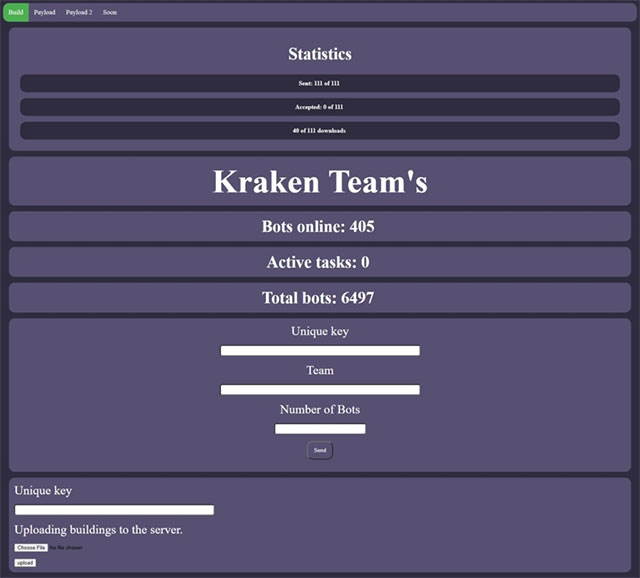

Tuy nhiên, phương pháp này của Microsoft có thể vô tác dụng đối với một mạng botnet mới có tên Kraken, được đội ngũ bảo mật ZeroFox phát hiện gần đây. Nguyên nhân bởi botnet này chỉ đơn giản là tự biến mình thành dữ liệu loại trừ, thay vì cố gắng tìm kiếm những thư mục, tệp bị loại trừ để phân phối payload như cách làm của nhiều botnet khác. Đây rõ ràng là một “mẹo” tương đối đơn giản nhưng thông minh và hiệu quả để vượt qua quá trình quét mã độc của Window Defender.

Cơ chế hoạt động của botnet được ZeroFox giải thích cơ bản như sau:

Trong giai đoạn cài đặt của Kraken, nó sẽ cố gắng tự chuyển mình sang %AppData%\Microsoft.

[...]

Để ẩn mình trước Window Defender, Kraken chạy hai lệnh sau:

powershell -Command Add-MpPreference -ExclusionPath %APPDATA%\Microsoft

attrib +S +H %APPDATA%\Microsoft\

ZeroFox lưu ý rằng Kraken chủ yếu là một phần mềm độc hại đánh cắp dữ liệu, tương tự như trang web lookalike giả mạo của Windows 11 được phát hiện gần đây. Các chuyên gia cũng cho biết thêm rằng khả năng nguy hiểm nhất của Kraken ở thời điểm hiện tại là đánh cắp thông tin liên quan đến ví tiền điện tử của người dùng.

Tính năng bổ sung nguy hiểm nhất của botnet là khả năng đánh cắp các ví tiền điện tử khác nhau từ những địa điểm sau:

Bạn có thể tìm thêm thông tin chi tiết về cách thức hoạt động của botnet Kraken trong bài đăng trên blog của ZeroFox tại ĐÂY.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài