Các nhà khoa học máy tính tại đại học ETH Zurich (Thụy Sĩ) vừa phát hiện lỗ hổng nghiêm trọng trên vi xử lý Intel, cho phép hacker đánh cắp dữ liệu nhạy cảm bằng cách khai thác cơ chế dự đoán hành động (speculative execution) của con chip. Thông qua chuỗi lệnh đặc biệt, kẻ tấn công có thể vượt rào bảo mật và đọc dần toàn bộ bộ nhớ trên vi xử lý dùng chung. Lỗ hổng này ảnh hưởng đến hầu hết chip Intel ra mắt trong 6 năm qua, từ máy cá nhân đến server đám mây.

Đội ngũ ETH Zurich khái quát hóa những khía cạnh chính của lỗ hổng này như sau:

- Liên quan đến speculative execution : Công nghệ giúp chip dự đoán bước tiếp để tăng tốc xử lý, nhưng cũng tạo kẽ hở cho hacker.

- Xóa nhòa ranh giới bảo mật : Kẻ tấn công có thể truy cập dữ liệu riêng tư của người dùng khác cùng chia sẻ vi xử lý.

- Tốc độ đánh cắp dữ liệu lên 5.000 byte/giây : Lặp lại liên tục, hacker có thể "moi" sạch bộ nhớ RAM và cache.

- Ảnh hưởng toàn cầu : Mọi chip Intel từ PC, laptop đến server đám mây đều có thể dính lỗi.

Speculative Execution: Con Dao Hai Lưỡi

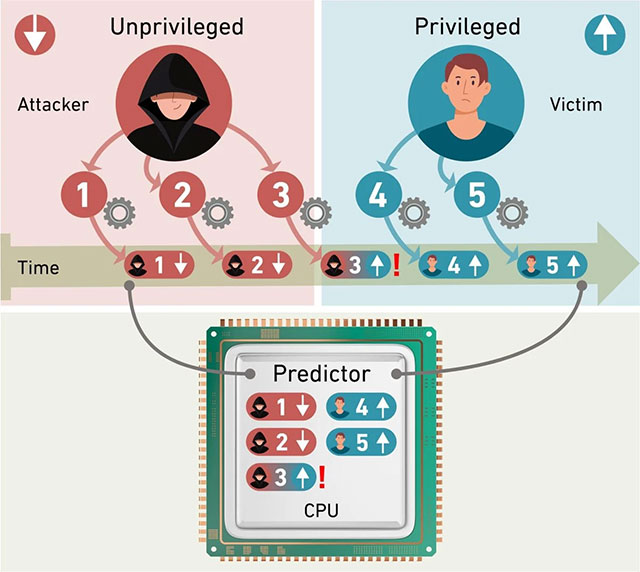

Speculative execution — kỹ thuật "đoán trước" lệnh để chip chạy nhanh hơn — giờ trở thành điểm yếu chết người. Nhóm nghiên cứu ETH Zurich chứng minh: Bằng chuỗi lệnh tinh vi, hacker có thể lợi dụng cơ chế dự đoán để vượt rào phân quyền, tiếp cận dữ liệu người dùng khác trên cùng CPU.

Ông Kaveh Razavi , trưởng nhóm COMSEC, cảnh báo: "Lỗ hổng cho phép đọc toàn bộ cache và RAM của người dùng khác. Điều này đặc biệt nguy hiểm với điện toán đám mây, nơi nhiều người dùng chia sẻ phần cứng."

Lỗi mang tên BPRC (Branch Predictor Race Conditions) xảy ra trong khoảng vài nano giây khi CPU chuyển đổi giữa các quy trình dự đoán cho hai người dùng có quyền hạn khác nhau. Kỹ sư bảo mật Sandro Rüegge (thành viên nhóm ETH Zurich) giải thích:

- Xung đột phân quyền: Khi chuyển đổi người dùng, quyền hạn không được cập nhật đồng thời với tính toán, tạo kẽ hở để hacker "mạo danh".

- Từ 1 byte đến toàn bộ bộ nhớ: Mỗi lần tấn công chỉ lấy 1 byte, nhưng lặp lại 5.000 lần/giây, toàn bộ RAM sẽ bị "rút ruột" theo thời gian.

Đây không phải lần đầu speculative execution gây rò rỉ dữ liệu. Năm 2017, Spectre và Meltdown gây chấn động, tiếp đến là Retbleed (2022) — lỗi do cựu nghiên cứu sinh ETH Zurich Johannes Wikner phát hiện.

Wikner chia sẻ: "Khi phân tích bản vá Retbleed của Intel, tôi phát hiện tín hiệu bất thường từ cache — bất kể bản vá có kích hoạt hay không." Rüegge sau đó đào sâu và tìm ra vectơ tấn công mới.

Dù Intel đã vá lỗi từ tháng 9/2024 thông qua cập nhật vi mã (microcode), nhưng việc các lỗ hổng liên tiếp được phát hiện cho thấy sai lầm kiến trúc nền tảng . Intel chỉ có thể vá từng lỗi, chứ chưa thể sửa triệt để. Ở phía người dùng, cần thường xuyên cập nhật BIOS và hệ điều hành để nhận bản vá mới nhất từ Intel. Ngoài ra, việc theo dõi cảnh báo từ nhà cung cấp dịch vụ đám mây (nếu sử dụng server) cũng là điều cần lưu ý.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài