Tin tặc đang sử dụng Microsoft Teams để phát tán các chiến dịch phishing, vishing và quishing, sử dụng social engineering để lừa nạn nhân chia sẻ dữ liệu riêng tư quan trọng. Là một trong những công cụ làm việc cộng tác phổ biến nhất trên toàn thế giới, có hàng triệu nạn nhân tiềm năng trong các vụ lừa đảo Microsoft Teams - nhưng có một số cách hữu ích để phát hiện ra những chiêu trò này.

Mục lục bài viết

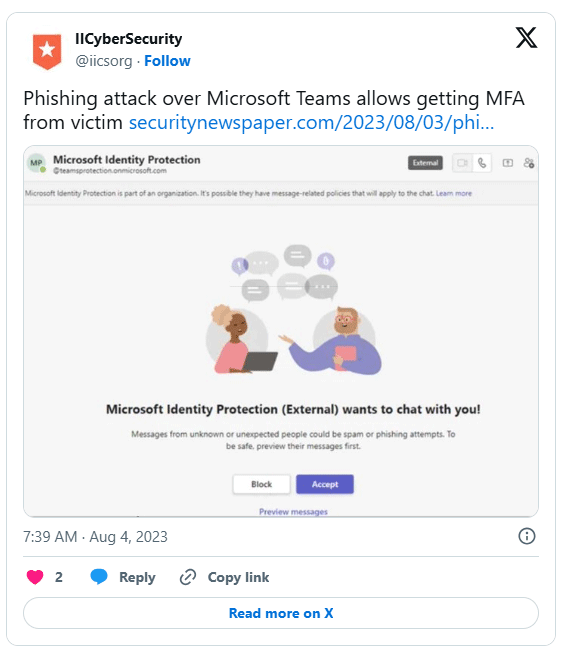

Lừa đảo xác thực MFA

Được cho là cùng một nhóm đứng sau cuộc tấn công SolarWinds, trò lừa đảo này lách luật xác thực đa yếu tố bằng các chiến thuật social engineering. Kẻ tấn công sử dụng các Microsoft 365 tenant (môi trường chứa tất cả mọi dịch vụ, giấy phép và đăng ký khác nhau được chỉ định cho tổ chức) đã bị xâm phạm trước đó để tạo một domain phụ "onmicrosoft.com" có chủ đề bảo mật mới và thêm một user mới. Những kẻ tấn công cũng đổi tên tenant thành "Microsoft Identity Protection" hoặc tên tương tự.

Tiếp theo, chúng gửi cho mục tiêu một yêu cầu trò chuyện. Nếu người dùng chấp nhận, chúng sẽ gửi cho họ một tin nhắn MS Teams có mã, sau đó họ sẽ bị thuyết phục nhập số này vào ứng dụng Microsoft Authenticator trên thiết bị của mình. Sau khi mục tiêu nhập mã vào ứng dụng xác thực, tin tặc sẽ có quyền truy cập vào tài khoản Microsoft 365 của mục tiêu. Kẻ tấn công sau đó sẽ đánh cắp thông tin từ người thuê MS 365 hoặc thêm một thiết bị được quản lý vào tổ chức.

Cuộc tấn công ransomware Black Basta

Nhóm ransomware Black Blasta khét tiếng cũng nhắm vào các lần đăng nhập Microsoft Teams, sử dụng chiến dịch social engineering để tấn công những địa chỉ email bằng thư rác. Tin tặc liên hệ với người dùng MS Teams giả danh là bộ phận hỗ trợ CNTT hoặc bộ phận trợ giúp của công ty, đề nghị khắc phục sự cố thư rác đang diễn ra, thường bao gồm những email không độc hại như xác nhận đăng ký, bản tin hoặc xác minh email nhằm làm quá tải hộp thư đến của người dùng.

Tiếp theo, tin tặc gọi cho nhân viên quá tải và cố gắng yêu cầu họ cài đặt công cụ truy cập máy tính từ xa, nơi chúng có thể chiếm quyền điều khiển máy của người dùng. Sau khi kiểm soát được, chúng có thể cài đặt một loạt phần mềm độc hại, bao gồm Trojan truy cập từ xa (RAT), Cobalt Strike, phần mềm độc hại DarkGate và các phần mềm nguy hiểm khác. Cuối cùng, Black Blasta giành được quyền kiểm soát hoàn toàn máy và có thể đánh cắp càng nhiều dữ liệu từ mạng càng tốt.

Lừa đảo việc làm giả mạo Microsoft Teams

Các vụ lừa đảo việc làm giả mạo đã xuất hiện trong một thời gian, nhắm vào những người đang tìm việc và những kẻ lừa đảo sử dụng trò chuyện Microsoft Teams để khai thác nạn nhân. Kẻ tấn công gửi email cho bạn về một công việc giả mạo và đề xuất sử dụng Microsoft Teams để tiến hành phỏng vấn. Đây là dấu hiệu cảnh báo đầu tiên: Toàn bộ cuộc phỏng vấn sẽ được thực hiện qua cuộc trò chuyện.

Sau đó, bạn sẽ được cung cấp một công việc giả và được yêu cầu gửi thông tin của mình đến cơ sở dữ liệu của công ty. Một số nạn nhân nhận được biểu mẫu Google Doc yêu cầu cung cấp PII và số an sinh xã hội/thuế của họ. Trong một số trường hợp, nạn nhân được yêu cầu mua các mặt hàng dùng để thực hiện công việc, trả phí để được tuyển dụng hoặc mua thẻ quà tặng, một trong số những dấu hiệu phổ biến nhất cho thấy lời mời làm việc có vấn đề.

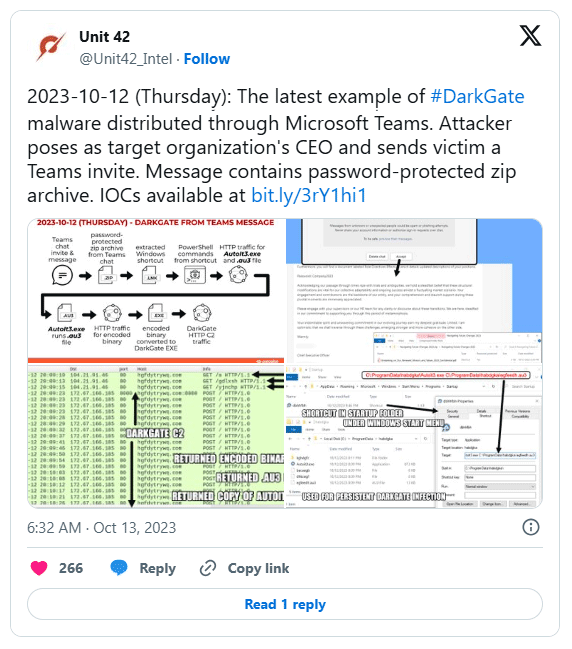

Microsoft Teams HR giả mạo bằng cách sử dụng file ZIP độc hại

Kẻ tấn công không chỉ giả mạo nhóm hỗ trợ CNTT mà còn mạo danh nhân viên HR. Ban đầu được phát hiện vào năm 2023, cuộc tấn công bắt đầu bằng tin nhắn từ một người đóng giả là nhân viên HR sử dụng tài khoản Microsoft 365 đã bị xâm phạm trước đó. Trong một số trường hợp, kẻ tấn công thậm chí còn đóng giả là giám đốc điều hành của công ty.

Mục tiêu nhận được tin nhắn lừa đảo giải thích rằng sẽ có những thay đổi đối với lịch nghỉ phép của nhân viên và một số người, bao gồm cả nạn nhân, sẽ bị ảnh hưởng. Tin nhắn lừa đảo chứa liên kết tải xuống lịch trình mới, thực chất là liên kết đến phần mềm độc hại DarkGate. Nếu file độc hại được thực thi trên máy mục tiêu, nó sẽ cài đặt malware, giúp kẻ tấn công có toàn quyền truy cập vào thiết bị và dữ liệu của thiết bị.

File PDF độc hại được gửi qua Microsoft Teams

Kẻ tấn công cũng sử dụng tài khoản Microsoft 365 bị xâm phạm để gửi các file thực thi độc hại được thiết kế dưới dạng file PDF. Cuộc tấn công này bắt đầu bằng lời mời trò chuyện Microsoft Teams, nếu được chấp nhận, thực sự sẽ tải xuống một file PDF có vẻ vô hại. Tuy nhiên, đó thực sự là một file thực thi độc hại sử dụng phần mở rộng kép để đánh lừa bạn. Vì vậy, phần mở rộng có vẻ là PDF, nhưng thực chất là EXE.

File thường được đặt tên theo thứ gì đó yêu cầu hành động ngay lập tức, chẳng hạn như "Navigating Future Changes.pdf.msi", khi mở ra, thực tế sẽ tải xuống phần mềm độc hại.

Cách tự bảo vệ mình

Bạn nên luôn cẩn thận với các tin nhắn và lời mời bên ngoài mà bạn nhận được trên Microsoft Teams. Ngay cả khi có vẻ như là từ ai đó, tốt nhất bạn nên kiểm tra lại, đặc biệt là nếu liên quan đến file, liên kết hoặc lời mời trò chuyện mà bạn không mong đợi nhận được. Đừng bao giờ trao quyền kiểm soát thiết bị của bạn cho bên thứ ba trừ khi bạn đã xác minh rằng đó là từ đại diện hợp pháp của nhóm CNTT. Hãy cảnh giác với các lời kêu gọi hành động khẩn cấp trong email và tin nhắn, vì chúng thường được thiết kế để khiến bạn hành động trước khi kịp suy nghĩ kỹ.

Những cách khác để bảo vệ bạn khỏi các vụ lừa đảo phishing bao gồm sử dụng các trang web kiểm tra liên kết để xác định xem liên kết có an toàn không hoặc những trang web kiểm tra tuổi domain cho phép bạn xem tuổi chính xác của tên miền. Những trang web lừa đảo độc hại thường chỉ tồn tại trong vài ngày, vài tuần hoặc vài tháng và thường bắt chước các địa chỉ để cố gắng đánh lừa bạn.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài