Khi cần phải triển khai 1 hệ thống đảm bảo tính an toàn, ổn định, linh hoạt để đáp ứng được yêu cầu của các doanh nghiệp, tổ chức thì 1 trong những phương án được lựa chọn và áp dụng nhiều nhất là: Private Network, Hybrid Network và Virtual Private Network. Trong bài viết dưới đây, chúng ta sẽ cùng nhau tìm hiểu về từng hệ thống, thảo luận cụ thể về Virtual Private Network, kỹ thuật VPN tunneling, các chế độ VPN khác nhau, làm thế nào để cấu hình, thiết lập 1 mô hình VPN hoàn chỉnh.

1. Private Network:

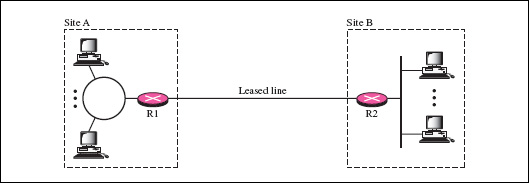

Đây là 1 dạng hệ thống mạng LAN riêng biệt sử dụng địa chỉ IP để chia sẻ dữ liệu giữa các node được kết nối với nhau. Trong mô hình dạng này thì các ứng dụng và cổng dữ liệu (được sử dụng để quản lý những giao thức kết nối) được thiết kế riêng để tăng tính bảo mật. Private Network rất phù hợp với những văn phòng, công ty có toàn bộ máy tính, thiết bị mạng ở cùng nơi, và nếuPrivate Network được triển khai ở nhiều vị trí khác nhau, thì bộ phận quản trị sẽ phải mua thêm đường truyền cố định – Dedicate, để đảm bảo quá trình truyền dữ liệu được thông suốt trong thời gian hoạt động:

2. Hybrid Network:

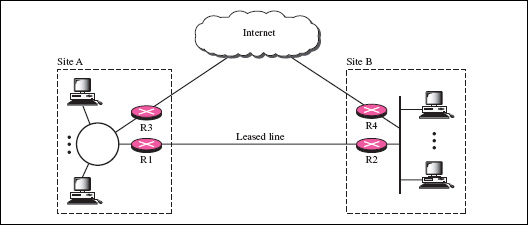

Mô hình này có đôi chút khác biệt với Private Network, được thiết kế dành riêng cho các trụ sở, văn phòng chính của công ty và khả năng truy cập, xử lý dữ liệu trên diện rộng. Hệ thống Hybrid Network kết hợp được toàn bộ đặc tính kỹ thuật của Private và Public network để giao tiếp với môi trường bên ngoài, nhưng vẫn đảm bảo được tính bảo mật của doanh nghiệp. Về chức năng, Hybrid Network sẽ điều hướng tất cả các mối liên kết, chia sẻ dữ liệu qua Private Network, trong khi toàn bộ phần còn lại của hệ thống, cùng với việc gửi dữ liệu, tiếp nhập hoặc xử lý thông tin sẽ đi qua đường dẫn của Public Network. Cũng giống như Private Network, quá trình triển khai mô hình hệ thống này yêu cầu người sử dụng phải có 1 đường truyền cố định – Dedicate để đảm bảo quy trình giao tiếp, giám sát cũng như quản lý lượng thông tin bên trong được ổn định:

3. Vì sao các doanh nghiệp lại sử dụng VPN:

Nếu xét về mặt bản chất kỹ thuật, Private Network hoàn toàn có thể đảm bảo được tính an toàn của dữ liệu được gửi và nhận, cũng như tốc độ truyền tải. Mô hình hệ thống mạng đơn giản này chỉ yêu cầu 1 đường truyền cố định duy nhất để gửi và nhận các thông tin đã được kiểm tra, nhưng sau khi triển khai Private Network thì chúng ta lại phải áp dụng Public Network để giao tiếp với môi trường bên ngoài. Và đây cũng là nguyên nhân phát sinh, dẫn tới sự phát triển của Hybrid Network, với nhiều ưu điểm được kết hợp từ Private và Public Network. Tuy nhiên, Hybrid Network sẽ sử dụng 2 đường truyền cố định dành cho các kết nối Public và Private riêng biệt. Ví dụ, nếu 1 tổ chức có 4 chi nhánh khác nhau thì sẽ cần phải có đường truyền đảm bảo độ bảo mật để kết nối, bên cạnh đó là việc truy cập qua hệ thống mạng WAN. Và để giải quyết vấn đề này, nhiều doanh nghiệp đã lựa chọn và sử dụng Virtual Private Network.

4. Virtual Private Network – VPN:

Như đã đề cập tới ở trên, hệ thống mạng theo mô hình Private và Hybrid với mức chi phí khá cao và đường truyền riêng biệt để thực hiện kết nối tới các node. Công nghệ VPN đã giúp người sử dụng cắt giảm rất nhiều lượng chi phí ban đầu cũng như phát sinh so với hệ thống Public và Private Network, đồng thời cho phép doanh nghiệp, tổ chức sử dụng giao tiếp WAN để kết nối tới hệ thống public và private tương ứng. Lý do tại sao lại gọi là hệ thống ảo – Virtual bởi vì mô hình này không yêu cầu thiết bị vật lý để bảo mật dữ liệu truyền tải. Công nghệ VPN sử dụng nhiều chế độ mã hóa thông tin khác nhau nhằm chống lại việc xâm nhập trái phép từ phía hacker, các chương trình có chứa mã độc hoặc những phương pháp tấn công hệ thống phổ biến, cụ thể VPN sử dụng kỹ thuật tunneling để đảm bảo mức độ an ninh của dữ liệu, dễ dàng tương thích với nhiều hệ thống kỹ thuật khác:

Cơ chế hoạt động của VPN:

Thực ra, cách thức làm việc của VPN cũng khá đơn giản, không khác là mấy so với các mô hình server – client thông thường. Server sẽ chịu trách nhiệm chính trong việc lưu trữ và chia sẻ dữ liệu sau khi mã hóa, giám sát và cung cấp hệ thống gateway để giao tiếp và xác nhận các tài khoản client trong khâu kết nối, trong khi client VPN, cũng tương tự như client của hệ thống LAN, sẽ tiến hành gửi yêu cầu – request tới server để nhận thông tin về dữ liệu chia sẻ, khởi tạo kết nối tới các client khác trong cùng hệ thống VPN và xử lý quá trình bảo mật dữ liệu qua ứng dụng được cung cấp.

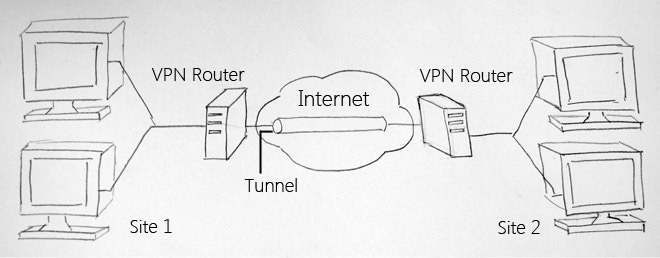

VPN Tunneling:

Đây chính là điểm khác biệt cơ bản nhất của VPN so với mạng LAN thông thường. Các bạn có thể hình dung đây là 1 dạng đường hầm trong đám mây Internet mà qua đó, các yêu cầu gửi và nhận dữ liệu hoạt động.

Khái niệm Tunnel đã giúp chúng ta hiểu hơn về mô hình hoạt động của hệ thống mạng VPN. Khi người dùng khởi tạo kết nối hoặc gửi dữ liệu qua VPN, giao thức Tunneling sẽ được sử dụng bởi mạng VPN (ví dụ như PPTP, L2TP, IPSec... ) sẽ “gói” toàn bộ lượng thông tin này vào 1 package khác, sau đó mã hóa chúng và tiến hành gửi qua tunnel. Ở những điểm cuối cùng của địa chỉ nhận, các giao thức hoạt động tương ứng của tunneling sẽ giải mã những package này, say đó lọc nội dung nguyên bản, kiểm tra nguồn gốc của gói tin cũng như các thông tin, dữ liệu đã được phân loại khác.

Tunneling Compulsory và Voluntary:

Việc phân loại Tunneling dựa trên nguồn gốc bắt đầu các kết nối. Và qua đó, có 2 loại chính, đó là Compulsory và Voluntary Tunneling.

- Compulsory Tunneling thường được khởi tạo bởi Network Access Server mà không yêu cầu thông tin từ phía người sử dụng. Bên cạnh đó, các client VPN không được phép truy xuất thông tin trên server VPN, kể từ khi chúng không phải chịu trách nhiệm chính trong việc kiểm soát các kết nối mới được khởi tạo. Compulsory Tunneling sẽ hoạt động ngay lập tức giữa server và client VPN, đảm nhận chức năng chính trong việc xác nhận tính hợp pháp của tài khoản client với server VPN.

- Voluntary Tunneling thì khác, được khởi tạo, giám sát và quản lý bởi người dùng. Không giống như Compulsory Tunneling – thường được quản lý bởi các nhà cung cấp dịch vụ, mô hình này yêu cầu người dùng trực tiếp khởi tạo kết nối với đơn vị ISP bằng cách chạy ứng dụng clien VPN. Chúng ta có thể sử dụng nhiều phần mềm client VPN khác nhau để tạo các tunnel có tính bảo mật cao đối với từng server VPN riêng. Khi chương trình client VPN định thiết lập kết nối, nó sẽ tiến hành xác định server VPN hoặc do người dùng chỉ định. Voluntary Tunneling không yêu cầu quá nhiều, ngoại trừ việc cài đặt thêm giao thức tunneling trên hệ thống của người dùng.

5. Các dạng và kỹ thuật VPN khác nhau:

- PPTP (Point-to-Point Tunneling Protocol) VPN là công nghệ VPN đơn giản nhất, sử dụng kết nối Internet được cung cấp bởi ISP để tạo tunnel bảo mật giữa client và server hoặc client và client. PPTP là ứng dụng dựa trên hệ thống VPN, có thể các bạn cũng biết rằng Windows đã tích hợp sẵn chức năng PPTP bên trong, và tất cả những gì cần thiết để kết nối tới hệ thống VPN chỉ là 1 phần mềm hỗ trợ VPN client. Mặc dù PPTP không một số cơ chế bảo mật để đảm bảo luồng thông tin, dữ liệu (Point to Point Protocol đảm nhận việc này với PPTP), thì Windows, về mặt cơ bản đã tiến hành xác nhận và mã hóa với PPTP để mã hóa các package trước đó. Ưu điểm của mô hình này là không yêu cầu thêm phần cứng hỗ trợ bên ngoài để triển khai, và hệ thống client có thể sử dụng các phần mềm được cung cấp để kết nố tới server VPN. Tuy nhiên, nhược điểm của hệ thống kiểu này là dựa trên giao thức Point to Point để tăng thêm tính bảo mật đối với các gói dữ liệu, do vậy trước khi những package này bắt đầu “đi qua” tunnel thì chúng vẫn có thể bị xâm nhập từ các nguồn gốc bên ngoài.

- SSH (Secure Shell) Tunneling sử dụng các giao thức shell bảo mật để tạo riêng tunnel để truyền dữ liệu từ điểm này tới điểm khác. Ưu điểm lớn nhất của việc sử dụng tunneling dựa trên SSH là có thể dễ dàng “đi qua” - bypass hệ thống firewall của Internet. Thông thường, các tổ chức (có nhu cầu bắt buộc nhân viên sử dụng proxy server cố định để truy cập website và tài liệu riêng) sử dụng giao thức SSH để điều hướng toàn bộ traffic từ server dedicate. Có đôi chút khác biệt so với SSL dựa trên VPN, tại đây giao thức HTTPS bắt đầu có hiệu lực trên các ứng dụng, hệ thống quản lý, trình duyệt web... để bảo mật quá trình truyền dữ liệu giữa các thiết bị bên ngoài tới hệ thống mạng VPN đã được thiết lập, thì chỉ có 2 giao thức HTTPS được yêu cầu để khởi tạo kết nối giữa 2 điểm đầu cuối với nhau.

Được phát triển bởi IETF, IPSec chủ yếu chịu trách nhiệm trong việc bảo mật kết nối IP giữa điểm cuối của hệ thống và các tunnel VPN. Các gói dữ liệu “đi qua” IPSec sẽ được mã hóa bởi AES, DES hoặc 3DES. Bên cạnh đó còn cung cấp thêm chức năng nén dữ liệu và xác nhận tài khoản đối với từng lớp network khác nhau. Kỹ thuật IPsec VPN sử dụng chế độ tunnel thay vì transport. Trước khi gửi dữ liệu, hệ thống sẽ tiến hành “đóng gói” package IP vào 1 package IP mới, sau đó gán thêm 1 lớp IP header, đi kèm với ESP - Encapsulated Security Payload header để cải thiện tính bảo mật. Ngoài ESP, mô hình này còn sử dụng thêm AH - Authentication Header như 1 giao thức hỗ trợ để áp dụng lớp bảo mật vào phần thông tin, dữ liệu nguyên gốc.

Microsoft đã kết hợp với Cisco và phát triển 1 giao thức thay thế cho PPTP, đó là L2TP - Layer to Tunneling Protocol để tích hợp thêm dữ liệu. Tuy nhiên, các bạn cần lưu ý rằng L2TP, cũng giống như PPTP không cung cấp thêm cơ chế mã hóa thông tin mà dựa vào PPP – Point to Point Protocol để mã hóa các lớp dữ liệu khác nhau. L2TP tunneling sẽ gán thêm dữ liệu L2TP header vào lớp payload nguyên gốc, sau đó chuyển tới điểm cuối cùng trong sơ đồ UDP. Bên cạnh giao thức Point to Point, tính năng bảo mật, xác nhận tài khoản có thể được thực hiện qua việc áp dụng IPSec trong tầng network.

6. Thiết lập và sử dụng VPN:

Trên thực tế, có rất nhiều cách được dùng để khởi tạo, thiết lập hệ thống mạng VPN dành cho khách hàng, client và chi nhánh của công ty ở nhiều nơi khác nhau trên thế giới, qua đó họ có thể dễ dàng chia sẻ thông tin cá nhân, cung cấp gateway để giao tiếp với hệ thống mạng bên ngoài.

Kết nối tới hệ thống mạng VPN remote (Office VPN):

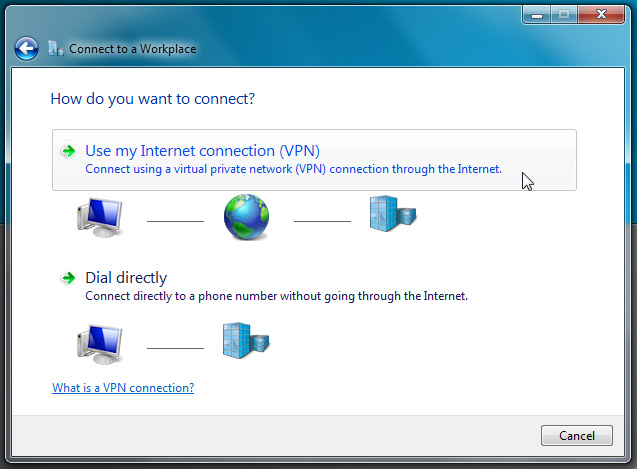

Cũng giống như các phiên bản hệ điều hành Windows trước kia, Windows 7 đã có sẵn cách cơ bản để kết nối tới server VPN. Nếu người dùng có ý định muốn kết nối tới văn phòng, mạng VPN PPTP/L2TP thì có thể sử dụng chương trình VPN client để khởi tại kết nối.

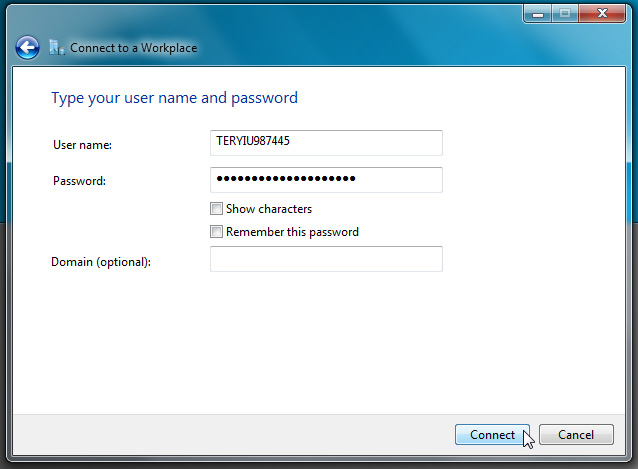

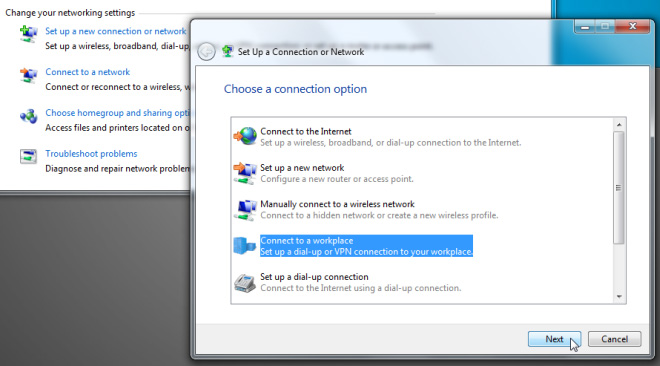

Trước khi bắt đầu tiến hành, các bạn hãy đảm bảo rằng đã cấu hình, thiết lập các thiết bị theo đúng hướng dẫn của người quản trị hệ thống. Tiếp theo, mở Network & Sharing Center, chọn đường dẫn Set up a new connection or network, cửa sổ Connection Wizard hiển thị, chúng ta chọn tiếp Connect to a workplace và Next:

Tiếp theo, chọn kiểu kết nối cần sử dụng:

Ở đây chúng ta chọn Use my Internet connection (VPN)

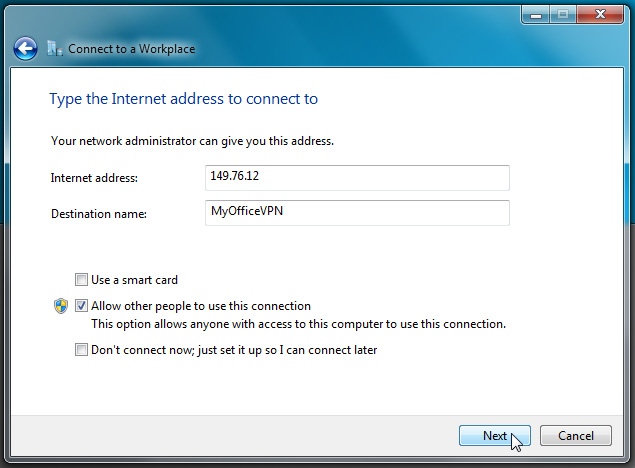

Tại màn hình hiển thị sau đó, bạn cần phải nhập thông tin tương ứng được cung cấp bởi Admin, cụ thể là địa chỉ IP, domain, hoặc qua thiết bị smart card:

Sau khi nhấn Next là bước cuối cùng của quá trình thiết lập này, các bạn cần phải nhập Username và Password do Admin cung cấp:

Sau đó, nhấn Connect để bắt đầu thực hiện quá trình kết nối tới VPN. Khi hoàn tất, các bạn có thể kiểm tra chi tiết về địa chỉ IP từ Network and Sharing Center hoặc gõ lệnh ipconfig trong Command Prompt.

Với một số đặc tính kỹ thuật như trên, chúng ta có thể thấy rằng Virtual Private Network là 1 trong những giải pháp tối ưu nhất để bảo mật dữ liệu cá nhân hoặc công ty, tổ chức khi phải truyền tải qua nhiều vị trí khác nhau, dễ dàng đáp ứng được nhu cầu an ninh và bảo mật trong mô hình cho phép. Nếu so sánh với các hệ thống trả phí có chức năng tương tự khác, công nghệ VPN xứng đáng là 1 trong những đối thủ khó đánh bại nhất trong việc tạo và quản lý các trung tâm xử lý dữ liệu.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài