4 rủi ro bảo mật lớn mà Cloudflare DNS có thể giải quyết

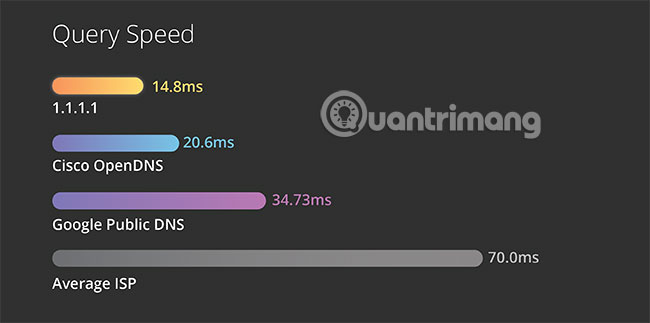

Vào tháng 4 năm 2018, Cloudflare đã phát hành một công cụ bảo mật mới, được gọi là 1.1.1.1. Đây là một địa chỉ DNS tiêu dùng mà bất kỳ ai cũng có thể sử dụng miễn phí. Nó có thể giúp tăng bảo mật DNS, cải thiện quyền riêng tư của người dùng và thậm chí có thể tăng tốc kết nối mạng.

Nhưng nó hoạt động như thế nào? Làm thế nào để bạn sử dụng nó? Và nó có thể giúp cải thiện những rủi ro về quyền riêng tư DNS nào? Hãy cùng xem xét kỹ hơn qua bài viết sau đây!

Tìm hiểu về Cloudflare DNS - Công cụ giúp khắc phục những vấn đề về quyền riêng tư liên quan đến DNS

Vấn đề với DNS và quyền riêng tư

Domain Name System (DNS) thường được gọi là sổ điện thoại của Internet. Đây là công nghệ chịu trách nhiệm liên kết các domain mà chúng ta sử dụng hàng ngày (ví dụ, quantrimang.com) với địa chỉ IP máy chủ web của trang đó.

Tất nhiên, bạn có thể nhập địa chỉ IP của trang web và vẫn sẽ đến được trang chủ của nó, nhưng URL dựa trên văn bản dễ nhớ hơn nhiều, do đó người dùng thường sử dụng chúng.

Thật không may, công nghệ DNS đi kèm với nhiều vấn đề liên quan đến riêng tư. Các vấn đề có thể làm ảnh hưởng đến sự an toàn trực tuyến, ngay cả khi bạn thực hiện tất cả các biện pháp phòng ngừa thông thường ở những nơi khác trên hệ thống của mình. Dưới đây là một số vấn đề về quyền riêng tư tồi tệ nhất liên quan đến DNS.

1. ISP đang theo dõi bạn

Do cách thức hoạt động của DNS, nó đóng vai trò như một nhật ký ghi lại những trang web bạn truy cập. Không quan trọng liệu trang web mà bạn truy cập có sử dụng HTTPS hay không, ISP, nhà cung cấp dịch vụ di động và nhà cung cấp WiFi công cộng vẫn sẽ biết chính xác những domain bạn đã truy cập.

Đáng lo ngại, kể từ giữa năm 2017, các ISP tại Hoa Kỳ được phép bán dữ liệu duyệt web của khách hàng để kiếm lợi nhuận. Trên thực tế, hiện tượng này phổ biến trên toàn thế giới.

Cuối cùng, lịch sử duyệt web của bạn đang giúp các tập đoàn lớn kiếm tiền. Đó là lý do tại sao bạn phải luôn sử dụng nhà cung cấp DNS của bên thứ ba.

2. Rình mò và giả mạo

Bạn cũng có nguy cơ gặp rủi ro, do việc DNS thiếu tính năng mã hóa last mile (mã hóa DNS giữa thiết bị và ISP). Nguyên nhân là:

Có hai phía tác động đến DNS: Tính thẩm quyền (về phía nội dung) và recursive resolver - trình phân giải recursive (về phía ISP). Theo nghĩa rộng, bạn có thể nghĩ đến các trình phân giải DNS bằng cách đặt câu hỏi (ví dụ, tôi có thể tìm thấy trang web này ở đâu?) và các DNS nameserver sẽ cung cấp câu trả lời.

Dữ liệu di chuyển giữa trình phân giải và máy chủ có thẩm quyền (về mặt lý thuyết) được bảo vệ bởi DNSSEC. Tuy nhiên, phần nằm giữa các máy (được gọi là stub resolver - trình phân giải sơ khai) và recursive resolver không bảo mật.

Đáng buồn thay, phần này tạo ra nhiều cơ hội để những kẻ xấu rình mò và giả mạo dữ liệu.

3. Cuộc tấn công Man-in-the-Middle

Khi bạn duyệt web, máy tính sẽ thường xuyên sử dụng dữ liệu DNS được lưu trong bộ nhớ cache ở đâu đó trên mạng. Làm như vậy có thể giúp giảm thời gian load trang.

Tuy nhiên, chính bộ nhớ cache này có thể trở thành nạn nhân của cache poisoning. Đây là một dạng tấn công Man-in-the-middle.

Nói một cách đơn giản, tin tặc có thể lợi dụng các lỗ hổng và việc cấu hình kém để thêm dữ liệu giả mạo vào cache. Sau đó, trong lần tiếp theo bạn truy cập trang web bị “nhiễm độc”, bạn sẽ được gửi đến một máy chủ do tin tặc kiểm soát.

Tin tặc thậm chí có thể sao chép trang web mục tiêu của bạn. Bạn có thể không bao giờ biết bạn đã được chuyển hướng và vô tình nhập tên người dùng, mật khẩu và thông tin nhạy cảm khác.

Quá trình này tạo điều kiện cho cuộc tấn công phishing diễn ra.

Cloudflare hoạt động như thế nào?

Dịch vụ 1.1.1.1 mới từ Cloudflare có thể khắc phục nhiều vấn đề về quyền riêng tư liên quan đến công nghệ DNS.

Công ty này đã dành một thời gian dài để thảo luận với các nhà phát triển trình duyệt và phát triển công cụ theo khuyến nghị của họ, trước khi dịch vụ này được công khai.

1. Cloudflare DNS có an toàn không?

Có, Cloudflare DNS không có theo dõi và lưu trữ dữ liệu. Cloudflare đã cam kết không bao giờ theo dõi người dùng DNS hoặc bán quảng cáo dựa trên thói quen xem mọi thứ trên Internet của người dùng. Để củng cố niềm tin cho người tiêu dùng vào tuyên bố của mình, công ty này đã tuyên bố sẽ không bao giờ lưu các truy vấn địa chỉ IP vào ổ đĩa và hứa sẽ xóa tất cả các bản ghi DNS trong vòng 24 giờ.

Trong thực tế, điều đó có nghĩa là lịch sử DNS của bạn sẽ không rơi vào tay của các ISP hay bất cứ bên nào khác.

2. Công nghệ tiên tiến

Khi bạn nhập URL và nhấn Enter, hầu hết tất cả các trình phân giải DNS sẽ gửi toàn bộ tên miền (www, quantrimang và com) đến các máy chủ root, máy chủ .com và mọi dịch vụ trung gian .

Tất cả thông tin đó là không cần thiết. Các máy chủ root chỉ cần hướng bộ phân giải đến .com. Truy vấn lookup sâu hơn có thể được bắt đầu tại thời điểm đó.

Để chống lại vấn đề này, Cloudflare đã bổ sung một loạt các cơ chế bảo vệ quyền riêng tư DNS, được thỏa thuận và đề xuất để kết nối stub resolver và recursive resolver. Kết quả là 1.1.1.1 sẽ chỉ gửi đi một lượng thông tin cần thiết mà thôi.

3. Chống Snooping

Nếu bạn tự hỏi liệu Cloudflare DNS có bảo mật không, câu trả lời là nó cực kỳ an toàn. Dịch vụ 1.1.1.1 cung cấp một tính năng giúp chống lại hiện tượng Snooping (rình mò dữ liệu): DNS over TLS.

DNS over TLS hoạt động bằng cách cho phép trình stub resolver thiết lập kết nối TCP với Cloudflare trên cổng 853. Stub resolver sau đó khởi tạo một TCP handshake và Cloudflare cung cấp chứng chỉ TLS của nó.

Ngay sau khi kết nối được thiết lập, tất cả các giao tiếp giữa stub resolver và recursive resolver sẽ được mã hóa. Kết quả là việc nghe lén và giả mạo trở nên bất khả thi.

4. Chiến đấu với những cuộc tấn công Man-in-the-Middle

Theo số liệu của Cloudflare, có ít hơn 10% domain sử dụng DNSSEC để bảo mật kết nối giữa recursive resolver và máy chủ có thẩm quyền.

DNS over HTTPS là một công nghệ mới nổi, giúp bảo mật các domain HTTPS không sử dụng DNSSEC.

Nếu không có mã hóa, tin tặc có thể “lắng nghe” các gói dữ liệu của bạn và biết bạn đang truy cập trang web nào. Việc thiếu mã hóa cũng khiến bạn dễ gặp phải những cuộc tấn công Man-in-the-middle như những gì bài viết đã nêu chi tiết trước đó.

Cách sử dụng Cloudflare DNS

Sử dụng dịch vụ 1.1.1.1 mới thật dễ dàng. Sau đây, bài viết sẽ giải thích quy trình cho cả máy Windows và Mac.

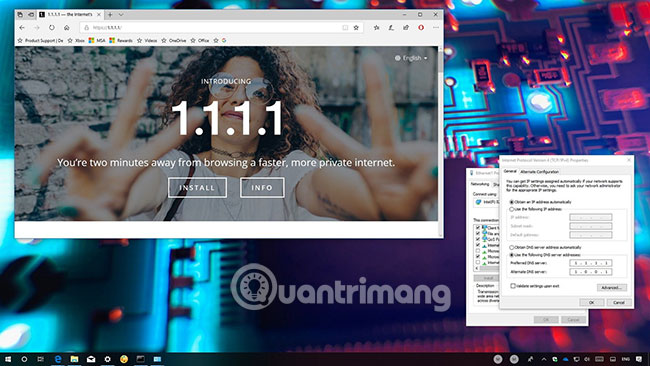

Cách sử dụng Cloudflare DNS trên Windows

Để thay đổi nhà cung cấp DNS trên Windows, hãy làm theo các bước dưới đây:

1. Mở ứng dụng Settings từ menu Start.

2. Chuyển đến Network & Internet > Status > Change your network settings > Change adapter options.

3. Nhấp chuột phải vào kết nối của bạn và chọn Properties.

4. Cuộn xuống, highlight Internet Protocol Version 4 (TCP/IPv4), sau đó nhấp vào Properties.

5. Nhấp vào Use the following DNS server addresses.

6. Nhập 1.1.1.1 ở hàng đầu tiên và 1.0.0.1 ở hàng thứ hai.

7. Nhấn OK.

Bạn có thể cần phải khởi động lại máy tính.

Cách sử dụng Cloudflare DNS trên máy Mac

Nếu bạn có máy Mac, hãy làm theo các hướng dẫn sau để thay đổi DNS:

1. Chuyển đến Apple > System Preferences > Network.

2. Nhấp vào kết nối trong bảng điều khiển ở phía bên trái cửa sổ.

3. Bấm vào Advanced.

4. Highlight DNS và nhấp vào dấu +.

5. Nhập 1.1.1.1 và 1.0.0.1 vào khoảng trống được cung cấp.

6. Nhấn vào OK.

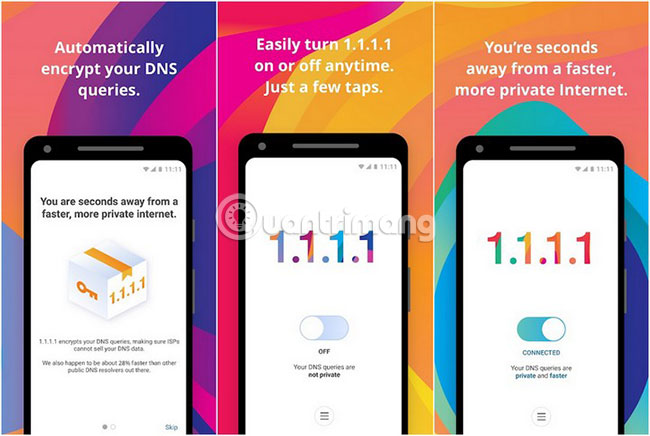

Cách sử dụng Cloudflare DNS trên điện thoại thông minh

Để sử dụng Cloudflare trên Android và iOS, bạn có thể tải xuống ứng dụng miễn phí từ các cửa hàng ứng dụng tương ứng. Ứng dụng Cloudflare DNS này là một dự án gần đây từ Cloudflare. Nó mới chỉ được phát hành vào tháng 11 năm 2018.

Được gọi là 1.1.1.1, ứng dụng cung cấp khả năng bật/tắt dễ sử dụng cho các máy chủ DNS của công ty. Tất nhiên, bạn có thể bật DNS bằng cách sử dụng các công cụ gốc của điện thoại, nhưng cài đặt không dễ tìm và một số nhà sản xuất thậm chí còn chặn quyền truy cập vào chúng. Ứng dụng này thân thiện với người mới dùng hơn nhiều.

Tải 1.1.1.1 cho Android | iOS (Miễn phí).

Bạn phải luôn sử dụng VPN mạnh trong cuộc chiến giành quyền riêng tư trực tuyến. Điều này còn quan trọng hơn việc có một DNS tốt.

Tất cả các nhà cung cấp VPN có uy tín cũng sẽ cung cấp địa chỉ DNS của riêng họ. Tuy nhiên, đôi khi bạn sẽ cần cập nhật thủ công DNS của mình bằng các phương pháp mà bài viết đã nêu chi tiết ở trên. Không làm như vậy sẽ dẫn đến tình trạng rò rỉ DNS.

Nhưng chỉ vì nhà cung cấp VPN của bạn cung cấp địa chỉ DNS của riêng họ, nên thay vào đó bạn vẫn có thể sử dụng địa chỉ Cloudflare. Trên thực tế, DNS của VPN bạn đang sử dụng có thể sẽ tinh vi hoặc mạnh mẽ như dịch vụ 1.1.1.1 mới.

Nếu bạn đang tìm kiếm một nhà cung cấp VPN vững chắc và có uy tín, bạn nên sử dụng ExpressVPN, CyberGhost hoặc Private Internet Access.

Và nếu bạn muốn tìm hiểu thêm, hãy đảm bảo bạn xem hướng dẫn của Quantrimang.com về DNS server là gì và cách thức hoạt động của DNS cache poisoning.

Chúc bạn thực hiện thành công!

Bạn nên đọc

-

Mã hóa đầu cuối là gì? Nó hoạt động như thế nào?

-

Cloudflare WARP là gì? Có nên sử dụng không?

-

GoDaddy là gì?

-

Check MD5 và SHA1 để kiểm tra tính toàn vẹn của tập tin

-

Tổng quan về xây dựng hệ thống phát hiện và phản hồi bảo mật doanh nghiệp

-

![[Infographic] Bảo mật mạng 5G: Những điều nhà cung cấp dịch vụ cần biết](https://st.quantrimang.com/photos/image/holder.png)

[Infographic] Bảo mật mạng 5G: Những điều nhà cung cấp dịch vụ cần biết

-

5 trang web tạo mật khẩu ngẫu nhiên mạnh nhất

-

Bạn có đang sao lưu dữ liệu sai cách?

-

Trình duyệt Brave + ProtonVPN + Bitwarden: Combo bảo mật tốt nhất dành cho desktop

Theo Nghị định 147/2024/ND-CP, bạn cần xác thực tài khoản trước khi sử dụng tính năng này. Chúng tôi sẽ gửi mã xác thực qua SMS hoặc Zalo tới số điện thoại mà bạn nhập dưới đây:

Cũ vẫn chất

-

9 địa chỉ sửa bếp từ tại nhà uy tín ở Hà Nội

2 ngày -

Arc Browser có mặt trên Windows 10, phiên bản ARM sắp ra mắt

2 ngày -

Lời cảm ơn, tri ân thầy cô hay và xúc động

2 ngày 1 -

Cách bật NFC trên iPhone dễ, nhanh nhất

2 ngày -

Đi thi THPT quốc gia mặc gì?

2 ngày -

Code Be A Pro Football mới nhất và cách nhập code

2 ngày -

Những danh ngôn về tinh thần đoàn kết, tục ngữ sự đoàn kết vượt qua khó khăn truyền cảm hứng

2 ngày 3 -

Hướng dẫn đổi DNS Google 8.8.8.8 và 8.8.4.4

2 ngày -

Code Hiền Nhân Thuật mới nhất và cách nhập code

2 ngày -

Cách điều chỉnh kích thước ô trong bảng Word bằng nhau

2 ngày

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

![[Infographic] Bảo mật mạng 5G: Những điều nhà cung cấp dịch vụ cần biết](https://st.quantrimang.com/photos/image/2019/08/16/bao-mat-5g-size-220x115-znd.jpg)

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch  Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài