Quản trị mạng – Trong phần tiếp theo này, chúng tôi sẽ giới thiệu cho các bạn các bước tiếp theo để bảo mật môi trường triển khai MDT.

![]() Triển khai Windows 7 – Phần 1: Những cải tiến của Windows AIK 2.0

Triển khai Windows 7 – Phần 1: Những cải tiến của Windows AIK 2.0

![]() Triển khai Windows 7 – Phần 2: Sử dụng DISM

Triển khai Windows 7 – Phần 2: Sử dụng DISM

![]() Triển khai Windows 7 – Phần 3: Tìm hiểu về MAP 4.0

Triển khai Windows 7 – Phần 3: Tìm hiểu về MAP 4.0

![]() Triển khai Windows 7 – Phần 4: Sử dụng MAP 4.0

Triển khai Windows 7 – Phần 4: Sử dụng MAP 4.0

![]() Triển khai Windows 7 – Phần 5: Những nâng cao của MDT 2010

Triển khai Windows 7 – Phần 5: Những nâng cao của MDT 2010

![]() Triển khai Windows 7 – Phần 6: Lite Touch bằng MDT 2010

Triển khai Windows 7 – Phần 6: Lite Touch bằng MDT 2010

![]() Triển khai Windows 7 – Phần 7: Triển khai LTI tự động

Triển khai Windows 7 – Phần 7: Triển khai LTI tự động

![]() Triển khai Windows 7 – Phần 8: Tìm hiểu về các file cấu hình LTI

Triển khai Windows 7 – Phần 8: Tìm hiểu về các file cấu hình LTI

![]() Triển khai Windows 7 – Phần 9: Triển khai Windows 32-bit và 64-bit

Triển khai Windows 7 – Phần 9: Triển khai Windows 32-bit và 64-bit

![]() Triển khai Windows 7 – Phần 10: Capture và triển khai image của máy tính tham chiếu

Triển khai Windows 7 – Phần 10: Capture và triển khai image của máy tính tham chiếu

![]() Triển khai Windows 7 – Phần 11: Capture một cài đặt hiện có

Triển khai Windows 7 – Phần 11: Capture một cài đặt hiện có

![]() Triển khai Windows 7 – Phần 12: Lên kế hoạch cho vấn đề tương thích ứng dụng

Triển khai Windows 7 – Phần 12: Lên kế hoạch cho vấn đề tương thích ứng dụng

![]() Triển khai Windows 7 – Phần 13: Chuyển thủ công từ Windows XP sang Windows 7

Triển khai Windows 7 – Phần 13: Chuyển thủ công từ Windows XP sang Windows 7

![]() Triển khai Windows 7 - Phần 14: Chuyển tự động từ Windows XP sang Windows 7

Triển khai Windows 7 - Phần 14: Chuyển tự động từ Windows XP sang Windows 7

![]() Triển khai Windows 7 – Phần 15: Cấu hình cơ sở dữ liệu MDT

Triển khai Windows 7 – Phần 15: Cấu hình cơ sở dữ liệu MDT

![]() Triển khai Windows 7 – Phần 16: Sử dụng cơ sở dữ liệu MDT

Triển khai Windows 7 – Phần 16: Sử dụng cơ sở dữ liệu MDT

![]() Triển khai Windows 7 – Phần 17: Triển khai dựa trên model và kiểu chế tạo

Triển khai Windows 7 – Phần 17: Triển khai dựa trên model và kiểu chế tạo

![]() Triển khai Windows 7 – Phần 18: Xác định UUID của máy tính

Triển khai Windows 7 – Phần 18: Xác định UUID của máy tính

![]() Triển khai Windows 7 – Phần 19: Tạo một WinPE Tools CD tùy chỉnh

Triển khai Windows 7 – Phần 19: Tạo một WinPE Tools CD tùy chỉnh

![]() Triển khai Windows 7 – Phần 20: Bảo mật MDT (1)

Triển khai Windows 7 – Phần 20: Bảo mật MDT (1)

Mẹo: Bạn có thể tìm kiếm thêm thông tin về việc tự động triển khai LTI trong Windows 7 Resource Kit của Microsoft.

Trong phần trước của loạt bài này, chúng tôi đã giới thiệu cho các bạn các vấn đề bảo mật có liên quan đến hai tài khoản người dùng được sử dụng bởi MDT:

- Một tài khoản được chỉ định trong file Bootstrap.ini và được sử dụng bởi các máy tính mục tiêu để kết nối đến deployment share trên MDT server

- Một tài khoản được chỉ định trong file CustomSettings.ini và được sử dụng bởi các máy tính mục tiêu để join vào miền khi hoàn tất cài đặt.

Chúng tôi đã giới thiệu sơ qua rằng trong môi trường lab đơn giản, bạn hoàn toàn có thể sử dụng tài khoản Administrator mặc định cho miền với cả hai mục đích này. Mặc dù vậy, với các lý do về bảo mật trong môi trường sản xuất, chắc chắn bạn sẽ muốn sử dụng các tài khoản riêng biệt cho mỗi một mục đích, tốt nhất là các tài khoản Domain Users thông thường thay vì các tài khoản Domain Admins. Vì vậy những gì chúng tôi đã thực hiện trong phần trước là tạo hai tài khoản Domain Users mới: mdt_build cho file Bootstrap.ini và mdt_join cho file CustomSettings.ini. Sau khi thực hiện, chúng ta đã nâng cấp deployment share của mình vì file Bootstrap.ini đã thay đổi, tiếp đó đã burn file kết quả LiteTouchPE_x64.iso vào CD. Nếu chúng ta khởi động các máy tính mục tiêu của mình bằng CD này thì MDT sẽ triển khai Windows 7, tuy nhiên bất cứ tùy chỉnh nào được đưa vào cơ sở dữ liệu MDT đều sẽ không được áp dụng và lỗi SQL Connection sẽ xuất hiện. Vấn đề ở đây là tài khoản mới của chúng ta CONTOSO\mdt_build không được phép truy cập cơ sở dữ liệu MDT bằng Windows Integrated Security. Chính vì vậy trong phần này chúng tôi sẽ giới thiệu cho các bạn cách giải quyết vấn đề SQL này và sẽ giới thiệu cách bảo vệ domain-join của bạn được an toàn.

Cài đặt SQL Server Management Studio

Để thay đổi quyền truy cập vào cơ sở dữ liệu MDT trên máy chủ SQL của mình, chúng ta có thể sử dụng SQL Server Management Studio. Trong loạt bài này, chúng ta đang sử dụng SQL Server 2008 Express Edition SP1 đã được cài đặt trên máy chủ MDT trong phần 15. Để thực hiện, chúng ta sẽ cài đặt Microsoft SQL Server 2008 Management Studio Express trên máy trạm quản trị viên đang chạy Windows 7 và sử dụng nó để cấp các quyền cần thiết cho tài khoản CONTOSO\mdt_build của mình. Bạn có thể download Microsoft SQL Server 2008 Management Studio Express tại đây (đó là một phát hành miễn phí của Microsoft).

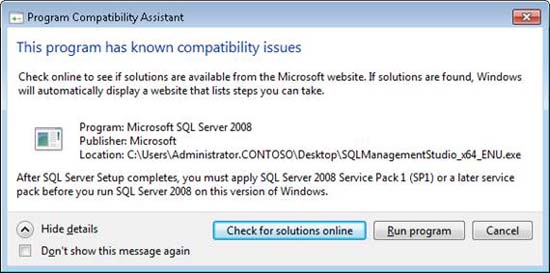

Bắt đầu bằng cách kích đúp vào file cài đặt SQLManagementStudio_x64_ENU.exe. đã download được, khi đó bạn sẽ thấy một hộp thoại cảnh báo xuất hiện và cần cài đặt Service Pack 1 (hình 1):

Hình 1: Bước 1 trong quá trình cài đặt SQL Server 2008 Management Studio Express

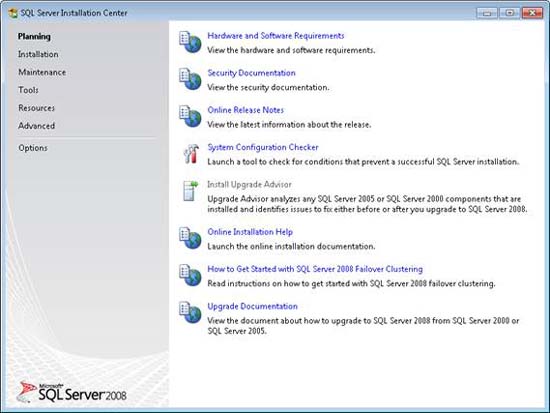

Kích Run Program để mở SQL Server Installation Center (hình 2):

Hình 2: Bước 2 trong quá trình cài đặt SQL Server 2008 Management Studio Express

Kích Installation ở bên trái để hiển thị các tùy chọn cài đặt (hình 3):

Hình 3: Bước 3 trong quá trình cài đặt SQL Server 2008 Management Studio Express

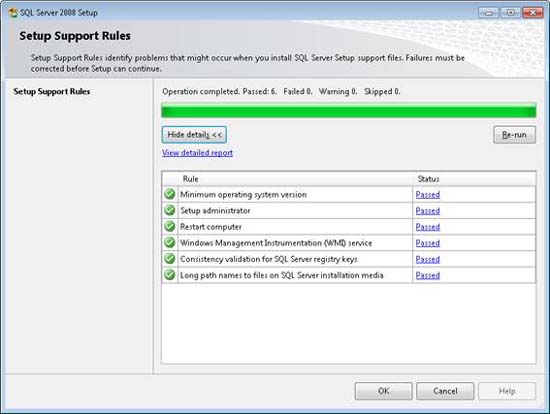

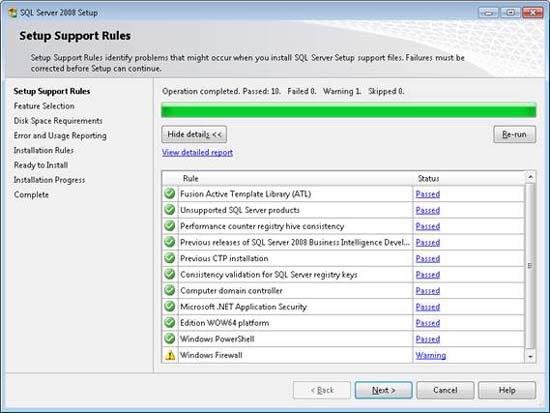

Kích tùy chọn đầu tiên trong trang này sẽ khởi chạy Setup Support Rules để thẩm định xem cài đặt có thể tiến hành hay không (hình 4):

Hình 4: Bước 4 trong quá trình cài đặt SQL Server 2008 Management Studio Express

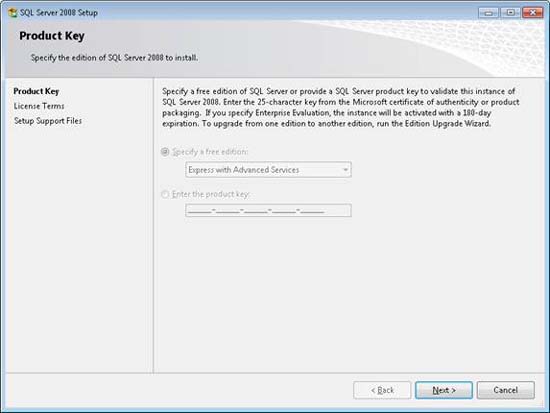

Màn hình tiếp theo chỉ thị rằng không yêu cầu khóa sản phẩm trong quá trình cài đặt (hình 5):

Hình 5: Bước 5 trong quá trình cài đặt SQL Server 2008 Management Studio Express

Nhấn Next, sau đó kích Install. Setup Support Rules sẽ được cài đặt (hình 6):

Hình 6: Bước 6 trong quá trình cài đặt SQL Server 2008 Management Studio Express

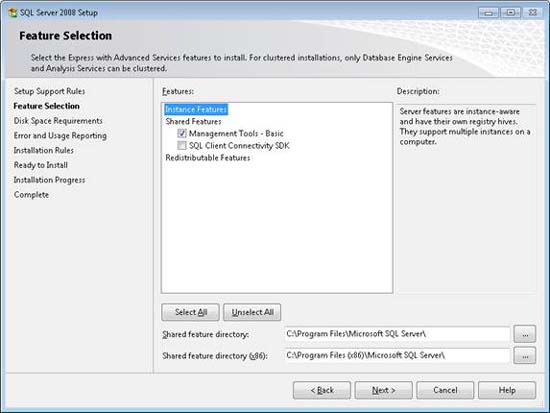

Trong trang Feature Selection, cần bảo đảm tùy chọn Management Studio – Basic được chọn (hình 7):

Hình 7: Bước 7 trong quá trình cài đặt SQL Server 2008 Management Studio Express

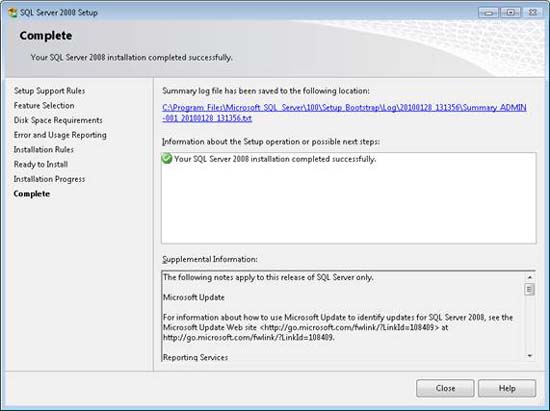

Tiếp tục thông qua các bước còn lại cho tới khi cài đặt hoàn tất (hình 8):

Hình 8: Bước 8 trong quá trình cài đặt SQL Server 2008 Management Studio Express

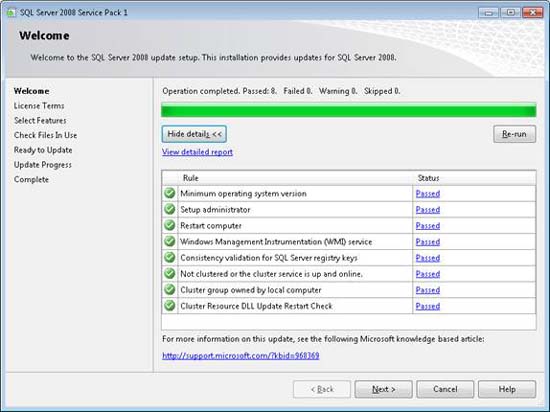

Download SQL Server 2008 Service Pack 1 và kích đúp vào file cài đặt SQLServer2008SP1-KB968369-x64-ENU để bắt đầu quá trình cài đặt. Khi SQL Server Installation Center xuất hiện, kích vào tùy chọn đầu tiên, trang Welcome sẽ xuất hiện và Setup the Support Rules sẽ chạy (hình 9):

Hình 9: Cài đặt SQL Server 2008 Service Pack 1

Thực hiện quá trình cài đặt SP1 bằng cách chấp nhận tất cả các tùy chọn mặc định cho tới khi gói dịch vụ được cài đặt hoàn tất.

Xem tiếp trang 2

Cấu hình quyền truy cập bằng SQL Server Management Studio

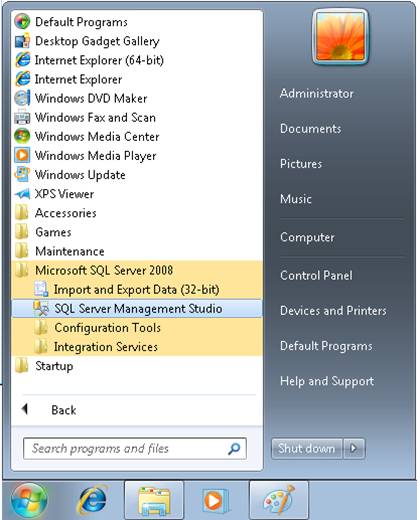

Chúng ta hãy sử dụng SQL Server Management Studio để cấu hình quyền truy cập cơ sở dữ liệu thích hợp cho tài khoản CONTOSO\mdt_build. Bắt đầu bằng cách khởi chạy SQL Server Management Studio từ menu Start (hình 10):

Hình 10: Khởi chạy SQL Server Management Studio

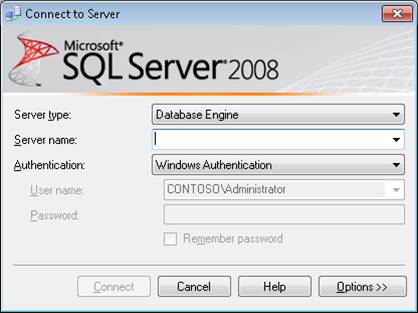

Khi hộp thoại Connect To Server xuất hiện, để phương pháp thẩm định (Authentication) là Windows Authentication (hình 11):

Hình 11: Hộp thoại Connect To Server

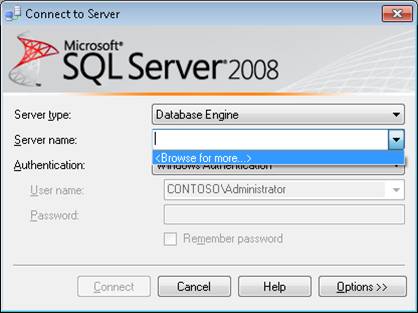

Kích trường Server Name và kích Browse For More (hình 12):

Hình 12: Chọn tên máy chủ

Khi hộp thoại Browse For Servers hiển thị các máy chủ SQL Server có sẵn, hãy chọn SQLEXPRESS nội bộ đã được cài đặt trên máy chủ MDT của bạn (hình 13):

Hình 13: Chọn SQLEXPRESS nội bộ

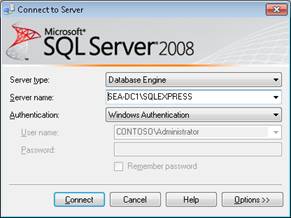

Kích OK để đóng hộp thoại Browse For Servers và trở về hộp thoại Connect To Server. Instance SQLEXPRESS sẽ được hiển thị với tư cách là tên của SQL Server (hình 14):

Hình 14: Instance SQLEXPRESS được chọn làm tên của SQL Server

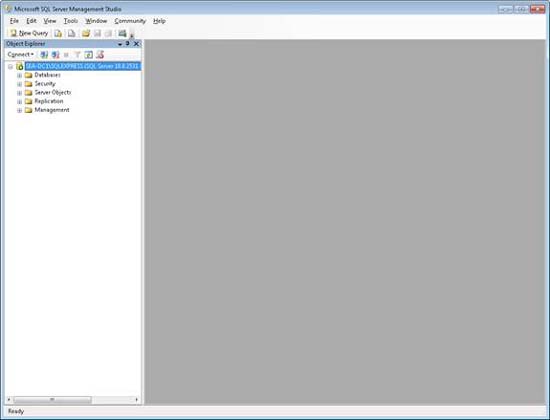

Kích Connect sẽ làm cho SQL Server Management để kết nối với SQLEXPRESS instance trên máy chủ MDT và mở giao diện điều khiển Microsoft SQL Server Management Studio (hình 15):

Hình 15: Giao diện Microsoft SQL Server Management Studio

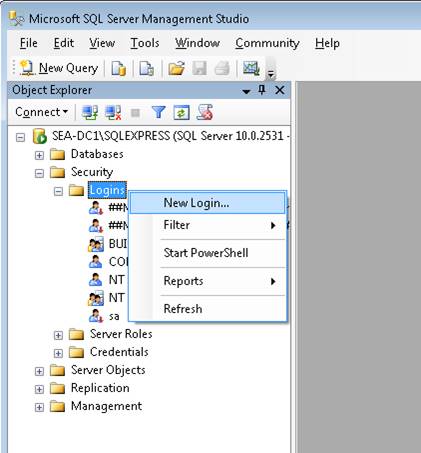

Trong giao diện điều khiển Management Studio, kích Security và kích phải vào Logins, chọn New Login (hình 16):

Hình 16: Tạo đăng nhập mới cho SQL Server

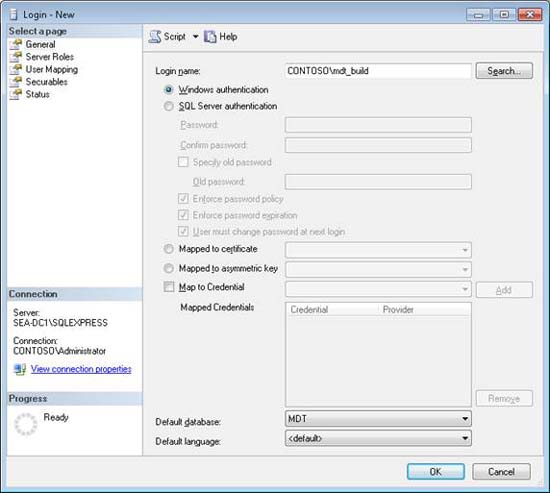

Trong trang General của hộp thoại Login – New, kích Search và chọn tài khoản CONTOSO\mdt_build từ Active Directory. Khi thực hiện xong, tài khoản này sẽ được hiển thị trong trường Login Name của trang này. Thêm vào đó, thay đổi thiết lập Default Database ở phía dưới trang từ master thành MDT. Trang General của hộp thoại Login – New lúc này sẽ giống như những gì thể hiện trong hình 17:

Hình 17: Trang General sau khi các thiết lập được cấu hình

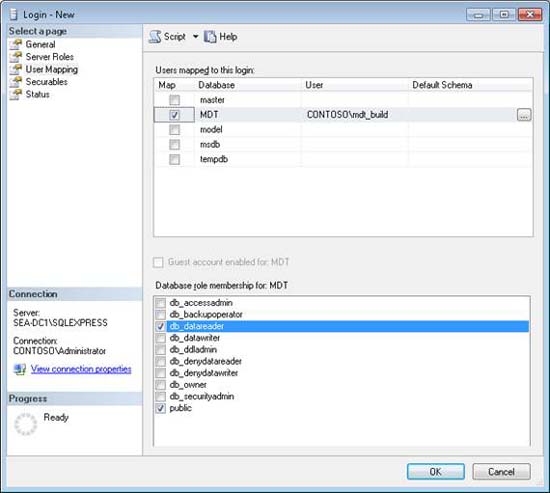

Không thực hiện bất cứ thay đổi nào trong trang Server Roles. Trong trang User Mappings, chọn hộp kiểm cho MDT, sau đó kích nút Add và thêm CONTOSO\mdt_build vào với tư cách người dùng được bản đồ hóa cho đăng nhập này. Sau đó chọn hộp kiểm cho db_datareader để gán role cơ sở dữ liệu đã được sửa db_datareader cho tài khoản CONTOSO\mdt_build (hình 18):

Hình 18: Gán role cơ sở dữ liệu đã sửa db_datareader cho MDT thành CONTOSO\mdt_build

Do các thành viên của role cơ sở dữ liệu đã được sửa db_datareader có thể đọc tất cả các dữ liệu từ tất cả các bảng người dùng, hành động ở trên sẽ cho phép các máy tính mục tiêu của bạn có thể truy cập các tùy chỉnh trong cơ sở dữ liệu MDT.

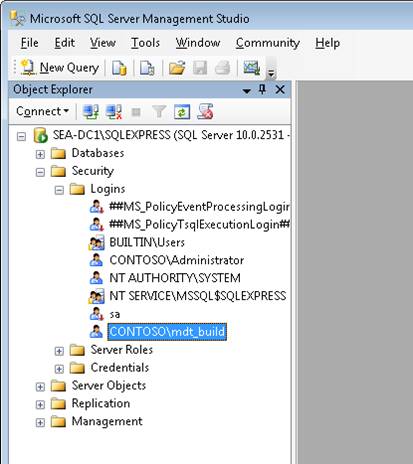

Không tạo bất cứ thay đổi nào với hai trang còn lại (Securables và Status) trong hộp thoại Login – New. Kích OK để hiển thị đăng nhập mới mà bạn đã tạo (hình 19):

Hình 19: Tài khoản CONTOSO\mdt_build đã được phép truy cập vào cơ sở dữ liệu MDT

Lúc này bạn có thể sử dụng cơ sở dữ liệu MDT lần nữa để triển khai Windows 7 dưới kiểu dáng đã được tùy chỉnh đến các máy tính mục tiêu như được mô tả trong phần trước của loạt bài này.

Mẹo: Nếu cần cho phép nhiều tài khoản người dùng truy cập vào cơ sở dữ liệu MDT, bạn có thể tạo một nhóm bảo mật cho các tài khoản nào đó, sau đó sử dụng thủ tục trên để gán role cơ sở dữ liệu đã được sửa db_datareader cho nhóm.

Mẹo: Để có thêm thông tin về các role mức cơ sở dữ liệu của SQL Server, bạn có thể tham khảo thêm tại đây.

Xem tiếp trang 3

Thực hiện Domain-Join an toàn

Chúng tôi sẽ kết thúc vấn đề bảo mật MDT bằng cách đề cập đến vấn đề của tài khoản mdt_join đã được chỉ định trong file CustomSettings.ini và được sử dụng bởi MDT để join máy tính mục tiêu vào miền. Nếu chúng ta để tài khoản này là một Domain User thông thường thì MDT sẽ vẫn có khả năng join máy tính mà nó cài đặt vào miền, tuy nhiên sau đó sẽ thất bại trong việc join các máy tính khác. Điều này là vì, mặc định các tài khoản người dùng đều chịu sự nhận dạng Authenticated Users (chẳng hạn như mdt_join) sẽ có quyền Add Workstations To A Domain (bổ sung máy trạm vào một miền), có nghĩa tài khoản có thể tạo tới 10 tài khoản máy tính trong miền. Chính vì vậy nếu chỉ triển khai 10 máy tính, bạn sẽ là người may mắn. Còn nếu muốn thực hiện domain-join an toàn, bạn có thể chọn từ một trong những cách dưới đây:

Phương pháp 1: Biến tài khoản mdt_join của bạn trở thành thành viên của nhóm quản trị miền. Sau đó xóa dòng DomainAdminPassword = <password> trong file CustomSettings.ini. Kết quả thu được là cài đặt Lite Touch sẽ không tự động hoàn tất và bạn phải thực hiện thêm một số công việc trên mỗi máy, nhập vào mật khẩu cho tài khoản mdt_join của mình khi được nhắc nhở (cần bảo đảm không có ai đứng sau bạn trong quá trình thao tác). Cách thức này tuy có phức tạp nhưng khá an toàn.

Phương pháp 2: Biến tài khoản mdt_join của bạn trở thành thành viên của nhóm quản trị miền, không tạo bất cứ thay đổi nào với file CustomSettings.ini, bỏ qua các hệ quả bảo mật để các chứng chỉ ủy nhiệm domain-join được truyền tải dưới dạng văn bản trong sáng trên mạng (lưu tạm thời dưới dạng khó hiểu trên mỗi máy tính mục tiêu trong suốt quá trình cài đặt). Nếu chọn phương pháp này, có thể tốt cho triển khai của bạn trong một ngày cuối tuần hoặc một buổi tối khi không có ai xung quanh. Tuy nhiên để tăng bảo mật, bạn cần thay đổi mật khẩu cho tài khoản mdt_join của mình ngay sau khi kết thúc triển khai. Không được thay đổi mật khẩu trong Active Directory và file CustomSettings.ini.

Phương pháp 3: Biến tài khoản mdt_join của bạn trở thành thành viên của nhóm quản trị miền. Bỏ qua toàn bộ phần domain-join (4 dòng) trong file CustomSettings.ini. Trong Deployment Workbench, mở trang thuộc tính của chuỗi nhiệm vụ mà bạn đang sử dụng, chọn tab OS Info, kích Edit Unattend.xml để mở answer file mà MDT sử dụng cho việc triển khai Windows bằng chuỗi nhiệm vụ này. Mở thành phần Microsoft-Windows-UnattendedJoin và cấu hình các thiết lập cần thiết trong Identification và Credentials để join máy tính mục tiêu vào miền. Mật khẩu mà bạn chỉ định cho tài khoản domain-join ở đây sẽ được làm khó hiểu nhưng không được mã hóa, file unattend.xml sẽ được lưu trên máy tính mục tiêu trong quá trình triển khai, vì vậy phương pháp này tỏ ra không mấy an toàn cho triển khai của bạn.

Phương pháp 4: Bỏ qua toàn bộ phần domain-join (4 dòng) trong file CustomSettings.ini và triển khai các máy tính mục tiêu của bạn vào nhóm làm việc thay vì một miền. Sau đó join các máy tính này vào miền bằng cách thực hiện thủ công với từng máy (nếu ban chỉ triển khai một số lượng hạn chế các máy tính) hoặc bằng cách chạy một kịch bản netdom join qua sử dụng Group Policy (nếu có rất nhiều máy cần triển khai), hay bằng một số phương pháp khác.

Phương pháp 5: Cấp các điều khoản thích hợp cho tài khoản mdt_join để tạo và nâng cấp các tài khoản máy tính trong Active Directory. Phương pháp này cho phép bạn đặt tài khoản mdt_join là một tài khoản Domain Users thông thường, cho phép giải quyết các vấn đề bảo mật, tuy nhiên nó đòi hỏi phải cẩn thận trong thực thi. Vắn tắt các bước mà bạn cần thực hiện được liệt dưới đây:

- Mở giao diện quản lý Active Directory Users and Computers

- Chọn menu View, sau đó chọn Advanced Features

- Tạo một Organizational Unit (ví dụ như DeployedComputers) gồm có các tài khoản máy tính của các máy tính mới được triển khai. (Bằng cách này bạn sẽ không phải thay đổi các điều khoản trên mục Computers mặc định).

- Mở trang thuộc tính của DeployedComputers OU và chọn tab Security.

- Kích Advanced để mở hộp thoại Advanced Security Settings cho OU.

- Kích Add và bổ sung thêm một ACE cho tài khoản mdt_join vào ACL cho OU này.

- Trong hộp thoại Permission Entry, gán các điều khoản Allow (với scope được thiết lập là This Object And All Descendant Objects) như dưới đây:

· Tạo các đối tượng máy tính

· Xóa các đối tượng máy tính - Kích OK, sau đó kích Add lần nữa và bổ sung ACE thứ hai cho tài khoản mdt_join vừa được gán các điều khoản Allow (với scope được thiết lập là Descendant Computer Objects) như dưới đây:

· Đọc tất cả các thuộc tính

· Ghi tất cả các thuộc tính

· Đọc các điều khoản

· Ghi các điều khoản

· Thay đổi mật khẩu

· Thiết lập lại mật khẩu

· Hợp lệ hóa việc ghi đến DNS

· Hợp lệ hóa việc ghi đến dịch vụ - Kích OK để đóng tất cả các hộp thoại được mở.

Tài khoản mdt_join của bạn lúc này sẽ có khả năng tạo các tài khoản máy tính mới và nâng cấp các tài khoản này khi cần dù mdt_join không phải là thành viên của nhóm quản trị miền. Cuối cùng, để tự động hóa hoàn toàn domain-join bằng MDT, bạn sẽ cần phải thêm dòng dưới đây vào file CustomSettings.ini của mình:

MachineObjectOU=OU= DeployedComputers,DC=CONTOSO,DC=COM

Một phương pháp cuối cùng mà bạn có thể thực hiện là mang tất cả các máy khách trên mạng sản xuất vào phòng lab, triển khai Windows trên chúng, sau đó lại mang chúng trở lại văn phòng nơi chứa chúng trước đây. Quả thực đây là một phương pháp có thể nói khá mất nhiều công sức về mặt thể chất và có thể nói là không mang tính thực tế.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài