Hầu hết thời gian, mối quan tâm duy nhất của bạn với mạng gia đình chỉ là liệu có thể truy cập Internet hay không. Tuy nhiên, nếu kiểm tra các lỗ hổng, bạn có thể phát hiện ra một số vấn đề cấp bách hơn.

Tại sao bạn nên quét mạng của mình?

Mạng gia đình của bạn có thể bao gồm một router kết nối tất cả các thiết bị có dây và không dây. Thiết lập này được gọi là mạng SOHO (Small Office/Home Office) và có thể có các lỗ hổng mà tin tặc có thể khai thác. Kẻ tấn công có thể cố gắng truy cập mạng của bạn theo một số cách:

- Khai thác các cổng mở được tiếp xúc với Internet

- Nhắm mục tiêu vào các thiết bị trong mạng cục bộ của bạn

- Khởi chạy các cuộc tấn công không dây

- Tấn công các kết nối làm việc từ xa (ví dụ, VPN hoặc RDP)

Việc thường xuyên quét mạng và xử lý các lỗ hổng có thể giúp bảo vệ chống lại những mối đe dọa như vậy. May mắn thay, việc này dễ dàng hơn bạn nghĩ.

2 phương pháp quét mạng

Nếu dự định quét mạng, bạn có hai lựa chọn:

- Công cụ quét mạng dựa trên web

- Công cụ dựa trên server

Các công cụ dựa trên web bao gồm những trang web như Pentest Tools. Những công cụ này cho phép bạn nhanh chóng quét địa chỉ IP public của mình để tìm bất kỳ cổng mở nào mà tin tặc có thể khai thác. Tuy nhiên, đây chỉ là quét bề mặt, ít nhất là cho đến khi bạn trả tiền cho các dịch vụ này. Các công cụ dựa trên web như Pentest Tools chỉ có thể quét những gì hiển thị trên Internet - không phải các thiết bị nội bộ hoặc Wi-Fi client của bạn.

Nếu muốn biết thêm thông tin, bạn sẽ cần sử dụng các công cụ dựa trên server như Nmap, hoạt động trên máy chủ bên ngoài và quét mạng của bạn từ bên ngoài. Nmap là mã nguồn mở, miễn phí sử dụng và thường được tin tặc sử dụng để quét mạng trước khi cố gắng tấn công.

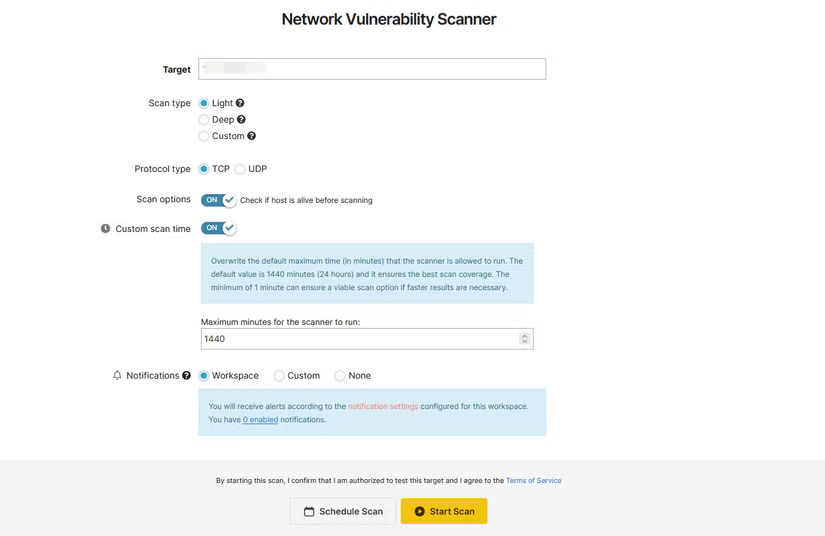

Pentest Tools

Nếu bạn mới bắt đầu kiểm thử thâm nhập hoặc muốn có cái nhìn tổng quan đơn giản về mạng của mình mà không cần phải khởi động máy chủ Linux, Pentest Tools sẽ đáp ứng được nhu cầu.

- Xác định vị trí địa chỉ IP bên ngoài của bạn mà không cần sử dụng VPN và ghi lại địa chỉ đó. Bạn có thể tìm địa chỉ IP bên ngoài của mình bằng cách tìm kiếm trên Google "what is my IP address" hoặc thông qua các trang web như What Is My IP?.

- Mở Network Vulnerability Scanner trên Pentest Tools, sao chép-dán địa chỉ IP bên ngoài của bạn vào trường Target và nhấp vào nút Start Scan.

Trang kết quả sẽ hiển thị tất cả thông tin mạng và các cổng mở mà kẻ tấn công có thể thu thập được bằng cách quét địa chỉ IP public của bạn - một lý do quan trọng tại sao bạn không nên công khai thông tin này. Tuy nhiên, kết quả quét nhẹ dành cho người dùng miễn phí chỉ hữu ích trong việc tìm kiếm các cổng phổ biến có thể được mở trên mạng của mình theo mặc định. Chạy quét sâu, quét số lượng cổng cao hơn đáng kể, có thể tốn tới 85 USD/tháng; tuy nhiên, xét đến việc trang web vẫn sử dụng Nmap để quét, tốt hơn hết bạn nên tìm hiểu về Nmap nếu cần kết quả chuyên sâu hơn.

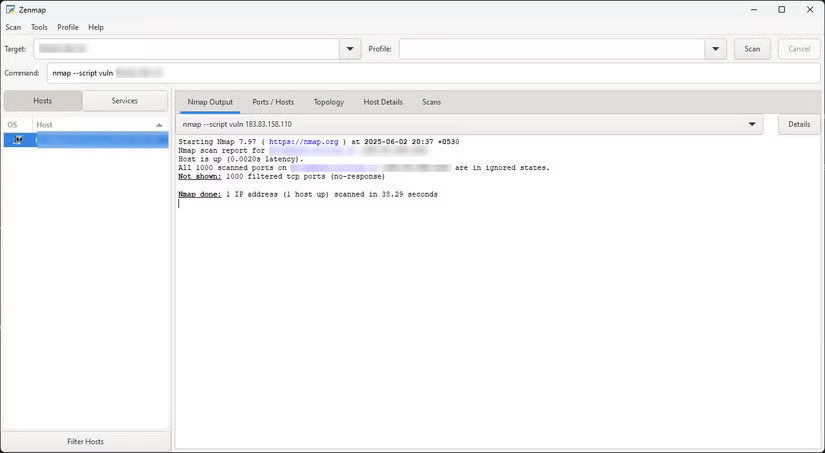

Nmap

Nếu bạn muốn kết quả chuyên sâu, Nmap (Network Mapper) là một lựa chọn tốt hơn. Việc cài đặt và chạy Nmap yêu cầu một số kiến thức kỹ thuật, nhưng có sẵn phiên bản GUI cho Windows.

Cài đặt Nmap trên thiết bị Windows, macOS hoặc Linux của bạn. Sau đó, bạn có thể quét các thiết bị khác trên mạng gia đình:

nmap -sT [địa chỉ IP bên ngoài của bạn]Lệnh này quét tất cả các thiết bị trên một mạng con gia đình thông thường để tìm các cổng TCP đang mở.

Tuy nhiên, cách tốt nhất để chạy Nmap là thông qua máy chủ Linux trực tuyến. Chạy Nmap từ máy chủ ngoài cho phép nó quét mạng của bạn từ bên ngoài, phát hiện các cổng mở, lỗ hổng bảo mật và dịch vụ có khả năng bị khai thác. Khi chạy cục bộ, Nmap có thể quét các thiết bị khác trong mạng - chẳng hạn như router, thiết bị thông minh hoặc những PC khác - để xác định các cổng và dịch vụ đang mở. Nó sẽ không tiết lộ những gì người ngoài nhìn thấy trừ khi nó được chạy từ bên ngoài mạng của bạn.

Sau khi thiết lập xong, hãy chạy lệnh sudo apt install nmap trong terminal để cài đặt Nmap. Sau đó, quét các lỗ hổng bảo mật trên những cổng mở:

nmap --script vuln [địa chỉ IP ngoài của bạn]Vấn đề khi sử dụng Nmap từ máy chủ bên ngoài là bạn cần có chuyên môn kỹ thuật về Linux hoặc phải bỏ tiền ra để thiết lập và vận hành máy chủ. Bạn có thể thuê máy chủ Linux trên các trang web như Linode hoặc Vultr với giá lần lượt là 5 USD và 2,5 USD. Các dịch vụ này cho phép bạn đăng ký bằng tài khoản email và cung cấp quyền truy cập vào máy chủ Linux với tài nguyên đáng kể sau khi hoàn tất quy trình xác minh. Ngoài ra, bạn có thể thử chạy Nmap trên Linux trên một máy khác và yêu cầu máy chủ đó quét mạng của bạn. Chỉ cần đảm bảo máy quét không sử dụng router của bạn để kết nối Internet, vì điều đó có thể gây nhầm lẫn cho quá trình quét.

Cảnh báo: Chạy quét từ VPS đồng nghĩa với việc chia sẻ IP tại nhà của bạn với dịch vụ của bên thứ ba. Luôn tuân thủ các điều khoản dịch vụ của nhà cung cấp VPS và không bao giờ quét các mạng mà bạn không sở hữu hoặc không được phép kiểm tra.

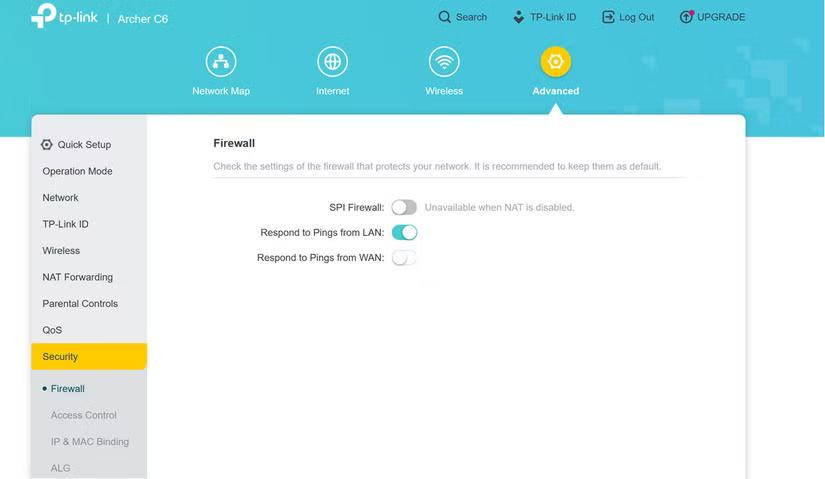

Vá lỗ hổng và "gia cố" router Wi-Fi gia đình

Bất kể chạy chương trình quét nào, bạn sẽ thấy thông tin về router, nhà cung cấp dịch vụ Internet (ISP), vị trí hiện tại, các cổng đang mở và nếu đang sử dụng Nmap, bất kỳ lỗ hổng nào bạn có thể gặp phải. Thông thường, bạn sẽ tìm thấy một loạt các cổng mở thường được sử dụng:

- 80 (HTTP)

- 443 (HTTPS)

- 53 (DNS)

- 3389 (RDP)

- 22 (SSH)

- 23 (Telnet)

Không phải tất cả các cổng mở đều nguy hiểm, nhưng bạn nên hiểu rõ về chúng. Các cổng mở cho phép những dịch vụ bên ngoài giao tiếp với phần mềm đang chạy trên các thiết bị của bạn, chẳng hạn như PC, điện thoại thông minh, Smart TV và thậm chí cả chính router. Tuy nhiên, việc chỉ đơn giản tắt tất cả các cổng đang mở không phải là một giải pháp thực tế, vì nó sẽ cản trở kết nối Internet của bạn.

Các cổng phổ biến như 80 (HTTP), 443 (HTTPS) và 53 (DNS) nên được để mở. Tuy nhiên, nếu bạn có bất kỳ cổng nào đang mở được sử dụng bởi các ứng dụng hoặc tính năng của bên thứ ba trên hệ điều hành, chẳng hạn như RDP (3389), SSH (22), Telnet (23) và FTP (20 và 21), bạn nên cân nhắc đóng chúng, tùy thuộc vào mức độ sử dụng mạng của mình.

Nếu cần mở một cổng cụ thể vì bất kỳ lý do gì, bạn có thể ẩn nó khỏi tin tặc đang quét IP hoặc router của bạn để tìm lỗ hổng. Vào những lúc khác, bạn có thể mở các cổng cụ thể cần thiết, sau đó đóng lại để bảo mật mạng của mình. Có rất nhiều ứng dụng hợp pháp cho RDP, SSH, Telnet và FTP, và việc đóng các cổng đó sẽ ngăn những giao thức đó giao tiếp với các dịch vụ bên ngoài.

Như bạn có thể thấy trong kết quả quét ở phần trước, tất cả các cổng mà Nmap và trình quét mạng của Pentest Tools đã kiểm tra trên mạng đều đã bị đóng. Cụ thể hơn, chúng ở "trạng thái được lọc", tức là công cụ quét mạng không thể xác nhận cổng đang mở, đóng hay bị lọc.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Phần cứng

Phần cứng  Kiến thức sử dụng

Kiến thức sử dụng  Linh kiện máy tính

Linh kiện máy tính  CPU

CPU  RAM, Card

RAM, Card  Chuột & Bàn phím

Chuột & Bàn phím  Thiết bị mạng

Thiết bị mạng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài