Hơn 9.000 router Asus đã âm thầm bị hack và nếu bạn sở hữu một router của hãng này, có khả năng router của bạn nằm trong danh sách đó. May mắn thay, bạn không cần phải chờ mọi chuyện trở nên tồi tệ để biết được điều đó.

Hơn 9.000 router ASUS bị xâm phạm trong cuộc tấn công đang diễn ra

Một công ty an ninh mạng, GreyNoise, tuyên bố đã xác định được một "chiến dịch khai thác đang diễn ra" ảnh hưởng đến hàng nghìn router ASUS được kết nối với Internet.

Báo cáo nêu rõ rằng những kẻ tấn công đứng sau chiến dịch này, vẫn chưa được xác định, đã có được quyền truy cập trái phép và liên tục vào hơn 9.000 router ASUS. Dựa trên các chiến thuật của chúng, bao gồm truy cập ban đầu lén lút và lạm dụng các tính năng hệ thống tích hợp để duy trì quyền kiểm soát, GreyNoise cho biết hoạt động này chỉ ra một đối thủ có nhiều nguồn lực và có năng lực cao, phù hợp với những kẻ tấn công được thấy trong các chiến dịch dài hạn, tiên tiến.

Những kẻ tấn công được cho là đã sử dụng các nỗ lực đăng nhập bằng cách dùng kỹ thuật brute-force và hai phương pháp xác thực khác nhau. Sau khi truy cập thành công vào router ASUS, chúng đã khai thác một lỗ hổng đã biết (CVE-2023-39780) để chạy các lệnh tùy ý. Thông qua đó, chúng đã kích hoạt quyền truy cập SSH nếu nó chưa hoạt động và chèn SSH public key của riêng chúng, cấp quyền truy cập liên tục.

Vì SSH key được lưu trữ trong bộ nhớ bất biến (NVRAM) thay vì hệ thống file, nên nó vẫn tồn tại sau khi khởi động lại và cập nhật firmware. Những kẻ tấn công đã tiến thêm một bước nữa bằng cách vô hiệu hóa cả chức năng ghi nhật ký, xóa mọi dấu vết truy cập của chúng. Đáng ngạc nhiên là báo cáo tuyên bố rằng những kẻ tấn công dường như không cài đặt bất kỳ loại phần mềm độc hại nào, điều này cuối cùng dẫn đến câu hỏi - tại sao lại tấn công? GreyNoise cho biết trong báo cáo của mình:

Có vẻ như đây là một phần của hoạt động bí mật nhằm lắp ráp một mạng lưới phân tán các thiết bị backdoor - có khả năng đặt nền tảng cho một mạng botnet trong tương lai.

Trong trường hợp bạn chưa biết, botnet là mạng lưới các máy tính hoặc thiết bị bị chiếm đoạt được sử dụng để thực hiện những vụ lừa đảo và tấn công, tất cả đều do những kẻ tấn công điều khiển từ xa. Thông thường, giải pháp tốt nhất trong những trường hợp như vậy là cập nhật firmware của router. Tuy nhiên, làm như vậy sẽ không có ích ở đây vì những thay đổi của kẻ tấn công được lưu trữ trong NVRAM của router.

Router Asus của bạn có là một trong hàng nghìn model bị hack không?

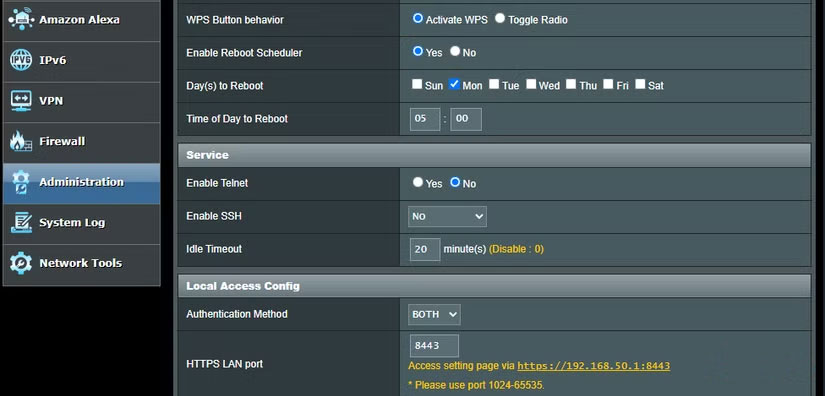

Rất may là vẫn có cách để kiểm tra xem tin tặc có truy cập được vào router ASUS của bạn hay không. Bạn có thể thực hiện việc này bằng cách đăng nhập vào firmware của router và chuyển đến phần Administration. Sau đó, hãy tìm tùy chọn Enable SSH trong tiêu đề Service.

Nếu router của bạn bị tấn công, bạn sẽ thấy quyền truy cập SSH được bật trên một cổng bất thường, cụ thể là cổng 53282, cùng với SSH public key bị cắt ngắn sau: ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAo41nBoVFfj4HlVMGV+YPsxMDrMlbdDZ...

Vì bản cập nhật firmware sẽ không khắc phục được sự cố này, giải pháp tốt nhất là khôi phục cài đặt gốc cho router. Asus cũng khuyên bạn nên xóa hoặc vô hiệu hóa mục nhập SSH, cùng với việc chặn các địa chỉ IP sau: 101.99.91.151, 101.99.94.173, 79.141.163.179 và 111.90.146.237.

Nếu bạn nằm trong số "những người may mắn", bây giờ là thời điểm tốt để cập nhật firmware của router để tránh trở thành nạn nhân của lỗi này trong tương lai gần. Đó là vì Asus đã sửa lỗi CVE-2023-39780 cho phép tin tặc chạy các lệnh tùy ý trên router.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Phần cứng

Phần cứng  Kiến thức sử dụng

Kiến thức sử dụng  Linh kiện máy tính

Linh kiện máy tính  CPU

CPU  RAM, Card

RAM, Card  Chuột & Bàn phím

Chuột & Bàn phím  Thiết bị mạng

Thiết bị mạng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài