Tấn công HTTP flood là gì?

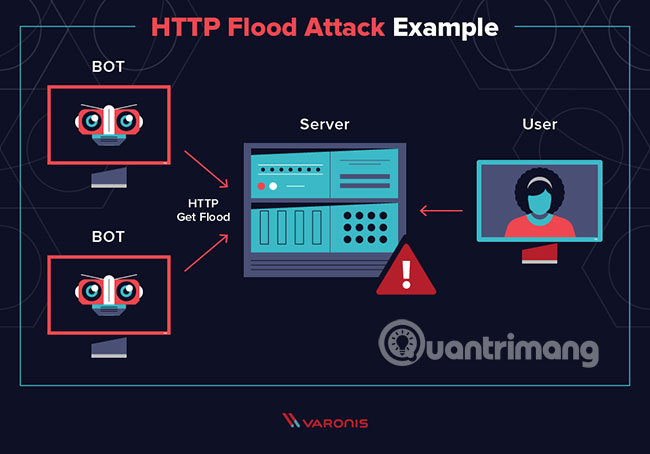

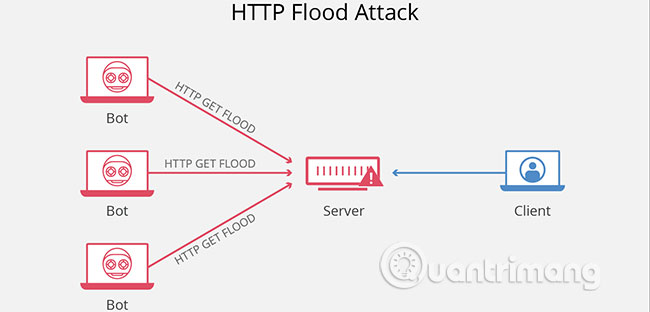

HTTP flood là một kiểu tấn công Distributed Denial of Service (DDoS - từ chối dịch vụ phân tán), trong đó kẻ tấn công khai thác các yêu cầu HTTP GET hoặc POST có vẻ hợp pháp để tấn công máy chủ web hoặc ứng dụng.

Tấn công HTTP flood là những cuộc tấn công thường sử dụng một đội quân “zombie” botnet, một nhóm máy tính có kết nối Internet, mỗi máy tính đã bị chiếm quyền kiểm soát, thường là với sự hỗ trợ của phần mềm độc hại như Trojan Horse.

Là một cuộc tấn công Lớp 7 tinh vi, HTTP flood không sử dụng các gói có định dạng kỳ lạ, các kỹ thuật spoofing (giả mạo) hoặc reflection (ánh xạ sang bên thứ ba) và yêu cầu ít băng thông hơn các cuộc tấn công khác, để “hạ bệ” trang web hoặc máy chủ được nhắm mục tiêu.

Do đó, chúng đòi hỏi sự hiểu biết sâu sắc hơn về trang web hoặc ứng dụng được nhắm mục tiêu và mỗi cuộc tấn công phải được thiết kế đặc biệt để có hiệu quả. Điều này làm cho các cuộc tấn công HTTP flood khó phát hiện và ngăn chặn hơn rất nhiều.

Mô tả cuộc tấn công HTTP flood

Khi một client HTTP như trình duyệt web “giao tiếp” với ứng dụng hoặc máy chủ, nó sẽ gửi một yêu cầu HTTP - thường là một trong hai loại yêu cầu: GET hoặc POST. Yêu cầu GET được sử dụng để truy xuất nội dung tĩnh, tiêu chuẩn như hình ảnh, trong khi yêu cầu POST được sử dụng để truy cập các tài nguyên tạo động.

Cuộc tấn công có hiệu quả nhất khi nó buộc máy chủ hoặc ứng dụng cấp phát tài nguyên tối đa có thể để đáp ứng từng yêu cầu. Do đó, tin tặc nói chung sẽ nhằm tới mục đích làm “ngập” máy chủ hoặc ứng dụng với rất nhiều yêu cầu, mỗi yêu cầu càng dùng nhiều tài nguyên để xử lý càng tốt.

Vì lý do này, các cuộc tấn công HTTP flood sử dụng những yêu cầu POST có xu hướng “hiệu quả” nhất về tài nguyên theo quan điểm của kẻ tấn công; vì các yêu cầu POST có thể bao gồm những tham số kích hoạt xử lý phía máy chủ phức tạp. Mặt khác, các cuộc tấn công dựa trên HTTP GET có thể được tạo đơn giản và mở rộng hiệu quả hơn trong kịch bản botnet.

Phương pháp giảm thiểu cuộc tấn công HTTP flood

Các cuộc tấn công HTTP flood rất khó phân biệt với lưu lượng hợp lệ, vì chúng sử dụng những yêu cầu URL tiêu chuẩn. Điều này làm cho chúng trở thành một trong những thách thức bảo mật tiên tiến nhất hiện nay mà các máy chủ và ứng dụng phải đối mặt. Tính năng phát hiện dựa trên tỷ lệ truyền thống là không hiệu quả trong việc tìm ra các cuộc tấn công HTTP flood, vì lưu lượng truy cập trong HTTP flood thường nằm dưới ngưỡng phát hiện.

Cơ chế giảm thiểu hiệu quả nhất dựa trên sự kết hợp của nhiều phương pháp định hình lưu lượng truy cập, bao gồm xác định IP, theo dõi hoạt động bất thường và sử dụng các phương thức bảo mật tiến bộ (ví dụ, yêu cầu phân tích JavaScript).

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài