-

Linux Kernel vừa nhận được bản cập nhật lớn trong năm - và nếu bạn là một game thủ, thì bản cập nhật này thực sự tuyệt vời!

-

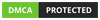

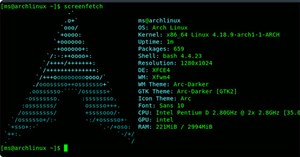

Arch Linux là một trong những bản phân phối Linux phổ biến nhất. Nhưng việc sử dụng Arch Linux cũng là một thử thách khó khăn, khiến những người dùng Linux dày dạn kinh nghiệm cũng cảm thấy nao núng.

-

Nếu bạn muốn mua một PC đã được cài đặt sẵn desktop nguồn mở và miễn phí, thì bạn phải trả một số tiền nào đó, và con số bạn phải chi trả có thể khá lớn.

-

Một trong những câu hỏi có thể bạn sẽ tìm thấy trên hầu hết các diễn đàn công nghệ là liệu Linux là hệ điều hành hay kernel. Ngay cả đối với một số người dùng Linux thành thạo, câu hỏi này cũng có thể tương đối khó trả lời.

-

Lệnh stat Linux cho bạn thấy nhiều chi tiết hơn lệnh ls. Bài viết sau đây sẽ chỉ cho bạn cách sử dụng lệnh stat trong Linux. Giống như ls, lệnh stat có rất nhiều tùy chọn. Điều này làm cho nó trở thành một ứng cử viên tuyệt vời cho việc sử dụng các alias.

-

Linux Kernel 5.10 được lên kế hoạch cho việc phát hành Kernel LTS (hỗ trợ lâu dài). Kernel 5.10 là bản phát hành ổn định thứ 21 sau Kernel 5.4 LTS hiện tại. Và Kernel 5.10 RC6 hiện đã ra mắt.

-

Có vẻ như cho dù bạn sử dụng bản phân phối nào thì trình giả lập Terminal vẫn là thứ nhàm chán nhất. Điều tốt là bạn có thể làm là giúp nó trông đẹp hơn một chút với nhiều tùy chọn tùy chỉnh.

-

Nếu được góp mặt trong “hội kín” này, Microsoft sẽ có quyền truy cập sớm vào các lỗ hổng bảo mật liên quan đến Linux.

-

Quản trị viên Linux phải giữ cho các thư mục được đồng bộ hóa một cách thường xuyên. Có hai tình huống sử dụng đơn giản cho việc đồng bộ hóa file và thư mục này.

-

Minecraft thường chạy tốt, nhưng các hệ thống thông số kỹ thuật thấp hơn có thể thỉnh thoảng gặp phải nhiều vấn đề về hiệu suất. Cho dù bạn có một PC chơi game hàng đầu hay một laptop cũ, những mẹo tối ưu hóa Minecraft này sẽ giúp game chạy mượt hơn.

-

Môi trường desktop MATE là sự tiếp nối của GNOME 2. MATE cung cấp một môi trường desktop trực quan và hấp dẫn giống như truyền thống cho Linux và các hệ điều hành kiểu Unix khác.

-

Nhiều người sợ dòng lệnh. Họ coi đó là thứ dành cho các nhà phát triển phần mềm hoặc chuyên viên máy tính. Nhưng dòng lệnh chỉ đơn thuần là một cách tương tác khác với PC và có một số nhiệm vụ rất dễ thực hiện với CLI.

-

Microsoft có thực sự thích Linux hay không?

-

Kernel 5.14 được phát hành để kỷ niệm sinh nhật lần thứ 30 của Linux. Kernel mới bao gồm các bản sửa lỗi bên trong và những thay đổi mà người dùng có thể nhìn thấy.

-

Sau đây là các bước và những lựa chọn thay thế để tạo bản sao lưu đầy đủ tự động trên hệ thống Linux bằng Dropbox. Bạn sẽ thấy bên dưới cách cài đặt và cấu hình tùy chọn này trong Ubuntu 16.10.

-

Nếu yêu thích Linux Terminal, bạn nên xem xét việc tích hợp một ứng dụng ghi chú dựa trên terminal vào quy trình làm việc của mình.

-

Trên đây là các ứng dụng và công cụ Linux quan trọng mà người mới nên cài ngay ngày đầu tiên.

-

Dual boot giúp bạn tận dụng cả Windows lẫn Linux: giữ app quen thuộc, trải nghiệm workflow mới, chơi game tốt hơn và có hệ điều hành dự phòng.

-

Một trong những điều mà quản trị viên Linux yêu thích nhất là tìm hiểu sâu về các chi tiết nhỏ nhặt của thông tin hệ thống.

-

Khởi động lại Linux từ terminal có vẻ khó khăn, nhưng đừng lo, nó khá đơn giản khi bạn biết đúng lệnh. Khởi động lại Linux là việc cần thiết sau khi cập nhật, khắc phục sự cố hoặc bảo trì hệ thống.

-

Không thích Fedora? Những distro như Bazzite, Nobara, Qubes OS hay Ultramarine có thể mang lại trải nghiệm Linux tốt hơn cho game thủ và người dùng phổ thông.

-

Với các công cụ phù hợp, đa nhiệm không phải là quản lý một cách tùy hứng mà là tạo ra một luồng được kiểm soát, chuyển động liên tục giữa suy nghĩ và thực thi.

Cần phải biết tất cả các service đang chạy trên hệ thống. Trong bài viết này, Quantrimang.com sẽ chỉ cho bạn tất cả các cách có thể áp dụng để liệt kê những service đang chạy trên máy tính Linux.

Cần phải biết tất cả các service đang chạy trên hệ thống. Trong bài viết này, Quantrimang.com sẽ chỉ cho bạn tất cả các cách có thể áp dụng để liệt kê những service đang chạy trên máy tính Linux. Là một tập đoàn lớn, Microsoft không thể bày tỏ cảm xúc một cách thái quá. Nhưng trong vài năm qua, Microsoft đã chấp nhận Linux qua những động thái rõ rệt.

Là một tập đoàn lớn, Microsoft không thể bày tỏ cảm xúc một cách thái quá. Nhưng trong vài năm qua, Microsoft đã chấp nhận Linux qua những động thái rõ rệt. Linux Kernel vừa nhận được bản cập nhật lớn trong năm - và nếu bạn là một game thủ, thì bản cập nhật này thực sự tuyệt vời!

Linux Kernel vừa nhận được bản cập nhật lớn trong năm - và nếu bạn là một game thủ, thì bản cập nhật này thực sự tuyệt vời! Arch Linux là một trong những bản phân phối Linux phổ biến nhất. Nhưng việc sử dụng Arch Linux cũng là một thử thách khó khăn, khiến những người dùng Linux dày dạn kinh nghiệm cũng cảm thấy nao núng.

Arch Linux là một trong những bản phân phối Linux phổ biến nhất. Nhưng việc sử dụng Arch Linux cũng là một thử thách khó khăn, khiến những người dùng Linux dày dạn kinh nghiệm cũng cảm thấy nao núng. Nếu bạn muốn mua một PC đã được cài đặt sẵn desktop nguồn mở và miễn phí, thì bạn phải trả một số tiền nào đó, và con số bạn phải chi trả có thể khá lớn.

Nếu bạn muốn mua một PC đã được cài đặt sẵn desktop nguồn mở và miễn phí, thì bạn phải trả một số tiền nào đó, và con số bạn phải chi trả có thể khá lớn. Một trong những câu hỏi có thể bạn sẽ tìm thấy trên hầu hết các diễn đàn công nghệ là liệu Linux là hệ điều hành hay kernel. Ngay cả đối với một số người dùng Linux thành thạo, câu hỏi này cũng có thể tương đối khó trả lời.

Một trong những câu hỏi có thể bạn sẽ tìm thấy trên hầu hết các diễn đàn công nghệ là liệu Linux là hệ điều hành hay kernel. Ngay cả đối với một số người dùng Linux thành thạo, câu hỏi này cũng có thể tương đối khó trả lời. Lệnh stat Linux cho bạn thấy nhiều chi tiết hơn lệnh ls. Bài viết sau đây sẽ chỉ cho bạn cách sử dụng lệnh stat trong Linux. Giống như ls, lệnh stat có rất nhiều tùy chọn. Điều này làm cho nó trở thành một ứng cử viên tuyệt vời cho việc sử dụng các alias.

Lệnh stat Linux cho bạn thấy nhiều chi tiết hơn lệnh ls. Bài viết sau đây sẽ chỉ cho bạn cách sử dụng lệnh stat trong Linux. Giống như ls, lệnh stat có rất nhiều tùy chọn. Điều này làm cho nó trở thành một ứng cử viên tuyệt vời cho việc sử dụng các alias. Linux Kernel 5.10 được lên kế hoạch cho việc phát hành Kernel LTS (hỗ trợ lâu dài). Kernel 5.10 là bản phát hành ổn định thứ 21 sau Kernel 5.4 LTS hiện tại. Và Kernel 5.10 RC6 hiện đã ra mắt.

Linux Kernel 5.10 được lên kế hoạch cho việc phát hành Kernel LTS (hỗ trợ lâu dài). Kernel 5.10 là bản phát hành ổn định thứ 21 sau Kernel 5.4 LTS hiện tại. Và Kernel 5.10 RC6 hiện đã ra mắt. Có vẻ như cho dù bạn sử dụng bản phân phối nào thì trình giả lập Terminal vẫn là thứ nhàm chán nhất. Điều tốt là bạn có thể làm là giúp nó trông đẹp hơn một chút với nhiều tùy chọn tùy chỉnh.

Có vẻ như cho dù bạn sử dụng bản phân phối nào thì trình giả lập Terminal vẫn là thứ nhàm chán nhất. Điều tốt là bạn có thể làm là giúp nó trông đẹp hơn một chút với nhiều tùy chọn tùy chỉnh. Nếu được góp mặt trong “hội kín” này, Microsoft sẽ có quyền truy cập sớm vào các lỗ hổng bảo mật liên quan đến Linux.

Nếu được góp mặt trong “hội kín” này, Microsoft sẽ có quyền truy cập sớm vào các lỗ hổng bảo mật liên quan đến Linux. Quản trị viên Linux phải giữ cho các thư mục được đồng bộ hóa một cách thường xuyên. Có hai tình huống sử dụng đơn giản cho việc đồng bộ hóa file và thư mục này.

Quản trị viên Linux phải giữ cho các thư mục được đồng bộ hóa một cách thường xuyên. Có hai tình huống sử dụng đơn giản cho việc đồng bộ hóa file và thư mục này. Minecraft thường chạy tốt, nhưng các hệ thống thông số kỹ thuật thấp hơn có thể thỉnh thoảng gặp phải nhiều vấn đề về hiệu suất. Cho dù bạn có một PC chơi game hàng đầu hay một laptop cũ, những mẹo tối ưu hóa Minecraft này sẽ giúp game chạy mượt hơn.

Minecraft thường chạy tốt, nhưng các hệ thống thông số kỹ thuật thấp hơn có thể thỉnh thoảng gặp phải nhiều vấn đề về hiệu suất. Cho dù bạn có một PC chơi game hàng đầu hay một laptop cũ, những mẹo tối ưu hóa Minecraft này sẽ giúp game chạy mượt hơn. Môi trường desktop MATE là sự tiếp nối của GNOME 2. MATE cung cấp một môi trường desktop trực quan và hấp dẫn giống như truyền thống cho Linux và các hệ điều hành kiểu Unix khác.

Môi trường desktop MATE là sự tiếp nối của GNOME 2. MATE cung cấp một môi trường desktop trực quan và hấp dẫn giống như truyền thống cho Linux và các hệ điều hành kiểu Unix khác. Nhiều người sợ dòng lệnh. Họ coi đó là thứ dành cho các nhà phát triển phần mềm hoặc chuyên viên máy tính. Nhưng dòng lệnh chỉ đơn thuần là một cách tương tác khác với PC và có một số nhiệm vụ rất dễ thực hiện với CLI.

Nhiều người sợ dòng lệnh. Họ coi đó là thứ dành cho các nhà phát triển phần mềm hoặc chuyên viên máy tính. Nhưng dòng lệnh chỉ đơn thuần là một cách tương tác khác với PC và có một số nhiệm vụ rất dễ thực hiện với CLI. Microsoft có thực sự thích Linux hay không?

Microsoft có thực sự thích Linux hay không? Kernel 5.14 được phát hành để kỷ niệm sinh nhật lần thứ 30 của Linux. Kernel mới bao gồm các bản sửa lỗi bên trong và những thay đổi mà người dùng có thể nhìn thấy.

Kernel 5.14 được phát hành để kỷ niệm sinh nhật lần thứ 30 của Linux. Kernel mới bao gồm các bản sửa lỗi bên trong và những thay đổi mà người dùng có thể nhìn thấy. Sau đây là các bước và những lựa chọn thay thế để tạo bản sao lưu đầy đủ tự động trên hệ thống Linux bằng Dropbox. Bạn sẽ thấy bên dưới cách cài đặt và cấu hình tùy chọn này trong Ubuntu 16.10.

Sau đây là các bước và những lựa chọn thay thế để tạo bản sao lưu đầy đủ tự động trên hệ thống Linux bằng Dropbox. Bạn sẽ thấy bên dưới cách cài đặt và cấu hình tùy chọn này trong Ubuntu 16.10. Nếu yêu thích Linux Terminal, bạn nên xem xét việc tích hợp một ứng dụng ghi chú dựa trên terminal vào quy trình làm việc của mình.

Nếu yêu thích Linux Terminal, bạn nên xem xét việc tích hợp một ứng dụng ghi chú dựa trên terminal vào quy trình làm việc của mình. Trên đây là các ứng dụng và công cụ Linux quan trọng mà người mới nên cài ngay ngày đầu tiên.

Trên đây là các ứng dụng và công cụ Linux quan trọng mà người mới nên cài ngay ngày đầu tiên. Dual boot giúp bạn tận dụng cả Windows lẫn Linux: giữ app quen thuộc, trải nghiệm workflow mới, chơi game tốt hơn và có hệ điều hành dự phòng.

Dual boot giúp bạn tận dụng cả Windows lẫn Linux: giữ app quen thuộc, trải nghiệm workflow mới, chơi game tốt hơn và có hệ điều hành dự phòng. Một trong những điều mà quản trị viên Linux yêu thích nhất là tìm hiểu sâu về các chi tiết nhỏ nhặt của thông tin hệ thống.

Một trong những điều mà quản trị viên Linux yêu thích nhất là tìm hiểu sâu về các chi tiết nhỏ nhặt của thông tin hệ thống. Khởi động lại Linux từ terminal có vẻ khó khăn, nhưng đừng lo, nó khá đơn giản khi bạn biết đúng lệnh. Khởi động lại Linux là việc cần thiết sau khi cập nhật, khắc phục sự cố hoặc bảo trì hệ thống.

Khởi động lại Linux từ terminal có vẻ khó khăn, nhưng đừng lo, nó khá đơn giản khi bạn biết đúng lệnh. Khởi động lại Linux là việc cần thiết sau khi cập nhật, khắc phục sự cố hoặc bảo trì hệ thống. Không thích Fedora? Những distro như Bazzite, Nobara, Qubes OS hay Ultramarine có thể mang lại trải nghiệm Linux tốt hơn cho game thủ và người dùng phổ thông.

Không thích Fedora? Những distro như Bazzite, Nobara, Qubes OS hay Ultramarine có thể mang lại trải nghiệm Linux tốt hơn cho game thủ và người dùng phổ thông. Với các công cụ phù hợp, đa nhiệm không phải là quản lý một cách tùy hứng mà là tạo ra một luồng được kiểm soát, chuyển động liên tục giữa suy nghĩ và thực thi.

Với các công cụ phù hợp, đa nhiệm không phải là quản lý một cách tùy hứng mà là tạo ra một luồng được kiểm soát, chuyển động liên tục giữa suy nghĩ và thực thi. Công nghệ

Công nghệ  Học CNTT

Học CNTT  Tiện ích

Tiện ích  Khoa học

Khoa học  Cuộc sống

Cuộc sống  Làng Công nghệ

Làng Công nghệ

Công nghệ

Công nghệ  Ứng dụng

Ứng dụng  Hệ thống

Hệ thống  Game - Trò chơi

Game - Trò chơi  iPhone

iPhone  Android

Android  Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Học CNTT

Học CNTT  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Download

Download  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Tiện ích

Tiện ích  Khoa học

Khoa học  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Hướng dẫn

Hướng dẫn  Ô tô, Xe máy

Ô tô, Xe máy  Làng Công nghệ

Làng Công nghệ  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài