Theo báo cáo từ Tổng thanh tra Hải quân Mỹ, hai ứng dụng được sử dụng trong các tình huống chiến đấu trực tiếp của quân đội Mỹ có chứa các lỗ hổng nghiêm trọng. Hacker có thể lợi dụng các lỗ hổng này để tấn công giành quyền truy cập vào thông tin của binh lính.

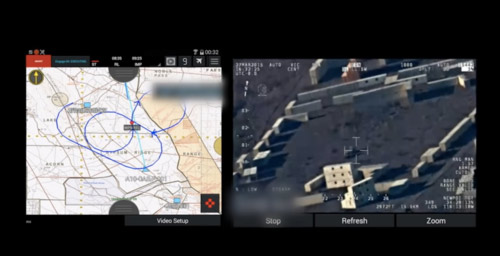

Các ứng dụng này được quân đội Mỹ sử dụng bởi chúng cung cấp khả năng nhắn tin theo thời gian thực để phối hợp với các đơn vị quân sự khác. Ngoài ra, chúng còn có thể hiển thị thông tin nhiệm vụ và mục tiêu, hình ảnh vệ tinh của các khu vực xung quanh bao gồm cả các vị trí nổi bật của kẻ thù và những lực đồng minh gần đó.

Giao diện ứng dụng được quân đội Mỹ sử dụng. Nguồn: YouTube.

Hai ứng dụng trong báo cáo này được cung cấp cho các thành viên quân sự thông qua cửa hàng ứng dụng được quản lý bởi Cơ quan tình báo Không gian Địa lý Quốc gia, gồm:

- KILSWITCH (Kinetic Integrated Low-Cost Software Integrated Tactical Combat Handheld): Thiết bị cầm tay chiến thuật tích hợp chi phí thấp Kinetic.

- APASS (Android Precision Assault Strike Suite): Bộ ứng dụng tấn công chính xác của Android.

Ban đầu các ứng dụng này chỉ được dùng cho các bài tập huấn luyện nên yếu tố bảo mật đã không được quan tâm sát sao. Nhưng do giao diện đẹp và các tính năng hấp dẫn nên các ứng dụng này ngày càng được sử dụng rộng rãi trong quân đội Mỹ và cả lực lượng đồng minh, thậm chí trong cả các tình huống chiến đấu trực tiếp.

Điều đáng lưu ý là đã có người cảnh báo về các vấn đề bảo mật trong 2 ứng dụng này từ cách đây hơn 1 năm nhưng đã bị bỏ qua.

Cụ thể, Anthony Kim, một nhà phân tích dân sự của chương trình cho bộ phận vũ khí của Hải quân (NAWCWD) đã phát hiện và lo ngại về vấn đề bảo mật của các ứng dụng này từ tháng 3/2017. Nhưng khi ông muốn đưa vấn đề lên cấp cao hơn thì bị ngăn cản, thậm chí là bị trừng phạt (hạ lương, thu hồi cấp độ bảo mật).

Sau báo cáo trên, Anthony Kim đã được minh oan và phục hồi cấp độ bảo mật.

Xem thêm:

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài