Với hơn 600 triệu lượt cài đặt thông qua Play Store, UC Browser và UC Browser Mini Android đang là một trong những nền tảng trình duyệt di động được sử dụng nhiều nhất trên thế giới. Tuy nhiên, trình duyệt này đã không ít lần bị chỉ trích với việc chứa đựng những lỗ hổng nghiêm trọng có thể bị tin tặc khai thác, gây thiệt hại lớn cho người dùng, và phiên bản mới nhất lần này cũng không phải là ngoại lệ. UC Browser và UC Browser Mini Android (phiên bản mới nhất) được cho là có chứa lỗ hổng khiến người dùng dễ dàng trở thành nạn nhân của các cuộc tấn công giả mạo URL. Lỗ hổng này mới đây đã được nhà nghiên cứu bảo mật Arif Khan phát hiện ra và ngay lập tức báo cáo cho đội ngũ bảo mật của UC.

Về cơ bản, các cuộc tấn công giả mạo URL được tiến hành dựa trên khả năng của kẻ tấn công trong việc thay đổi URL hiển thị trên thanh địa chỉ của trình duyệt web nhằm đánh lừa nạn nhân, khiến họ nghĩ rằng trang web mà họ đang truy cập được kiểm soát bởi một bên đáng tin cậy. Như trong trường hợp của lỗ hổng giả mạo URL trên thanh địa chỉ được nhà nghiên cứu Arif Khan phát hiện trong ứng dụng UC Browser cho Android, trang web độc hại thực ra được kiểm soát bởi chính kẻ tấn công.

Nạn nhân có thể bị lừa truy cập vào các miền do kẻ tấn công kiểm soát và ngụy trang dưới dạng những trang web cấu hình cao. Các trang web dạng này sẽ cho phép kẻ tấn công đánh cắp thông tin của nạn nhân bằng cách sử dụng chiến thuật chuyển hướng đến trang đích lừa đảo, hoặc lây nhiễm phần mềm độc hại vào máy tính của họ thông qua các chiến dịch quảng cáo độc hại.

Vấn đề giả mạo URL

"Có thể nói, giả mạo thanh địa chỉ URL là một trong những hình thức tấn công lừa đảo nguy hiểm nhất hiện nay. Bởi trên thực tế, kiểm tra địa chỉ URL là cách duy nhất để xác định trang web mà người dùng đang truy cập", ông Arif Khan giải thích.

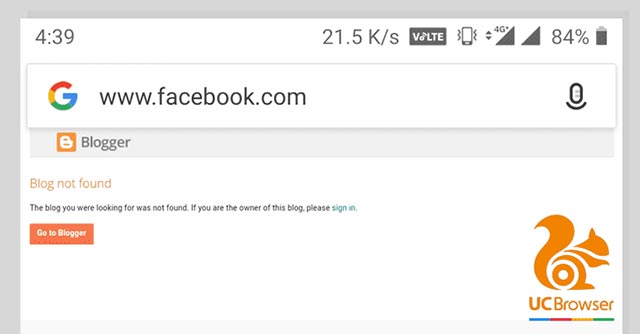

Trong một khuyến cáo bảo mật mới được đăng tải gần đây, nhà nghiên cứu này cũng đã chỉ ra rằng các nền tảng UC Browser và UC Browser Mini có chứa lỗ hổng cho phép kẻ tấn công có thể "đặt tên miền (lừa đảo của mình) làm trang web được nhắm mục tiêu theo cách cực kỳ tinh vi. Ví dụ, một URL hướng tới địa chỉ blogspot.com có thể được hacker biến đổi thành facebook.com chỉ bằng cách điều hướng người dùng truy cập vào địa chỉ www [.] google [.] com [.] blogspot.com [/? q =] www.facebook.com.

"Hình thức tấn công này có thể được thực hiện thành công chủ yếu là bởi vì một số trình duyệt di động như UC Browser và UC Browser Mini hiện đang sử dụng các tính năng kiểm tra regex xấu. Nói cách khác, một số nền tảng trình duyệt di động đang cố gắng nâng cao UX (trải nghiệm người dùng) bằng cách chỉ hiển thị cụm từ tìm kiếm khi người dùng tiến hành tìm kiếm một thông tin gì đó trên các công cụ tìm kiếm như Google chẳng hạn”, ông Khan nói thêm.

Cũng theo nhà nghiên cứu này, "Về cơ bản, một số trình duyệt chỉ đơn giản là kiểm tra xem URL mà người dùng đang truy cập có bắt đầu bằng cụm www[.]google[.]com hay không, do đó, kẻ tấn công có thể lợi dụng sự lỏng lẻo này để có thể qua mặt tính năng kiểm tra regex và từ đó tước quyền truy cập máy chủ và rồi giả mạo thanh địa chỉ URL”.

Trong trường hợp này, để tránh làm lộ người dùng, các nhà phát triển của UC Browser và UC Browser Mini nên loại bỏ các tính năng "cải tiến" của UX, và thiết lập cho trình duyệt phải hiển thị tên miền thực trong mọi trường hợp "nếu họ không thể đưa ra các giải pháp regex tốt hơn hoặc tung ra những tính năng bảo mật hiệu quả đối với chức năng này".

Trong quá trình phân tích, ông Arif Khan nhận thấy một điều khá kì lạ, đó là một số phiên bản UC Browser cũ lại hoàn toàn không dễ bị ảnh hưởng bởi kiểu tấn công trên. Điều này chỉ ra rằng một hoặc thậm chí là một vài trong số những tính năng mới được thêm vào 2 nền tảng trình duyệt này chính là nguyên nhân gây ra vấn đề.

UCWeb làm ngơ trước báo cáo giả mạo URL trên trình duyệt UC

Bên cạnh đó, ông Arif Khan cũng đã cho đăng tải 2 video bằng chứng (PoC) [UC Browser, UC Browser Mini] cho thấy cách thức những kẻ tấn công có thể lợi dụng lỗ hổng giả mạo thanh địa chỉ để dẫn các nạn nhân tiềm năng đến trang đích lừa đảo hoặc các trang đích có chứa quảng cáo độc hại.

Vấn đề trên được phát hiện trong các phiên bản UC Browser 12.11.2.1184 và UC Browser Mini 12.10.1.1192. Tuy nhiên tại thời điểm viết bài này, công ty phát triển chịu trách nhiệm cho 2 ứng dụng trên là UCWeb vẫn chưa phát hành bản vá hay thậm chí những lời giải thích công khai cho người dùng, mặc dù trên thực tế, vấn đề này đã được ông Arif Khan thông báo tới bộ phận bảo mật của UCWeb một cách chi tiết và cực kỳ có trách nhiệm vào ngày 30 tháng 4 vừa qua. Như vậy, đã gần chục ngày trôi qua mà phía UCWeb vẫn chưa có bất cứ động thái nào để giải quyết vấn đề.

Đặc biệt, sau khi báo cáo của Arif Khan được đăng tải trong các hệ thống của UCWeb, nó đã bị nhóm bảo mật của công ty gán trạng thái "Ignored" (bỏ qua)!

Vào cuối tháng 3 vừa qua, 2 nền tảng trình duyệt Android trên cũng đã bị nhiều nhà nghiên cứu bảo mật chỉ ra rằng chúng có chứa lỗ hổng khiến người dùng dễ dàng trở thành nạn nhân của các cuộc tấn công trung gian (MiTM) bằng cách tải xuống và cài đặt một số mô-đun bổ sung từ máy chủ của chính UCWeb thông qua các kênh không được bảo vệ và đương nhiên là không an toàn, đồng thời bỏ qua các máy chủ của Google Play Store. Sau đó một thời gian ngắn, ngay cả ứng dụng UC Browser cho máy tính để bàn cũng đã bị phát hiện có chứa lỗ hổng tương tự. Tuy nhiên tình huống này được đánh giá là nguy hiểm hơn bởi nó có thể cho phép các tác nhân độc hại âm thầm tải xuống những tiện ích mở rộng chứa mã độc trên máy tính của người dùng.

Chúng tôi khuyên bạn nên tạm ngừng sử dụng UC Browser và UC Browser Mini Android cho đến khi phía UCWeb đưa ra những động thái thỏa đáng.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài