Mới đây, các nhà nghiên cứu bảo mật đã tìm thấy một số phần mềm độc hại được lưu trữ trên nền tảng Google Sites để xây dựng lên các trang web. Tuy nhiên, mối đe dọa thực sự lại nằm ở chỗ kẻ lừa đảo đánh cắp thông tin có thể tận dụng lỗ hổng này để gửi dữ liệu của nạn nhân đến máy chủ MySQL do chính chúng kiểm soát một cách đơn giản và nhanh gọn.

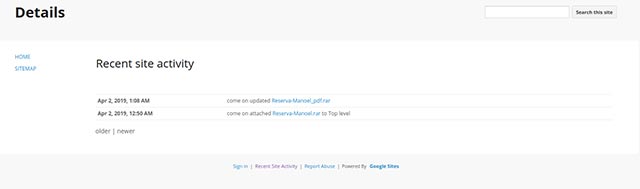

Phần mềm độc hại mới được phát hiện này có tên LoadPCBanker. Về bản chất, nó là một tệp thực thi được ngụy trang dưới dạng file PDF có chứa thông tin đặt phòng của một nhà khách hay khách sạn nào đó, và đồng thời “trú ngụ” trong không gian lưu trữ của File Cabinet dành cho Google Site.

Theo đó, tên của tệp PDF được trích xuất sẽ là "PDF Reservations Details MANOEL CARVALHO hospedagem familiar detalhes PDF.exe". Dựa vào tên của tệp PDF trích xuất, có thể thấy rằng kẻ tấn công đang nhắm mục tiêu vào các nạn nhân nói tiếng Anh và/hoặc nói tiếng Bồ Đào Nha.

Các nhà nghiên cứu bảo mật tại Netskope đã chính thức báo cáo đích danh các trang web Google liên quan có lưu trữ phần mềm độc hại vào ngày 12 tháng 4 vừa qua. Tuy nhiên, Google vẫn chưa có động thái ngăn chặn hay khắc phục vấn đề. Ở thời điểm viết bài, các mẫu phần mềm độc hại vẫn còn được lưu trữ và có thể tải xuống!

Khi sử dụng dịch vụ quét mã độc VirusTotal, các nhà nghiên cứu ghi nhận kết quả có đến 47 trong số 66 công cụ chống virus được liệt kê trên nền tảng VirusTotal có thể phát hiện ra mã độc này.

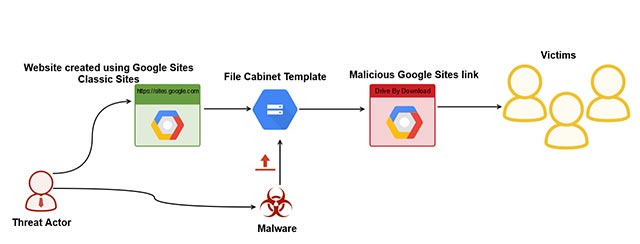

"Những kẻ tấn công nhiều khả năng đã sử dụng Google sites để tạo một trang web tùy ý, sau đó sử dụng mẫu file cabinet để tải lên các payload và cuối cùng gửi URL kết quả đến nhđến mục tiêu tiềm năng”, các chuyên gia bảo mật Netskope cho biết.

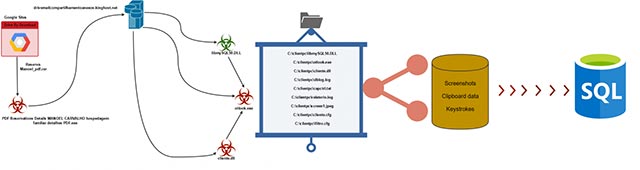

Khi được khởi chạy, tệp PDF giả tạo sẽ âm thầm tạo một thư mục và tải các payload có tên libmySQL50.DLL, otlook.exe và cliente.dll từ trang web lưu trữ tệp Kinghost.

Nhìn qua có thể thấy rõ ràng rằng payload “otlook.exe” được đặt tên như vậy nhằm mạo danh ứng dụng email Microsoft Outlook. Trên thực tế, payload này là “một kẻ đánh cắp thông tin nguy hiểm”, có thể chụp ảnh màn hình, ghi lại dữ liệu được lưu trong clipboard và đồng thời ghi lại các mật khẩu đăng nhập trên hệ thống nạn nhân.

Bên cạnh đó, nó cũng có chức năng như một trình tải xuống cho tập tin chứa thông tin đăng nhập và chi tiết kết nối đối với cơ sở dữ liệu SQL nhận thông tin bị đánh cắp. Tập tin này sau đó sẽ được cập nhật liên tục với các thông tin truy cập mới.

Để “vận chuyển” dữ liệu được hiệu quả hơn, nhiều khả năng mã độc sẽ tận dụng đến sự trợ giúp của thành phần DLL, đây là một thư viện giúp tạo điều kiện cho việc kết nối với máy chủ cơ sở dữ liệu dễ dàng hơn.

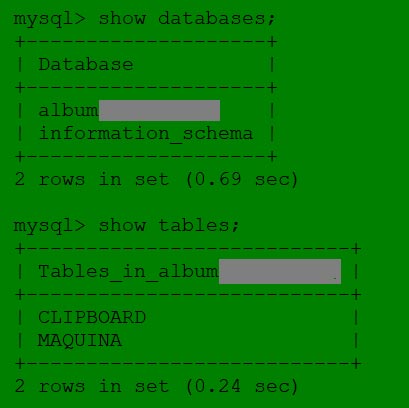

Một bản ghi cơ sở dữ liệu thu được cho thấy có 2 bảng thông tin: Bảng thứ nhất hiển thị thông tin về hệ thống bị lây nhiễm, trong khi bảng còn lại có chứa thông tin về dữ liệu clipboard bị đánh cắp như sau:

"Trong quá trình phân tích, chúng tôi đã xác định được rằng kẻ tấn công có vẻ đặc biệt quan tâm đến việc giám sát một hệ thống các thiết bị cụ thể và chụp ảnh màn hình một số thông tin từ các máy tính nạn nhân bị xâm phạm. Kết quả này có được sau khi chúng tôi nhận thấy rất nhiều phản hồi của các máy tính bị lây nhiễm, nhưng chỉ một số ít được giám sát tích cực”, nhóm nghiên cứu cho biết.

Bên cạnh đó, các nhà nghiên cứu cũng tin rằng trên thực tế, đã từng có loại phần mềm độc hại tương tự xuất hiện vào khoảng đầu năm 2014. Trong khi đó các chiến dịch tấn công gần đây bắt đầu được ghi nhận từ khoảng tháng 2 năm nay. Hiện vẫn chưa rõ rằng liệu có một kẻ duy nhất đứng sau tất cả các cuộc tấn công dạng này, hay mã phần mềm độc hại đã được chia sẻ với nhiều tổ chức tội phạm mạng khác nhau.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài