Trong thời gian gần đây, nhiều cuộc tấn công quảng cáo độc hại (malvertising) lớn nhắm mục tiêu đến người dùng iOS từ Hoa Kỳ và nhiều quốc gia thuộc Liên minh Châu Âu đã được triển khai sâu rộng. Trường hợp mới nhất được ghi nhận là một chiến dịch tấn công diễn ra trong gần một tuần, đã sử dụng lỗ hổng trên nền tảng Chrome cho iOS để vượt qua chính trình chặn pop-up được tích hợp sẵn trên trình duyệt này.

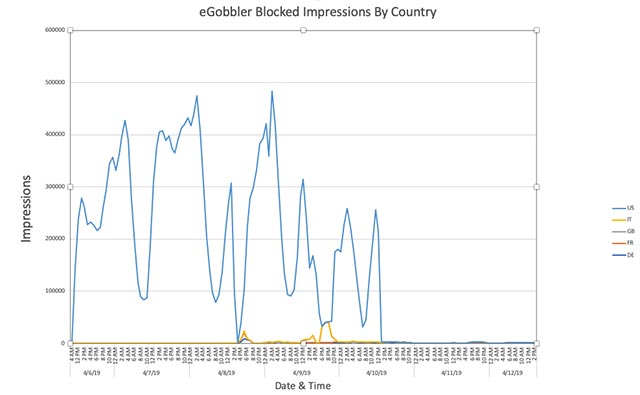

eGobbler, nhóm được cho là thủ phạm đứng đằng sau chiến dịch tấn công, đã sử dụng cả thảy "8 cuộc tấn công riêng lẻ và hơn 30 quảng cáo giả mạo" trong suốt quá trình, trong đó mỗi chiến dịch quảng cáo giả mạo được triển khai trong vòng từ 24 đến 48 giờ. Theo các nhà nghiên cứu thuộc đội ngũ an ninh mạng Confiant - tổ chức đã phát hiện và theo dõi những cuộc tấn công nhắm mục tiêu vào iOS của eGobbler, thì đã có tổng cộng khoảng 500 triệu phiên làm việc của người dùng (user session) đã bị chiếm đoạt để đẩy quảng cáo giả mạo trong chiến dịch quy mô lớn này.

Các cuộc tấn công của eGobber thường chỉ hoạt động tối đa trong vòng 48 giờ, ngay sau đó sẽ là khoảng thời gian “ngủ đông” ngắn đột ngột, kết thúc khi cuộc tấn công tiếp theo bắt đầu được phát hiện bởi các chuyên gia của Confiant.

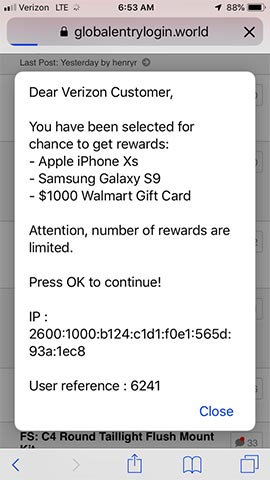

Những cuộc tấn công được triển khai trong tháng 4 đã dùng các trang đích được lưu trữ trên nhiều tên miền .world và đồng thời sử dụng cả các cửa sổ bật lên để chiếm quyền điều khiển phiên của người dùng, cũng như chuyển hướng nạn nhân đến các trang đích độc hại.

Trên thực tế, việc sử dụng cửa sổ bật lên cũng đã được quan sát trước đây như một phần của các chiến dịch tấn công, tương tự như một phương pháp được sử dụng để chuyển hướng mục tiêu đến các trang địch thiết kế bởi tác nhân độc hại cho mục đích lừa đảo hoặc lây nhiễm phần mềm độc hại. Tuy nhiên, đây chắc chắn là điều bất thường khi chúng ta xem xét đến tính hiệu quả của trình chặn cửa sổ bật lên của trình duyệt.

Quyết định của kẻ gian trong việc sử dụng cửa sổ bật lên để chiếm quyền điều khiển phiên của người dùng đã được tiết lộ sau khi các nhà nghiên cứu kiểm tra dữ liệu vận chuyển (payload) của chiến dịch quảng cáo "trên hơn 2 chục thiết bị, cả vật lý và ảo", cũng như "kiểm tra phân tách thử nghiệm này giữa các khung nội tuyến (iframe) được triển khai trong môi trường sandbox và non-sandbox”.

Theo các nhà nghiên cứu thì lý do dẫn tới vấn đề trên “bắt nguồn từ việc các kỹ thuật sẵn có của payload đã tận dụng thành công khả năng của nền tảng Chrome iOS trong việc phát hiện cửa sổ bật lên được kích hoạt bởi người dùng, từ đó đánh lừa và qua mặt tính năng này”.

Sandbox cũng đã bị qua mặt

Để qua mặt được những thuộc tính của sandbox, các payload được sử dụng bởi nhóm eGobbler trong các chiến dịch quảng cáo độc hại khổng lồ này đã exploit lỗ hổng chưa được vá trong trình duyệt web Chrome cho iOS - nhóm bảo mật của Chrome đang bắt tay vào điều tra vấn đề sau khi Confiant báo cáo lỗ hổng này vào ngày 11 tháng 4.

Vấn đề nằm ở chỗ exploit quảng cáo độc hại được sử dụng bởi eGobbler không thể ngăn chặn được bằng các thuộc tính sandbox tiêu chuẩn. Điều này có nghĩa là các thuộc tính quản lý quảng cáo sandbox được xây dựng trong những công cụ phục vụ quảng cáo như AdX và EBDA của Google cũng sẽ bị các payload cũng như yêu cầu tương tác người dùng của chúng đánh lừa.

Việc cuộc tấn công khai thác lỗ hổng này có thể bỏ qua nhu cầu tương tác của người dùng là hoàn toàn không thể xảy ra theo chính sách chia sẻ nguồn gốc (same-origin policy) bởi nó liên quan đến các iframe có nguồn gốc chéo.

Hơn nữa, điều này cũng sẽ hoàn toàn phá vỡ chức năng chống chuyển hướng của trình duyệt, đơn giản là bởi kẻ tấn công không còn cần phải tạo ra một yêu cầu chuyển hướng để chiếm quyền điều khiển phiên người dùng.

Trên thực tế, đây không phải là lần đầu tiên những chiến dịch tấn công dựa trên quảng cáo độc hại tương tự được thiết kế để nhắm mục tiêu đến một nhóm đối tượng người dùng cụ thể, đặc biệt là iOS. Trong tháng 11 năm 2018, Confiant cũng đã theo dõi một chiến dịch khác do nhóm ScamClub điều hành, đang tìm cách chiếm đoạt khoảng 300 triệu phiên làm việc của người dùng iOS, đồng thời chuyển hướng tất cả sang nội dung người lớn và lừa đảo thông qua hình thức thẻ quà tặng. Như thông tin mà Confiant đã mô tả trong báo cáo của họ thì "đây thực sự là một chiến dịch nổi bật so với những chiến dịch khác mà chúng tôi đã theo dõi, không chỉ dựa trên payload, mà cả mức độ tấn công”.

Ngoài ra, sau một thời gian tạm dừng, vào 14 tháng 4 vừa qua các chuyên gia bảo mật Confiant cũng đã phát hiện ra rằng chiến dịch chuyển hướng tấn công sang một nền tảng khác, gây ảnh hưởng tới gần nửa tỷ phiên người dùng. Có thể nói đây là một trong những chiến dịch quảng cáo độc hại có quy mô lớn nhất được ghi nhận trong vòng 18 tháng trở lại đây.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài