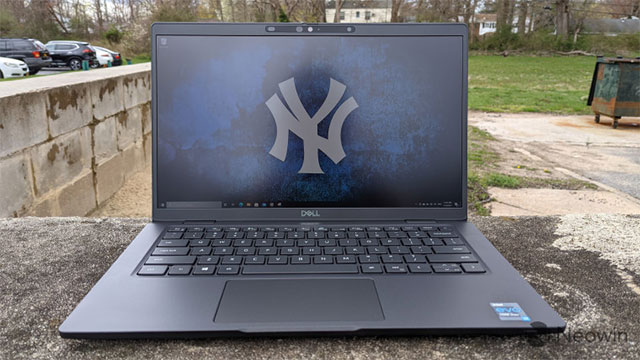

Dell vừa phát hành cảnh báo bảo mật mới với mã định danh DSA-2025-053, liên quan đến loạt lỗ hổng nghiêm trọng ảnh hưởng đến hàng triệu mẫu laptop Dell đang được sử dụng trên toàn thế giới. Các lỗ hổng này chủ yếu xuất hiện trên các model thuộc dòng sản phẩm Precision và Latitude – vốn được sử dụng phổ biến trong môi trường doanh nghiệp và cả cá nhân.

Kết quả phân tích cho thấy nguyên nhân xuất phát từ lỗ hổng phần cứng trên dòng chip Broadcom BCM5820X, cụ thể nằm trong hệ thống bảo mật ControlVault3 – cơ chế lưu trữ thông tin nhạy cảm (mật khẩu, dữ liệu sinh trắc học...) ngay trong firmware. Dell cho biết các lỗ hổng này có thể cho phép kẻ tấn công thực hiện hàng loạt các hành vi nguy hiểm bao gồm:

- Rò rỉ dữ liệu

- Ghi đè bộ nhớ ngoài vùng cho phép

- Thực thi mã độc từ xa

- Giải phóng bộ nhớ không đúng cách

Tổng cộng có 5 mã CVE đã được công bố, tất cả đều đạt điểm CVSS trên 8.0 – mức đánh giá “Cao”:

- CVE-2025-24311

- CVE-2025-25215

- CVE-2025-24922

- CVE-2025-25050

- CVE-2025-24919

Hiện Dell đã tung ra bản vá cho trình điều khiển (driver) và firmware ControlVault3, kèm theo hướng dẫn chi tiết tại trang tư vấn bảo mật DSA-2025-053.

Cũng theo công ty, khách hàng nội bộ đã được thông báo từ ngày 13/6, nhưng chỉ đến nay bản vá mới sẵn sàng để công khai. Hiện chưa ghi nhận vụ tấn công nào khai thác lỗ hổng này, nhưng Dell khuyến cáo người dùng nên cập nhật càng sớm càng tốt để đảm bảo an toàn hệ thống.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài