Đại dịch hoành hành trên toàn thế giới khiến các biện pháp cách ly xã hội được nhiều quốc gia áp dụng triệt để. Điều này dẫn đến nhu cầu sử dụng các dịch vụ kỹ thuật số trực tuyến để hỗ trợ công việc cũng như giải trí tăng mạnh. Đây rõ ràng là cơ hội “ngon ăn” cho tội phạm mạng để triển khai những chiến dịch tấn công có chủ đích, có thể mang về lợi nhuận lớn.

Microsoft vừa chia sẻ thông tin chi tiết về một chiến dịch tấn công dựa trên phần mềm độc hại mới, nhắm mục tiêu vào các trình duyệt phổ biến hiện nay như Google Chrome, Microsoft Edge, Yandex và Firefox.

Chiến dịch này liên quan đến công cụ sửa đổi trình duyệt có tên "Adrozek". Adrozek hoạt động từ tháng 5/2020, và được thiết kế để nhồi quảng cáo vào kết quả tìm kiếm của người dùng. Các quảng cáo được chèn sẵn phần mềm độc hại này sẽ dẫn người dùng đến nhiều website khác nhau. Những kẻ vận hành Adrozek sau đó sẽ được trả thù lao dựa trên lượng truy cập ghi nhận trên các trang web. Microsoft lưu ý rằng, tính đến tháng 8/2020 đã có hơn 30.000 thiết bị bị ảnh hưởng bởi chiến dịch độc hại này.

Dù kiểu tấn công này không mới, nhưng vẫn nhận được sự quan tâm của giới bảo mật. Lý do là vì Adrozek có khả năng ẩn mình lâu dài trong hệ thống của người dùng và đánh cắp thông tin cá nhân cực kì hiệu quả.

Chiến dịch liên quan đến Adrozek được ghi nhận trên toàn cầu, nhưng hoạt động mạnh nhất tại khu vực Châu Âu, Nam Á, và Đông Nam Á. Microsoft cho biết Adrozek được phân phối thông qua các lượt download “drive-by” từ 159 miền lưu trữ hàng trăm nghìn URL duy nhất.

Bằng cách sử dụng “kỹ thuật” đa hình, những mẫu phần mềm độc hại này rất khó bị phát hiện. Hơn nữa, cơ sở hạ tầng miền cũng biến đổi rất linh hoạt. Một số miền sẽ ngừng hoạt động trong vài ngày, trong khi những miền khác lại có thể hoạt động liên tục trong nhiều tháng.

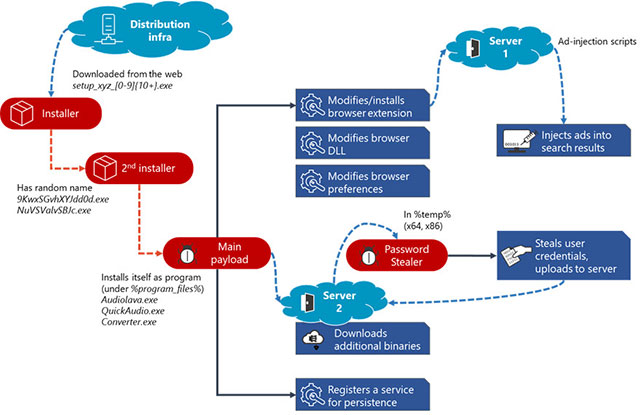

Sau khi Adrozek được cài đặt, nó bắt đầu thực hiện sửa đổi đối với các thành phần, tiện ích mở rộng của trình duyệt, chẳng hạn như trên Chrome là Chrome Media Router. Trên các trình duyệt khác nhau, hình thức tấn công sẽ khác nhau, nhưng mục đích lại giống nhau. Chúng đều sử dụng ID của các tiện ích mở rộng đáng tin cậy và hoạt động như thể chúng hợp pháp.

Adrozek sẽ cài đặt phần mềm độc hại trên các tiện ích mở rộng của trình duyệt. Sau đó, nó âm thầm nạp thêm các tập lệnh độc hại bằng cách gửi yêu cầu đến máy chủ của kẻ tấn công. Ngoài việc yêu cầu các tập lệnh chèn quảng cáo, Adrozek còn gửi thông tin về thiết bị bị nhiễm đến máy chủ độc hại.

Theo mô tả của Microsoft, để đảm bảo tính ổn định, Adrozek thực hiện những quy trình sau:

Ngoài việc sửa đổi cấu hình cài đặt và các thành phần của trình duyệt, Adrozek cũng thay đổi một số cài đặt hệ thống để có nhiều quyền kiểm soát hơn nữa đối với thiết bị bị xâm phạm. Nó lưu trữ các thông số cấu hình của mình trong registry key: HKEY_LOCAL_MACHINE\ SOFTWARE \ Wow6432Node\. Các mục nhập ‘tag’ và ‘did’ sẽ chứa đối số dòng lệnh mà Adrozek sử dụng để khởi chạy payload chính.

Đáng chú ý, các biến thể gần đây hơn của Adrozek sử dụng những ký tự ngẫu nhiên thay vì "tag" hoặc "did". Để duy trì tính bền bỉ, phần mềm độc hại tạo ra một dịch vụ có tên “Main Service”.

Với những kỹ thuật tinh vi nêu trên, Adrozek có thể tự do đưa các quảng cáo có liên quan vào kết quả tìm kiếm của người dùng và được các trang web liên kết trả tiền. Tính đến thời điểm hiện tại, không có quảng cáo nào trong số này được ghi nhận dẫn dắt người dùng đến các website độc hại, nhưng tình huống này hoàn toàn có thể dễ dàng diễn ra theo ý muốn của kẻ tấn công.

Cá biệt, Adrozek có xu hướng thực hiện hành động lấy cắp thông tin đăng nhập nhiều hơn trên Firefox. Nó thực hiện điều này bằng cách tìm tệp login.json trong thư mục Firefox. Tệp này chứa mật khẩu, tên người dùng và lịch sử trình duyệt được mã hóa. Adrozek giải mã chúng bằng chức năng tích hợp trong thư viện của Firefox, và đồng thời cũng gửi thông tin đến máy chủ của kẻ tấn công. Kỹ thuật này nhìn chung không phổ biến trong các công cụ sửa đổi trình duyệt khác. Chính điều này khiến Adrozek trở nên đặc biệt nguy hiểm.

Theo Microsoft, tuy mục đích chính của loại phần mềm độc hại này là chèn quảng cáo vào kết quả tìm kiếm, nhưng với quyền kiểm soát tinh vi mà nó thiết lập trên hệ thống của nạn nhân, nguy hiểm tiềm tàng sẽ là rất lớn khi những kẻ tấn công “đổi ý”. Điển hình như hoạt động đánh cắp thông tin xác thực mà Adrozek thực hiện trên Firefox.

Microsoft Defender hiện có thể phát hiện và chặn Adrozek bằng thuật toán AI. Tuy nhiên, Microsoft vẫn khuyến nghị các nạn nhân của cuộc tấn công nên reset trình duyệt của mình, cũng như sử dụng thêm các giải pháp như lọc URL chủ động.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài