Tấn công DDoS IP/ICMP Fragmentation là gì?

Tấn công DDoS Internet Protocol (IP)/Internet Control Message Protocol (ICMP) Fragmentation là một dạng tấn công từ chối dịch vụ phổ biến. Trong một cuộc tấn công như vậy, các cơ chế phân mảnh datagram được sử dụng để áp đảo mạng.

Phân mảnh IP xảy ra khi các IP datagram được chia thành những gói nhỏ, sau đó được truyền qua mạng và cuối cùng được tập hợp lại thành datagram ban đầu, như một phần của quá trình giao tiếp thông thường. Quá trình này là cần thiết để đáp ứng các giới hạn kích thước mà mỗi mạng có thể xử lý. Giới hạn như vậy được mô tả như một đơn vị truyền dẫn tối đa (MTU).

Khi một gói tin quá lớn, nó phải được chia thành các fragment nhỏ hơn để được truyền đi thành công. Điều này dẫn đến một số gói được gửi đi, một gói chứa tất cả thông tin về gói, bao gồm các cổng nguồn/đích, độ dài, v.v... Đây là fragment khởi đầu.

Các fragment còn lại chỉ bao gồm một IP header (tiêu đề IP) cộng với một payload dữ liệu. Những fragment này không chứa thông tin về giao thức, dung lượng hoặc các cổng.

Kẻ tấn công có thể sử dụng phân mảnh IP để nhắm mục tiêu các hệ thống giao tiếp, cũng như những thành phần bảo mật. Các cuộc tấn công phân mảnh dựa trên ICMP thường gửi các fragment giả không thể chống phân mảnh. Điều này lại khiến các fragment được đặt trong bộ nhớ tạm thời, chiếm dụng bộ nhớ và trong một số trường hợp, làm cạn kiệt tất cả tài nguyên bộ nhớ có sẵn.

Các dấu hiệu của một cuộc tấn công DDoS IP/ICMP Fragmentation

IP/ICMP Fragmentation tấn công tới tấp điểm đến bằng các gói bị phân mảnh, khiến nó phải sử dụng bộ nhớ để tập hợp lại tất cả các mảnh đó và áp đảo mạng bị nhắm mục tiêu.

Các cuộc tấn công như vậy biểu hiện theo một số cách khác nhau:

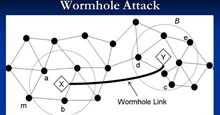

- UDP flooding - Trong kiểu tấn công DDoS này, những kẻ tấn công sử dụng mạng botnet để gửi khối lượng lớn các fragment từ nhiều nguồn. Trong nhiều trường hợp, receiver sẽ không nhìn thấy fragment khởi đầu (những fragment này thường bị thất lạc trong mớ hỗn độn các gói tin đến). Nó chỉ thấy rất nhiều gói không có fragment tiêu đề giao thức. Những fragment không phải fragment khởi đầu đó rất phức tạp vì chúng có thể thuộc về một phiên hợp pháp, nhưng trong hầu hết các trường hợp sẽ là lưu lượng truy cập rác. Receiver không có manh mối về việc cái nào là hợp pháp và cái nào không, bởi vì fragment khởi đầu đã bị mất.

- Tấn công DDoS UDP & ICMP Fragmentation - Trong kiểu tấn công DDoS này, các gói UDP hoặc ICMP giả được truyền đi. Các gói này được thiết kế để trông giống như chúng lớn hơn MTU của mạng, nhưng chỉ các phần của gói thực sự được gửi đi. Vì các gói là giả mạo và không thể tập hợp lại, tài nguyên của máy chủ nhanh chóng bị tiêu hao, điều này cuối cùng khiến máy chủ không khả dụng với lưu lượng truy cập hợp pháp.

- Tấn công DDoS TCP Fragmentation - Loại tấn công DDoS này, còn được gọi là tấn công Teardrop, nhắm vào các cơ chế tập hợp lại TCP/IP. Trong trường hợp này, các gói bị phân mảnh sẽ không được tập hợp lại. Kết quả là các gói dữ liệu chồng chéo lên nhau và máy chủ bị nhắm mục tiêu trở nên hoàn toàn bị quá tải và cuối cùng là ngừng hoạt động.

Tại sao các cuộc tấn công IP/ICMP Fragmentation lại nguy hiểm?

Các cuộc tấn công IP/ICMP Fragmentation, giống như nhiều cuộc tấn công DDoS khác, sẽ lấn át tài nguyên server đích bởi khối lượng lưu lượng lớn. Tuy nhiên, cuộc tấn công DDoS này cũng sẽ buộc server đích sử dụng tài nguyên để cố gắng tập hợp lại các gói, điều này thường dẫn đến các thiết bị mạng và máy chủ bị sập. Cuối cùng, vì các fragment không phải fragment khởi đầu chẳng chứa bất kỳ thông tin nào về dịch vụ mà chúng thuộc về, nên rất khó để quyết định gói nào an toàn và gói nào không.

Làm thế nào để giảm thiểu và ngăn chặn cuộc tấn công IP/ICMP Fragmentation?

Cách tiếp cận để ngăn chặn các cuộc tấn công DDoS IP/ICMP Fragmentation phụ thuộc vào loại và mức độ của cuộc tấn công. Các phương pháp giảm thiểu phổ biến nhất liên quan đến việc đảm bảo rằng những gói dữ liệu độc hại được ngăn chặn, không tiếp cận được các máy chủ bị nhắm mục tiêu. Điều này liên quan đến việc kiểm tra các gói đến để xác định xem chúng có vi phạm những quy tắc phân mảnh hay không.

Một phương pháp giảm thiểu tấn công từ chối dịch vụ tiềm năng là chặn tất cả các fragment không phải fragment khởi đầu, nhưng điều này sẽ dẫn đến sự cố với lưu lượng truy cập hợp pháp dựa vào các fragment đó. Một giải pháp tốt hơn là sử dụng giới hạn tốc độ, điều này sẽ loại bỏ phần lớn các gói (cả tốt và xấu, vì giới hạn tốc độ không phân biệt được cái nào với cái nào) và server đích bị tấn công sẽ không bị ảnh hưởng.

Cách tiếp cận này có nguy cơ tạo ra các vấn đề với những dịch vụ hợp pháp dựa vào các fragment, nhưng sự đánh đổi này có thể được coi là đáng giá. Không có phương pháp nào mang lại thành công 100%. Nếu bạn đang sử dụng các dịch vụ dựa vào những fragment, ví dụ như DNS, bạn có thể đưa vào danh sách trắng (whitelist) các máy chủ cụ thể mà bạn dựa vào và sử dụng giới hạn tốc độ cho phần còn lại.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Văn phòng

Văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Video, phim, nhạc

Video, phim, nhạc  Mạng xã hội

Mạng xã hội  Học tập - Giáo dục

Học tập - Giáo dục  Máy ảo

Máy ảo  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Hướng dẫn

Hướng dẫn  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài  Bình luận công nghệ

Bình luận công nghệ