1. Nguyên nhân

Sau mỗi lần user đăng nhập thành công thì session sẽ được định nghĩa lại và có một session ID mới. Nếu attacker biết được Session ID mới này thì attacker có thể truy cập vào ứng dụng như một user bình thường. Có rất nhiều cách để attacker có thể lấy được session ID và chiếm phiên làm việc của user như: Tấn công theo kiểu man-in-the-middle: nghe lén và cướp Session ID của user. Hoặc tận dụng lỗi XSS trong lập trình để để lấy Session ID của người sử dụng.

2. Các cách khai thác

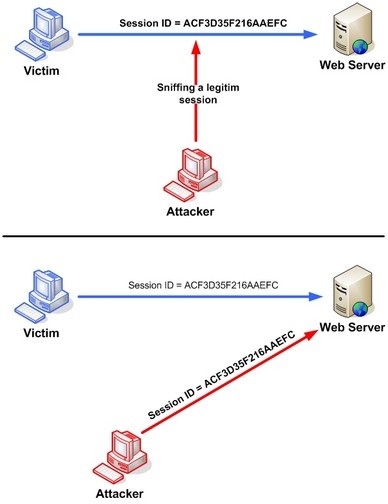

Session Sniffing

Như chúng ta thấy trong hình, đầu tiên, attacker sẽ sử dụng một công cụ sniffer để bắt session ID hợp lệ của nạn nhân, sau đó anh ta dùng session ID này để làm việc với Web Server dưới quyền của nạn nhân.

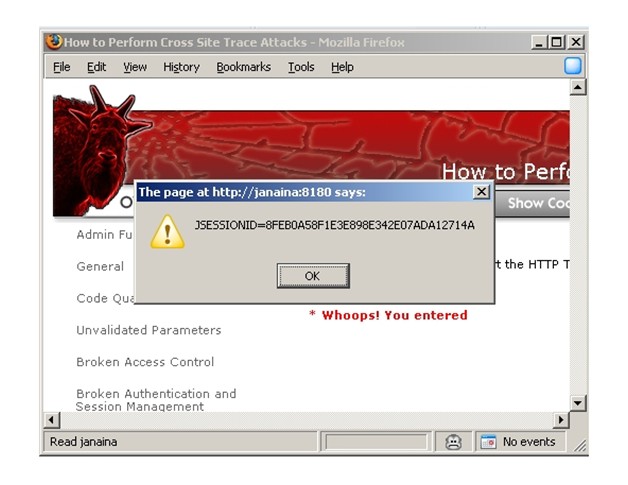

Cross-site script attack

Attacker có thể lấy session ID của nạn nhân bằng các đoạn mã độc hại chạy ở phía client, chẳng hạn JavaScript. Nếu một website tồn tại lỗ hổng XSS, attacker có thể tạo ra một đường link chứa mã JavaScript độc hại, gửi cho nạn nhân. Nếu nạn nhân click vào đường link này, cookie của anh ta sẽ bị gửi đến cho attacker.

3. Cách phòng chống

Một số phương pháp sau có thể được sử dụng để phòng chống Session Hijacking:

- Sử dụng HTTPS trong việc truyền nhận dữ liệu để tránh bị nghe lén.

- Sử dụng một chuỗi hoặc số ngẫu nhiên có độ dài lớn, nhằm hạn chế khả năng thành công của loại tấn công bruteforce.

- Tạo lại session ID sau mỗi lần người dùng đăng nhập thành công, nhằm tránh tấn công Session Fixation.

Chúc các bạn có được nhiều kiến thức hơn sau mỗi bài học cùng Quản Trị Mạng!

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài