Bảo vệ server (máy chủ) là một trong những mối quan tâm lớn nhất đối với các nhóm bảo mật hiện nay. Khả năng bảo vệ yếu có thể mở ra cánh cửa cho những kẻ tấn công truy cập trái phép vào máy chủ thông qua một số loại phần mềm độc hại. Ngày nay tội phạm mạng đang hung hãn hơn bao giờ hết. Hãy thiết lập bảo vệ máy chủ bằng các bước cơ bản sau để ngăn những kẻ tấn công nhé!

SSH key: Yếu tố phải có để bảo vệ máy chủ

Còn được gọi là Secure Shell, các SSH key là một giao thức mạng mật mã. Các SSH key cung cấp mức độ bảo mật cao hơn so với mật khẩu thông thường.

Điều này là do các SSH key có thể chống lại một cuộc tấn công Brute Force tốt hơn nhiều. Tại sao ư? Vì nó gần như không thể giải mã được. Ngược lại, một mật khẩu thông thường có thể bị bẻ khóa bất cứ lúc nào.

Khi các SSH key được tạo, có hai loại key là private key và public key. Private key được quản trị viên lưu, trong khi public key có thể được chia sẻ với những người dùng khác.

Không giống như mật khẩu truyền thống trên máy chủ, SSH key có một chuỗi dài các bit hoặc ký tự. Để bẻ khóa chúng, kẻ tấn công sẽ mất một khoảng thời gian cố gắng giải mã quyền truy cập bằng cách thử những kết hợp khác nhau. Điều này xảy ra vì các key (public và private) phải khớp để mở khóa hệ thống.

Thiết lập tường lửa

Có tường lửa là một trong những biện pháp cơ bản để đảm bảo bảo vệ máy chủ. Tường lửa là điều cần thiết vì nó kiểm soát lưu lượng đến và đi dựa trên một loạt các tham số bảo mật.

Các tham số bảo mật này được áp dụng tùy theo loại tường lửa mà bạn sử dụng. Có 3 loại tường lửa dựa theo công nghệ của chúng: Tường lửa lọc gói, lọc proxy và tường lửa trạng thái. Mỗi service này cung cấp một cách khác nhau để truy cập vào máy chủ.

Ví dụ, tường lửa có khả năng lọc là một trong những cơ chế đơn giản nhất để bảo vệ máy chủ. Về cơ bản, nó kiểm tra địa chỉ IP, nguồn cổng, địa chỉ IP đích, cổng đích và loại giao thức: IP, TCP, UDP, ICMP. Sau đó, so sánh thông tin này với các thông số truy cập được chỉ định và nếu chúng khớp, quyền truy cập vào máy chủ được cho phép.

Một bộ lọc proxy được đặt làm trung gian giữa hai bên giao tiếp. Ví dụ, một máy tính khách yêu cầu quyền truy cập vào một trang web. Client này phải tạo một phiên với proxy server để xác thực và kiểm tra quyền truy cập của người dùng vào Internet trước khi tạo phiên thứ hai để truy cập trang web.

Về tường lửa trạng thái, nó kết hợp công nghệ của proxy và bộ lọc gói. Trên thực tế, nó là tường lửa được sử dụng nhiều nhất để bảo vệ máy chủ, vì nó cho phép áp dụng các quy tắc bảo mật bằng cách sử dụng tường lửa UFC, nftables và tường lửa CSF.

Tóm lại, sử dụng tường lửa làm công cụ bảo vệ máy chủ sẽ giúp bạn bảo vệ nội dung, xác thực quyền truy cập và kiểm soát lưu lượng truy cập đến và đi thông qua các tham số bảo mật được thiết lập trước.

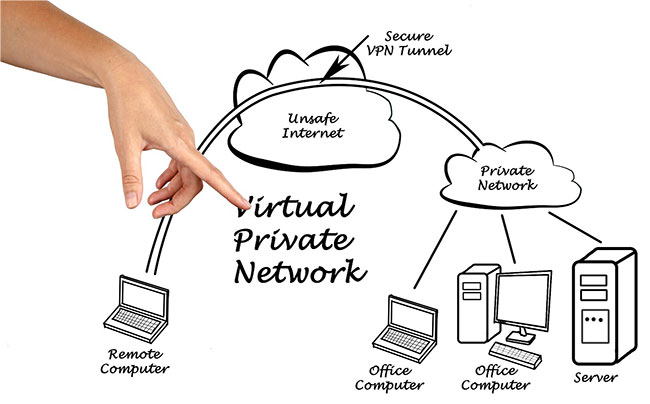

Thiết lập VPN

Thiết lập VPN (mạng riêng ảo) là điều cần thiết để truy cập thông tin của các máy chủ từ xa theo các thông số bảo mật của mạng riêng. Nói một cách cơ bản, VPN hoạt động giống như một cáp ảo giữa máy tính và máy chủ.

Cáp ảo này tạo ra một tunnel để thông tin được mã hóa đi qua. Bằng cách này, thông tin trao đổi giữa máy chủ và máy tính được ủy quyền sẽ được bảo vệ khỏi bất kỳ sự xâm nhập nào.

Tính năng bảo vệ máy chủ được củng cố bởi VPN, vì nó kiểm soát quyền truy cập vào các cổng cụ thể thông qua mạng riêng. Điều này có nghĩa là quyền truy cập công khai vào máy chủ vẫn bị chặn và chỉ những người dùng có quyền truy cập vào mạng riêng mới có thể trao đổi thông tin với máy chủ.

Tóm lại, VPN cung cấp các giao thức bảo mật để bảo vệ thông tin đi qua máy chủ và tạo kết nối bảo mật thông qua khả năng mã hóa dữ liệu.

Mã hóa bằng SSL và TLS

Mã hóa SSL và TSL là một giải pháp thay thế nếu bạn không muốn sử dụng VPN tunnel. SSL (Secure Sockets Layer) là một chứng chỉ kỹ thuật số để bảo vệ việc truyền thông tin.

Mặt khác, TSL (Transport Layer Security) là thế hệ thứ hai sau SSL. TLS thiết lập một môi trường bảo mật giữa người dùng và máy chủ để trao đổi thông tin. Nó thực hiện điều này bằng cách sử dụng các giao thức HTTP, POP3, IMAP, SMTP, NNTP và SSH.

Khi sử dụng SSL và TSL thông qua KPI (Public Key Infrastructure), bạn có thể tạo, quản lý và xác thực chứng chỉ. Bạn cũng có thể xác định hệ thống với những người dùng cụ thể để mã hóa giao tiếp.

Nói cách khác, khi bạn thiết lập chứng chỉ ủy quyền, bạn có thể theo dõi danh tính của từng người dùng được kết nối với mạng riêng của mình và mã hóa lưu lượng truy cập của họ để ngăn chặn việc quá trình giao tiếp bị tấn công và tăng cường bảo vệ máy chủ của bạn.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài