Hầu hết mọi người tin rằng bảo mật Wi-Fi bắt đầu và kết thúc bằng một mật khẩu mạnh. Tất nhiên, đó là một phần quan trọng của bảo mật Wi-Fi, nhưng đừng để một chuỗi ký tự dài và khó hiểu đánh lừa bạn.

Router Wi-Fi có rất nhiều cài đặt bảo mật khác mà bạn nên chú ý, và một cài đặt mà bạn cần đảm bảo đã được tắt.

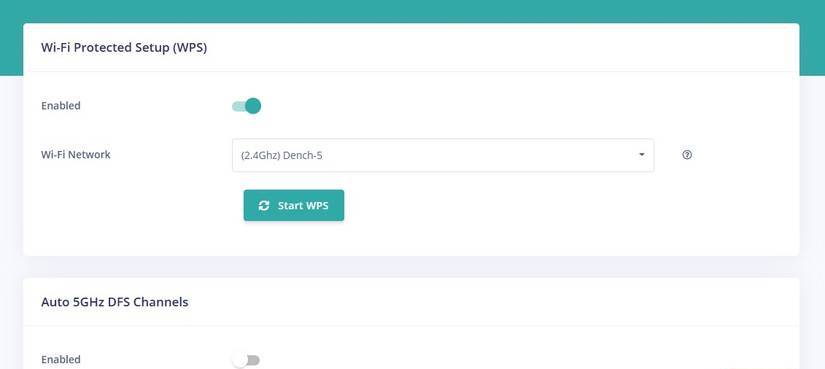

Wi-Fi Protected Setup, hay còn gọi là WPS, có thể vượt qua ngay cả những mật khẩu Wi-Fi mạnh nhất, và router của bạn có thể đã được bật tính năng này khi xuất xưởng.

Chức năng chính của WPS

Về lý thuyết, WPS cực kỳ hữu ích

Về mặt khái niệm, Wi-Fi Protected Setup (WPS) là một giải pháp thực sự thông minh cho một vấn đề muôn thuở: Chia sẻ thông tin Wi-Fi của bạn. Không ai thích phải mất hàng giờ để nhập mật khẩu Wi-Fi mới, đặc biệt nếu bạn nhập sai một ký tự và phải bắt đầu lại.

WPS cho phép các thiết bị kết nối với Wi-Fi của bạn bằng cách nhấn một nút trên router, xác thực bất kỳ thiết bị nào đang cố gắng kết nối với mạng của bạn vào thời điểm đó. Đó là một ý tưởng tuyệt vời cho các thiết bị có đầu vào phức tạp, chẳng hạn như IoT, cảm biến, streaming box, v.v... Và công bằng mà nói, nó hoạt động khi bạn muốn.

Vấn đề lớn với WPS

Vấn đề lớn với WPS là bất kỳ ai có thể nhấn nút đó trên router của bạn, họ có thể kết nối với mạng của bạn.

Phương pháp WPS phổ biến nhất sử dụng mã PIN 8 chữ số, và điều quan trọng là, nó không được kiểm tra toàn bộ cùng một lúc. Router xác thực mã PIN theo hai phần, làm giảm đáng kể số lần thử cần thiết để tấn công bằng phương pháp brute-force. Trên thực tế, điều này có thể mất hàng giờ thay vì nhiều năm - ngay cả trên các mạng được bảo vệ bằng mật khẩu WPA2 hoặc WPA3 mạnh.

Một khi mã PIN bị bẻ khóa, kẻ tấn công sẽ tự động có được mật khẩu Wi-Fi của bạn. Cho dù mật khẩu dài hay phức tạp đến đâu, WPS vẫn sẽ giao nó cho chúng. Tệ hơn nữa, nhiều router không khóa đúng cách các lần thử lặp lại. Ngay cả khi chúng tuyên bố vô hiệu hóa WPS sau khi thất bại, thì khả năng bảo vệ thường không đáng tin cậy hoặc dễ dàng bị vượt qua.

Một số router chỉ hỗ trợ "nhấn nút" WPS, an toàn hơn một chút. Nhưng nó vẫn kích hoạt WPS sau khi nhấn, cho phép bất kỳ ai ở gần đó kết nối với router.

Một quan niệm sai lầm lớn khác về WPS là mật khẩu Wi-Fi mạnh sẽ bảo vệ bạn khỏi loại tấn công này. Thật không may, điều đó không đúng. WPS hoạt động song song với mã hóa của bạn, chứ không phải nằm trong đó. Nếu WPS được bật, WPA3 không thể bảo vệ bạn. Kẻ tấn công không tấn công vào mã hóa của bạn - chúng đang lợi dụng một tính năng tiện lợi cũ mà router vẫn tin tưởng.

Bạn có thể có mật khẩu an toàn nhất từng được nghĩ ra, nhưng WPS vẫn có thể cung cấp khóa. Đó là lý do tại sao việc tắt WPS trên router là điều bắt buộc.

May mắn thay, các router hiện đại đang bắt đầu loại bỏ WPS

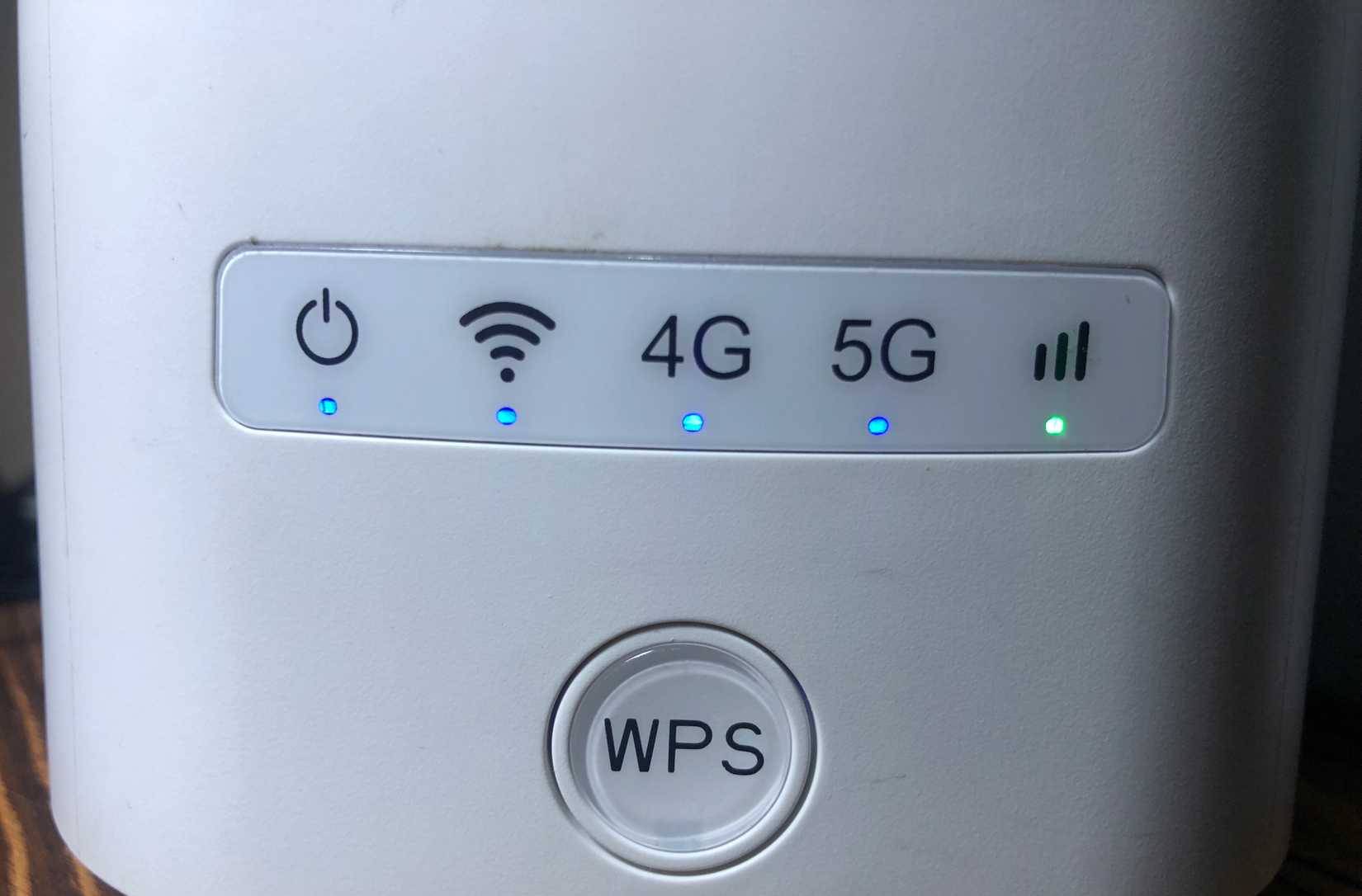

Hầu hết các router hiện đại vẫn hỗ trợ WPS. Nhưng tin tốt là tính năng này là một vấn đề bảo mật nổi tiếng, vì vậy nhiều nhà sản xuất router chọn cách loại bỏ nút WPS vật lý, cũng như xuất xưởng các router với WPS được tắt theo mặc định.

Đây là một bước đi tuyệt vời vì nó có nghĩa là, trừ khi bạn thực sự muốn sử dụng WPS (và có một số trường hợp cần đến nó), bạn không cần phải lo lắng về việc bảo mật của mình bị xâm phạm bởi tính năng này.

Hơn nữa, nhiều nhà sản xuất router đang nhắm mục tiêu cụ thể vào WPS dựa trên mã PIN, loại bỏ hoàn toàn tùy chọn này khỏi giao diện người dùng, ẩn mã PIN và nói chung là cố gắng tránh công nghệ lỗi thời này. Router mới mà nhiều người nhận được khi nâng cấp Internet vào năm 2025 là router đầu tiên không có nút WPS.

Đó là một dấu hiệu rõ ràng của thời đại.

WPS không phải là lỗ hổng bảo mật duy nhất của router

Có nhiều cách khác để làm suy yếu mạng của bạn

Bạn biết không, lỗ hổng WPS cũ đó không phải là thứ duy nhất khiến router và mạng gia đình của bạn dễ bị tấn công! Có một số cài đặt mặc định khác có thể làm tổn hại mạng của bạn nếu không được xử lý.

Các chế độ WPA cũ | Một số router vẫn cho phép WPA hoặc WPA-TKIP để tương thích với các thiết bị cũ hơn. Trong những trường hợp này, kẻ tấn công nhắm vào giao thức yếu nhất hiện có thay vì chính mật khẩu. Ngay cả một mật khẩu dài và phức tạp cũng không bảo vệ được nhiều nếu phương pháp mã hóa có thể bị vượt qua hoặc hạ cấp. |

|---|---|

Mạng khách | Mạng khách được cấu hình kém có thể tạo ra một lỗ hổng bảo mật không ngờ tới. Nếu quyền truy cập của khách không được cách ly đúng cách khỏi mạng chính của bạn, bất kỳ ai có mật khẩu khách đều có thể xem các thiết bị nội bộ, truy cập trang quản trị hoặc dò tìm lỗ hổng ở những nơi khác. Lúc đó, độ mạnh của mật khẩu Wi-Fi chính trở nên gần như vô nghĩa. |

Thông tin đăng nhập mặc định của router | Nếu giao diện quản trị của router có thể truy cập được từ mạng Wi-Fi - hoặc tệ hơn, từ Internet - và vẫn sử dụng mật khẩu mặc định hoặc yếu, kẻ tấn công hoàn toàn không cần thông tin đăng nhập Wi-Fi của bạn. Việc giành được quyền truy cập quản trị cho phép chúng thay đổi mật khẩu, vô hiệu hóa mã hóa hoặc mở hoàn toàn mạng. Điều này đặc biệt phổ biến trên các router do nhà cung cấp dịch vụ Internet (ISP) cung cấp, vốn ưu tiên thiết lập dễ dàng hơn là bảo mật mạnh mẽ. |

Thực tế là tất cả đều tích lũy lại và đáng được xem xét nghiêm túc. Bảo mật Wi-Fi không chỉ đơn thuần là những gì bạn nhập một lần. Nó còn liên quan đến những shortcut mà router của bạn vẫn cho phép hoạt động ngầm.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài