Các thiết bị Windows sử dụng phương pháp đăng nhập cũ có tên là NTLM, được bật theo mặc định. Trong trường hợp bị phần mềm độc hại tấn công, nó có thể tiết lộ mật khẩu hệ thống của bạn cho tin tặc. Chúng có thể sử dụng nhiều loại tấn công Man-in-the-Middle khác nhau để đánh cắp thông tin đăng nhập Windows của bạn. May mắn thay, bạn có thể bảo vệ thông tin đăng nhập Windows NTLM của mình khỏi các mối đe dọa Zero Day bằng một vài điều chỉnh đơn giản trong cài đặt NTLM.

Mục lục bài viết

Các mối đe dọa Windows NTLM đánh cắp mật khẩu của bạn như thế nào?

NTLM (NT LAN Manager) là một phương pháp xác thực cũ vẫn được sử dụng trên nhiều thiết bị Windows. Nó hoạt động bằng cách biến mật khẩu của bạn thành code (hash) để xác minh bạn mà không cần gửi mật khẩu qua mạng. Phương pháp này không an toàn vì nếu PC bị xâm phạm, mật khẩu đăng nhập của bạn sẽ bị kẻ tấn công nhìn thấy.

Gần đây vào tháng 4 năm 2025, nhà nghiên cứu bảo mật Check Point đã viết blog về việc tiết lộ NTLM hash thông qua lỗ hổng có tên là "CVE-2025-24054". Theo họ, đây là một cuộc tấn công mạng đang diễn ra nhắm vào người dùng chính phủ và doanh nghiệp ở Ba Lan và Romania. Những kẻ tấn công đang sử dụng nhiều loại tấn công Man-in-the-Middle khác nhau, bao gồm Pass-the-Hash (PtH), Rainbow Table và Relay Attack. Mục tiêu chính của chúng là người dùng cao cấp hoặc quản trị viên.

Mặc dù các cuộc tấn công NTLM thường nhắm vào những doanh nghiệp và chính phủ, nhưng người dùng gia đình cũng dễ bị tấn công. Chỉ cần tương tác với file độc hại cũng có thể làm rò rỉ mật khẩu hệ thống của bạn.

Microsoft đã phát hành bản vá bảo mật cho CVE-2025-24054. Vì vậy, bạn nên luôn cập nhật hệ thống Windows của mình để ngăn chặn các cuộc tấn công này. Ngoài ra, còn một số việc khác bạn có thể làm.

1. Vô hiệu hóa xác thực NTLM thông qua PowerShell

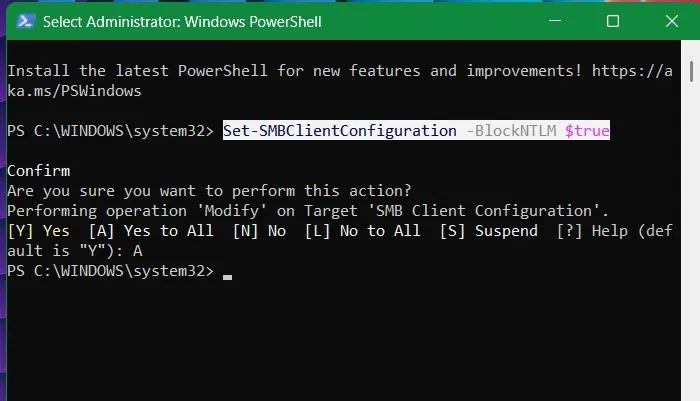

Mở PowerShell với quyền admin và nhập lệnh sau. Bạn sẽ thấy một câu hỏi khác về việc bạn có muốn sửa đổi SMB Client Configuration mục tiêu hay không. Để biết câu hỏi đó, hãy nhấp vào A.

Set-SMBClientConfiguration -BlockNTLM $true

Chặn NTLM over SMB không ảnh hưởng đến các thiết bị Windows mới nhất của bạn. Tuy nhiên, trong trường hợp bạn gặp sự cố với máy in cũ, máy chủ NAS hoặc các thiết bị cũ khác, bạn luôn có thể chuyển lại để cho phép NTLM over SMB.

Set-SMBClientConfiguration -BlockNTLM $falseServer Message Block (SMB) được sử dụng để chia sẻ file và kết nối mạng. Đây là một trong những kết nối phổ biến nhất được sử dụng bởi PtH, các cuộc tấn công Relay Attack và những cuộc tấn công Man-in-the-Middle khác. Bằng cách chặn NTLM over SMB, bạn đang loại bỏ một gateway chính cho những kẻ tấn công.

2. Vô hiệu hóa giao thức NTLM cũ trong Registry Editor

Nhiều phiên Windows hiện nay được lưu trữ trong "Kerberos", đây là một giao thức rất an toàn vì nó sử dụng xác thực được mã hóa dựa trên ticket. Tuy nhiên, không cần phải vô hiệu hóa hoàn toàn NTLM có nhiều công dụng. Thay vào đó, chúng ta sẽ chuyển sang giao thức NTLMv2 an toàn hơn thay vì NTLMv1.

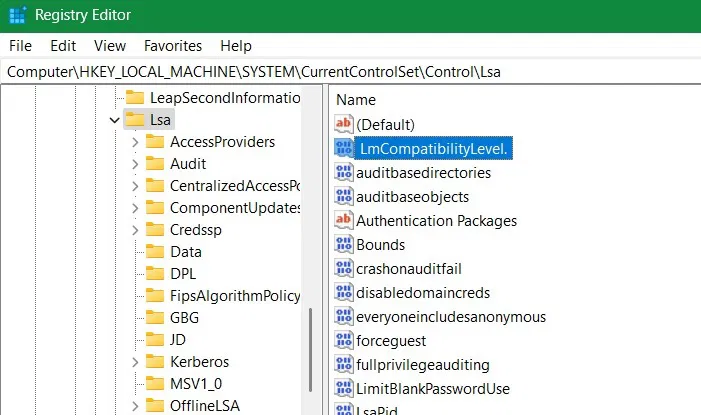

Bạn có thể thực hiện việc này từ Registry Editor. Trước tiên, hãy sao lưu registry. Tiếp theo, mở Registry Editor ở chế độ admin và đi đến:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

Trong registry key "Local Security Authority" (Lsa), hãy đi đến giá trị mức xác thực của trình quản lý LAN bảo mật mạng, "LmCompatibilityLevel". Nếu không có, hãy tạo D-WORD (32 bit) trong Lsa như được hiển thị ở trên.

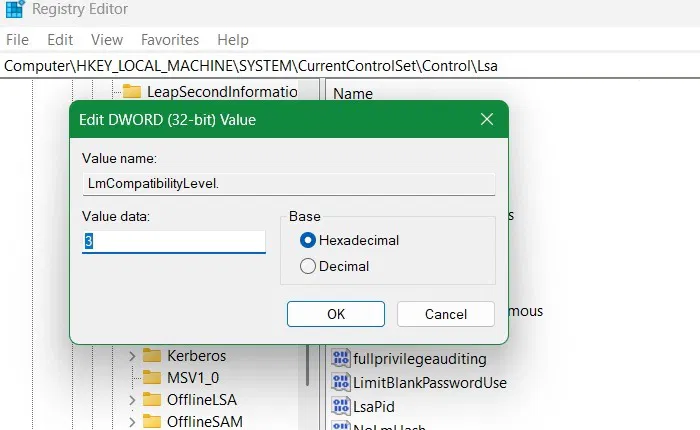

Nhấp đúp vào "LmCompatibilityLevel" để mở. Bạn sẽ thấy "0" là giá trị mặc định. Đặt thành "3", "4" hoặc "5" để thiết bị Windows của bạn chỉ gửi phản hồi NTLMv2 và chặn tất cả phản hồi NTLMv1 cũ.

Sau khi bạn thực hiện thay đổi trên, hãy đi đến đường dẫn bên dưới:

COMPUTER\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\ParametersTại đây, bạn sẽ tìm thấy giá trị D-WORD có tên là “RequireSecuritySignature” hoặc “EnableSecuritySignture”. Giá trị mặc định của nó phải là “1”. Nếu không, hãy đổi thành “1”. Sau khi bạn thực hiện, tất cả các kết nối SMB trong tương lai sẽ yêu cầu xác thực bảo mật SMB. Điều này ngăn chặn thông tin đăng nhập thiết bị của bạn bị đánh cắp.

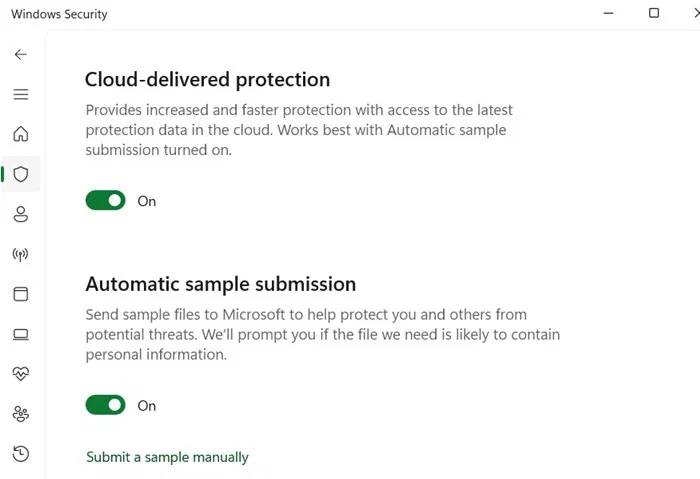

3. Bật Cloud Protection trong Windows Security

Những thay đổi trong registry ở trên là vô hại. Tuy nhiên, nếu không muốn thực hiện, bạn có thể bảo vệ thiết bị của mình thông qua tính năng Windows Security mới giúp ngăn chặn mọi mối đe dọa như tấn công lừa đảo trực tuyến. Có thể truy cập tính năng này từ Virus & threat Protection > Manage settings > Cloud-delivered protection.

4. Các biện pháp bảo mật khác

Microsoft đã khuyến nghị các cơ chế bảo mật bổ sung sau để tránh trở thành nạn nhân của hành vi trộm cắp thông tin đăng nhập NTLM:

- Bật xác thực đa yếu tố: Bạn có thể tăng cường bảo mật đăng nhập dựa trên mật khẩu và mã PIN thông qua các cơ chế xác thực đa yếu tố. Vào Settings > Accounts > Sign-in options. Tại đây, bạn sẽ tìm thấy nhiều tùy chọn như Windows Hello và tạo khóa bảo mật vật lý bằng thiết bị USB.

- Tránh nhấp vào các liên kết đáng ngờ: Phần mềm độc hại NTLM thường lây lan qua các liên kết độc hại. Mặc dù chúng có thể bị Windows Security chặn, tại sao lại phải mạo hiểm chống lại những exploit từ xa này? Hãy xem hướng dẫn chi tiết về cách phát hiện và tránh tin nhắn độc hại.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài