Virus máy tính thực sự trở thành một cơn ác mộng với người dùng. Một khi đã bị nhiễm virus, chúng có thể "ăn sạch" các thông tin trên ổ cứng, làm tắc nghẽn lưu lượng trên mạng máy tính trong nhiều giờ đồng hồ, biến một máy tính vô tội thành một zombie, tái tạo và tự lây nhiễm đến các máy tính khác.

Nếu chưa từng là nạn nhân của virus máy tính, có thể bạn sẽ chẳng bao giờ quan tâm đến vấn đề này. Những vụ lây nhiễm virus máy tính lớn có thể gây thiệt hại đến hàng tỷ đô la Mỹ. Số lượng và độ nguy hiểm của virus máy tính tăng theo thời gian, mục tiêu của chúng cũng đa dạng và khó đoán hơn.

- Làm thế nào để loại bỏ Trojan, Virus, Worm hoặc Malware?

- Làm thế nào để vô hiệu hóa và gỡ bỏ hoàn toàn Windows Defender?

- Phần mềm antivirus có thực sự làm chậm máy tính của bạn hay không?

Trong bài viết dưới đây Quản trị mạng sẽ tổng hợp lại những loại virus máy tính nguy hiểm nhất, đã từng là nỗi kinh hoàng với các hệ thống máy tính.

Những virus máy tính nguy hiểm nhất

- Morris (1988)

- CIH (1998)

- Melissa (1999)

- ILOVEYOU (2000)

- Code Red và Code Red II (2001)

- Nimda (2001)

- Klez (2001)

- SQL Slammer/Sapphire (2003)

- Blaster (2003)

- Sobig F (2003)

- Bagle (2004)

- MyDoom (2004)

- Sasser (2004) và Netsky

- Leap-A/Oompa-A (2006)

- Virus Storm (2006)

- Conficker (2008)

- Zeus (2009)

- Siêu virus Stuxnet (2010)

- Flashback (2011)

- CryptoLocker (2013)

- Virus WannaCry (2017)

- Virus trên điện thoại

- Vài điều thú vị khác về virus máy tính

Morris (1988)

Thiệt hại ước tính: 10-100 triệu USD

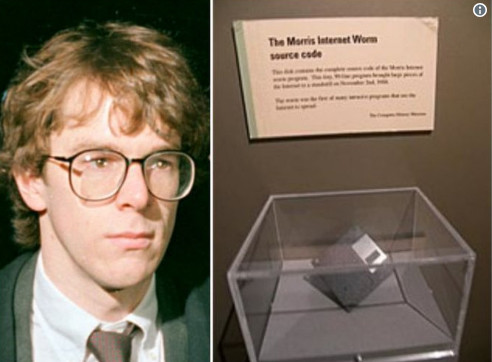

Sâu Morris là virus máy tính đầu tiên được phát tán qua Internet; nó cũng là con sâu đầu tiên thu hút được sự chú ý đáng kể của các phương tiện thông tin đại chúng. Tác giả của nó là Robert Tappan Morris, một sinh viên tại Đại học Cornell. Sâu Morris được thả lên mạng vào ngày 2 tháng 11 năm 1988 từ học viện MIT, ước tính có đến 10% máy tính kết nối với Internet bị ảnh hưởng. Phần mềm độc hại này làm chậm hàng ngàn hệ thống bằng cách tạo ra file trong thư mục tạm thời với mục đích nhân rộng chính nó.

Các máy tính này sẽ bị vô hiệu hóa (trong vòng 90 phút sau khi bị nhiễm) cho đến khi phần mềm được gỡ bỏ. Và phải mất khoảng hai ngày để thực hiện điều này và mất nhiều thời gian hơn để xóa nó khỏi toàn bộ hệ thống mạng. Đại học California, Berkeley ước tính rằng phải mất 20 ngày làm việc để loại bỏ hoàn toàn worm này ra khỏi máy tính.

Robert Morris đã bị xử và buộc tội vi phạm Điều luật năm 1986 về lạm dụng và gian lận máy tính (Computer Fraud and Abuse Act). Sau khi kháng án, anh ta bị phạt 3 năm án treo, 400 giờ lao động công ích và khoản tiền phạt 10.050 đô la Mỹ.

Sâu Morris đôi khi được gọi là "Great Worm" (Sâu khổng lồ) do hậu quả nặng nề mà nó đã gây ra trên Internet khi đó, cả về tổng thời gian hệ thống không sử dụng được, lẫn về ảnh hưởng tâm lý đối với nhận thức về an ninh và độ tin cậy của Internet.

Robert Tappan Morris

CIH (1998)

Thiệt hại ước tính: 20-80 triệu USD trên toàn thế giới (không tính dữ liệu PC bị phá huỷ).

CIH được một người đàn ông ở Đài Loan có tên là Chen Ing-hau tạo ra vào năm 1998. CIH còn được biết đến với một cái tên khác là virus Chernobyl. Lý do là thời điểm kích hoạt virus này trùng với ngày xảy ra vụ nổ nhà máy nguyên tử Chernobyl.

Mục đích của Chen khi tạo ra loại virus này chỉ để chứng minh cho mọi người thấy được hệ thống mạng máy tính tại các trường học dễ bị virus tấn công như thế nào. Và sau đó loại virus này đã nhanh chóng lan rộng qua các trường đại học và trên khắp thế giới.

CIH tấn công vào các file thực thi của hệ điều hành Windows 95, 98 và ME; có khả năng cư trú trên bộ nhớ máy tính để lây nhiễm và các file thực thi khác. Thiệt hại ước tính lên đến 20-80 triệu USD trên toàn thế giới (không tính dữ liệu PC bị phá huỷ).

Sự nguy hiểm của CIH là ở chỗ chỉ sau một thời gian ngắn hoạt động, nó có thể ghi đè dữ liệu trên ổ cứng máy tính, biến dữ liệu thành một mớ vô dụng. CIH cũng có khả năng ghi đè thông tin BIOS, ngăn không cho máy tính khởi động. Bởi khả năng lây nhiễm vào các file thực thi nên CIH có thể được phát tán rộng rãi.

Ngày nay, virus CIH đã không còn nguy hiểm do các nền tảng hệ điều hành mới như Windows 2000, XP và NT đã được cải tiến.

Melissa (1999)

Thiệt hại ước tính: 300-600 triệu USD

Vào mùa xuân 1999, một người đàn ông có tên David L. Smith đã tạo một virus máy tính dựa trên một macro trong Word của Microsoft. Anh ta đã tạo ra virus này để nó có thể lây lan qua các nội dung email. Smith đã đặt tên cho virus của mình là "Melissa", được biết đó là tên mà anh lấy từ một vũ công nổi tiếng ở Florida (nguồn CNN).

Về cách thức hoạt động, Virus máy tính Melissa dụ dỗ người nhận mở tài liệu đi kèm email giống như "Here is that document you asked for, don't show it to anybody else" (Có nghĩa: Đây là tài liệu bạn yêu cầu, không tiết lộ với bất cứ ai khác). Khi được kích hoạt, virus sẽ tự nhân bản và tự gửi đến 50 người khác có trong danh sách email của người nhận.

Virus này đã lây lan nhanh chóng sau khi Smith phóng thích nó. Chính phủ liên bang Hoa Kỳ từ đó đã rất quan tâm đến các công việc của Smith – theo một tuyên bố của một nhân viên FBI với quốc hội, virus Melissa "đã tàn phá các mạng riêng mạng chính phủ" (nguồn FBI). Melissa phát tán nhanh đến nỗi Intel, Microsoft và một số hãng phần mềm khác sử dụng Outlook đã buộc phải đóng toàn bộ hệ thống e-mail để hạn chế thiệt hại, cho tới khi virus này được chặn lại.

Sau một quá trình điều tra xét xử, Smith đã bị luận tội và bị kết án 20 tháng tù giam. Tòa án cũng đã phạt Smith 5,000$ và cấm anh không được truy cập vào mạng máy tính nếu không được phép (nguồn BBC). Cuối cùng, virus Melissa đã không làm tê liệt Internet, tuy nhiên nó là một trong những virus máy tính đầu tiên nhận được sự quan tâm của công chúng.

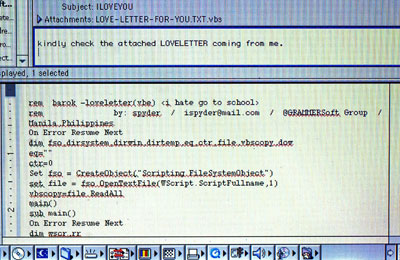

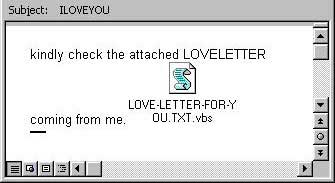

ILOVEYOU (2000)

Thiệt hại ước tính: Hàng tỷ USD

ILOVEYOU là 3 từ mà mọi người đều muốn nghe, nhưng đây là một loại virus máy tính “khét tiếng”. Nó có cách tiếp cận tương tự như virus Melissa, nhưng có tính tàn phá hơn nhiều. Đây là worm máy tính được lan truyền thông qua email với chủ đề “ILOVEYOU” và đi kèm với file "LOVE-LETTER-FOR-YOU.txt.vbs". Sau khi mở file này, nó sẽ tự gửi cho mọi người trong sổ địa chỉ Outlook, khiến nó thành một trong những virus lây lan nhanh nhất vào thời điểm đó. Nó được cho là có thể tiếp cận trên 50 triệu người dùng trong vòng 10 ngày.

Khó giải quyết hơn là khả năng ghi đè lên các file của nó. Nếu không thực hiện sao lưu, bạn sẽ phải nói lời tạm biệt với các file JPEG và file âm thanh. Ngoài ra nó còn có thể ghi đè lên các file CSS, HTA và JSE. Không những vậy nó còn lấy thông tin cá nhân, đặc biệt là mật khẩu người dùng và gửi tới email của người tạo ra virus. Sau khi các công ty cảnh giác với tiêu đề này, các hacker đã giới thiệu các biến thể “Xác nhận đơn đặt hàng cho ngày của mẹ”, “Cảnh báo virus”, v.v…

Vào tháng 5/2000, chỉ một vài giờ sau khi nó bắt nguồn từ Philippines, một số nơi buộc phải ngoại tuyến để tự bảo vệ mình khỏi những thiệt hại mà nó gây ra. Người ta ước tính chi phí để loại bỏ virus này lên đến 15 tỷ USD.

Theo nhà sản xuất phần mềm chống virus nổi tiếng McAfee, phạm vi tấn công của virus ILOVEYOU cực kỳ lớn:

- Nó đã tự copy nhiều lần và ẩn các copy trong nhiều thư mục trên ổ cứng của nạn nhân.

- Thêm các file mới vào các khóa registry của nạn nhân.

- Thay thế một vài kiểu file bằng các copy của nó.

- Tự gửi qua các máy khách Internet Relay Chat cũng như email.

- Download một file có tên WIN-BUGSFIX.EXE từ Internet và chạy file này. Không phải là chương trình sửa mà đó là một ứng dụng đánh cắp mật khẩu và các thông tin bí mật này sẽ được gửi đến các địa chỉ email của hacker.

Ai là người tạo ra virus ILOVEYOU?

Một số người cho rằng người tạo ra virus ILOVEYOU là Onel de Guzman của Philippin. Các cơ quan có thẩm quyền Philippin đã điều tra de Guzman về tội trộm cắp – thời gian đó Philippin chưa đạo luật chống tội phạm máy tính. Do thiếu chứng cứ nên các nhà chức trách Philippin đã hủy đơn chống lại de Guzman, người đã không xác nhận cũng như không từ chối trách nhiệm của mình với loại virus này. Theo một số ước tính, virus ILOVEYOU đã gây ra thiệt hại lên tới con số 10 tỉ USD.

Code Red và Code Red II (2001)

Code Red và Code Red II là một dạng sâu máy tính lây nhiễm trên hệ thống máy chủ mạng, bắt đầu từ ngày 13/7/2001. Đây là loại virus cực kỳ độc hại bởi đích ngắm của chúng là các máy tính chạy phần mềm máy chủ Web Internet Information Server (IIS). Cả hai virus này đều khai thác lỗ hổng trong hệ điều hành Windows 2000 và Windows NT. Lỗ hổng này bị gây ra bởi một lỗi tràn bộ đệm, có nghĩa khi một máy tính chạy trên các hệ điều hành này nó sẽ nhận được nhiều thông tin hơn bộ đệm mà nó có thể quản lý, và do đó sẽ bị ghi đè lên bộ nhớ liền kề. Điều khôi hài là Microsoft đã ban hành miếng vá lỗ hổng này từ giữa tháng 6 trước đó.

Code Red còn có tên là Bady, được thiết kế với mục đích phá huỷ ở mức lớn nhất có thể. Khi đã lây nhiễm vào máy tính, website lưu trữ trên máy chủ bị ảnh hưởng sẽ hiển thị thông điệp: ""HELLO! Welcome to http://www.worm.com! Hacked By Chinese!". Sau đó, virus sẽ tìm kiếm các máy chủ bị lỗi và tiếp tục lây nhiễm. 20 ngày tiếp theo đó, virus sẽ kích hoạt các cuộc tấn công từ chối dịch vụ (DoS) vào những địa chỉ IP nhất định, bao gồm cả máy chủ của Nhà Trắng. Chỉ chưa đến một tuần, virus đã lây nhiễm vào khoảng 400.000 máy chủ trên toàn thế giới. Ước tính có tới 1 triệu máy tính bị virus này tấn công.

Máy tính khi đã bị tiêm nhiễm worm Code Red II sẽ không tuân theo lệnh của chủ nhân của nó. Đó là vì worm đã tạo một backdoor bên trong hệ điều hành của máy tính, backdoor này sẽ cho phép người dùng từ xa có thể truy cập và điều khiển máy tính.

Trong thuật ngữ tin học, đây là một hành động thỏa hiệp mức hệ thống, và nó là một tin xấu cho những chủ sở hữu máy tính. Người đứng phía sau virus có thể truy cập các thông tin từ máy tính của nạn nhân hoặc thậm chí có thể sử dụng máy tính bị tiêm nhiễm để tiến hành các hành vi phạm tội. Điều này có nghĩa nạn nhân không chỉ phải xử lý với máy tính bị tiêm nhiễm mà có thể còn bị nghi ngờ về những vấn đề mà họ thực sự không làm.

Các máy tính Windows NT cũng có lỗ hổng với Code Red, tuy nhiên sự ảnh hưởng của virus trên các máy tính này không cực độ. Các máy chủ web chạy Windows NT có thể đổ vỡ nhiều hơn mức bình thường, tuy nhiên đó cũng là vì bản thân không được thiết kế tốt của nó. So với những điều tồi tệ được trải nghiệm bởi người dùng Windows 2000, thì điều đó không ăn nhằm gì.

Sau đó một thời gian, Microsoft đã phát hành các bản vá dành cho lỗ hổng bảo mật trong Windows 2000 và Windows NT. Khi được vá, worm gốc sẽ không thể tiêm nhiễm các máy tính Windows 2000; mặc dù vậy, bản vá sẽ không thể diệt các virus này ra khỏi máy tính đã bị tiêm nhiễm – các nạn nhân phải tự thực hiện công việc đó.

Nimda (2001)

Một virus khác xuất hiện trên Internet vào năm 2001 là worm Nimda. Nimda được phát tán vào ngày 18/09/2001 và lây lan rất nhanh trên Internet, trở thành virus máy tính có tốc độ lây lan nhanh nhất thời điểm đó. Trong thực tế, theo TruSecure CTO Peter Tippett, nó chỉ mất 22 phút có thể vươn lên top danh sách các tấn công được báo cáo (nguồn Anthes).

Mục tiêu chính của Nimda là các máy chủ Internet. Tuy nó cũng có thể tiêm nhiễm vào các máy tính gia đình, nhưng mục đích thực của nó là làm cho lưu lượng Internet bị chật cứng. Nó có thể di chuyển trên Internet bằng nhiều phương pháp, gồm có cả email. Điều này đã giúp việc lây lan virus giữa các máy chủ trong khoảng thời gian đạt kỷ lục.

Worm Nimda đã tạo một backdoor vào hệ điều hành của nạn nhân. Nó cho phép người ẩn phía sau tấn công có cùng mức truy cập giống như bất cứ tài khoản nào đăng nhập vào máy tính tại thời điểm đó. Nó theo cách khác, nếu một người dùng có đặc quyền hạn chế đã kích hoạt worm trên máy tính thì kẻ tấn công cũng chỉ có mức truy cập hạn chế với các hoạt động của máy tính. Tuy nhiên, nếu nạn nhân là một quản trị viên của máy tính, khi đó kẻ tấn công sẽ có được quyền kiểm soát toàn bộ. Sự trải rộng của virus Nimda đã làm cho một số hệ thống mạng đổ vỡ vì ngày càng có nhiều tài nguyên hệ thống trở thành mồi ngon cho worm. Trong thực tế, worm Nimda đã trở thành một tấn công DoS.

Klez (2001)

Thiệt hại ước tính: 20 triệu USD

Virus Klez đã đánh dấu một hướng đi mới đối với các loại virus máy tính. Nó xuất hiện trước công chúng vào cuối năm 2001, và các biến thể của virus này đã lây lan trên Internet trong nhiều tháng. Về cơ bản worm Klez tiêm nhiễm vào máy tính nạn nhân thông qua email, tự nhân bản và sau đó tự gửi đến người khác trong sổ địa chỉ của nạn nhân. Một số biến thể của virus Klez đã mang các chương trình có hại, các chương trình này có thể làm cho máy tính của nạn nhân không thể hoạt động được. Phụ thuộc vào phiên bản, virus Klez có thể hành động giống như một virus máy tính, worm hay Trojan horse. Nó thậm chí còn có thể vô hiệu hóa phần mềm quét virus và giả làm một công cụ gỡ bỏ virus [nguồn: Symantec].

Ngay sau khi xuất hiện trên Internet, các hacker đã thay đổi virus Klez để sức công phá của nó hiệu quả hơn nữa. Giống như các virus khác, nó có thể lùng sục trong sổ địa chỉ của nạn nhân và tự gửi đến các địa chỉ email có trong danh sách đó. Tuy nhiên nó cũng có thể lấy một tên khác từ danh sách liên lạc và đặt địa chỉ đó vào trường "From" trong máy khách email. Cách thức được gọi là giả mạo – spoofing – email xuất hiện cứ như thể đến từ một nguồn nhưng thực tế nó lại được gửi đi từ đâu đó.

Việc giả mạo địa chỉ email đã đạt được một số mục tiêu. Thứ nhất, nó không cho người nhận email có cơ hội khóa ai đó trong trường "From", vì các email thực sự đang được gửi đến từ một ai đó. Worm Klez đã lập trình để spam mọi người bằng nhiều email có thể làm tắc nghẽn hòm thư của ai đó trong thời gian ngắn, vì người nhận sẽ không thể biết nguồn thực sự của vấn đề là gì. Thêm vào đó, người nhận email có thể nhận ra tên trong trường "From" và vì vậy càng dễ mở nó.

SQL Slammer/Sapphire (2003)

Thiệt hại ước tính: 1 tỷ USD

SQL Slammer còn được biết đến với tên la Sapphire, được kích hoạt vào ngày 25/1/2003, đã lây lan rộng khắp trên Internet. Bởi SQL Slammer được kích hoạt vào thứ bảy (ngày nghỉ) nên thiệt hại ước tính (về tiền) không cao. Tuy nhiên, virus cũng đã "hạ gục" 500.000 máy chủ trên toàn thế giới, và là nhân tố gây nên "cơn bão" dữ liệu ồ ạt, khiến toàn bộ mạng Internet của Hàn Quốc bị sập trong 12 tiếng. Dịch vụ ATM của Bank of America đã bị sập, dịch vụ 911 tại thành phố Seattle ngừng hoạt động, Continental Airlines đã hủy bỏ nhiều chuyến bay do có liên quan đến hệ thống thẻ điện tử và các lỗi check-in.

Theo một số ước tính, nó đã làm thiệt hại hơn 1 tỉ đô la trước khi những bản vá được tung ra và phần mềm antivirus khắc phục được vấn đề (nguồn Lemos). SQL Slammer có tác động rất xấu tới toàn bộ giao vận Internet toàn thế giới. Điều thú vị là loại virus này không tìm kiếm các máy PC đầu cuối mà chỉ hướng tới máy chủ. SQL Slammer là một gói dữ liệu đơn lẻ và tự gửi tới các địa chỉ IP. Nếu địa chỉ IP là một máy tính chạy bản SQL Server Desktop Engine (Microsoft) chưa được vá lỗi, thì chiếc máy chủ đó sẽ ngay lập tức bị nhiễm virus và trở thành công cụ tấn công các địa chỉ IP khác. Tiến trình tấn công của Slammer được minh chứng tài liệu rất kỹ. Chỉ một vài phút sau khi tiêm nhiễm máy chủ Internet đầu tiên, virus Slammer sẽ nhân đôi số lượng nạn nhân của nó sau vài giây một lần. Với phương thức lây nhiễm trên, Slammer có thể tấn công 75.000 máy tính chỉ trong... 10 phút, làm tắc nghẽn toàn bộ mạng Internet, khiến các router phải ngừng hoạt động.

Virus Slammer đã cho mọi người một bài học giá trị rằng: Không bao giờ đủ để có thể chắc chắn bạn có bản vá và phần mềm antivirus tốt nhất. Các hacker luôn tìm ra cách để khai thác bất cứ điểm yếu nào, đặc biệt nếu lỗ hổng này không được biết đến rộng rãi. Việc thử và đánh bại virus trước khi chúng tiêm nhiễm vào bạn là một vấn đề quan trọng, tuy nhiên bên cạnh đó chúng ta cần phải chuẩn bị trước một kế hoạch dự phòng cho kịch bản tồi tệ nhất có thể xảy ra để có thể khôi phục được trở về tình trạng trước đó.

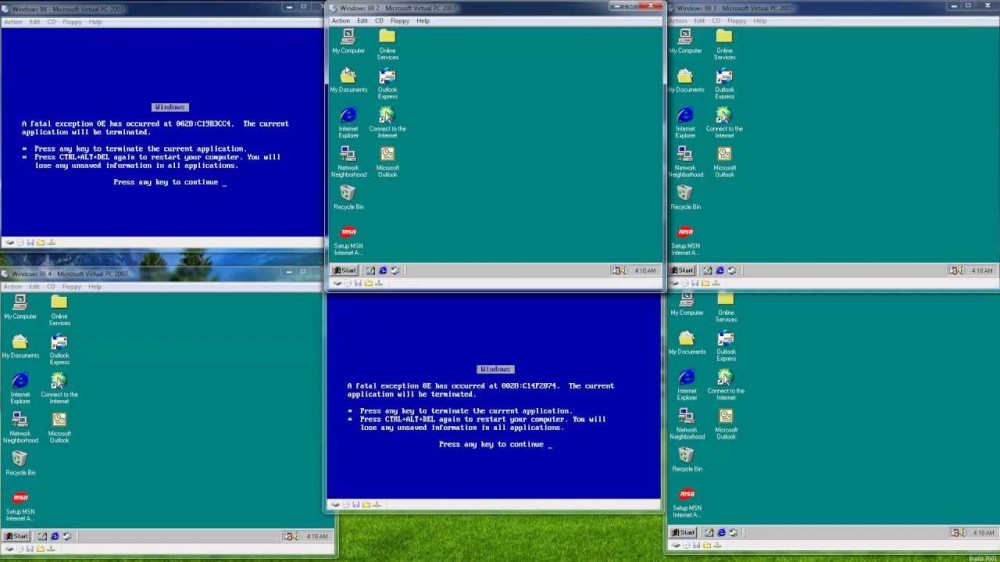

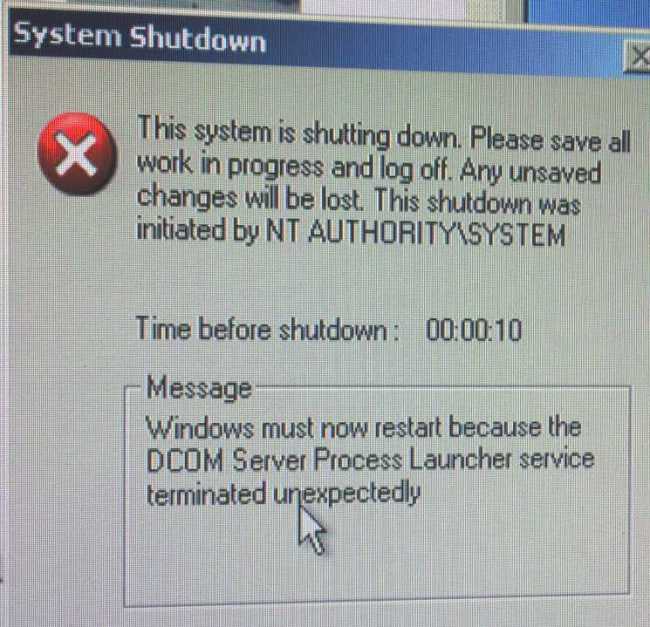

Blaster (2003)

Thiệt hại ước tính: 2-10 tỷ USD, hàng trăm nghìn máy tính bị lây nhiễm.

Virus Blaster là một phần mềm độc hại phức tạp, không lây lan thông qua email mà thông qua một lỗ hổng có trên hai hệ điều hành Windows 2000 và Windows XP. Virus này được phát hiện vào ngày 11/8/2003 và đã nhanh chóng lây nhiễm trên quy mô toàn cầu chỉ trong... 2 ngày. Khi máy tính bị dính Blaster, nó hiển thị một hộp thông báo rằng hệ thống sẽ bị tắt trong vài phút. Blaster được lập trình để phát động tấn công DDoS đến một máy chủ được vận hành bởi Microsoft vào tháng 4 năm 2003, nhưng ngay sau đó đã bị ngăn lại. Một thông điệp ẩn được tạo trong code để gửi đến Bill Gate - người sáng lập của Microsoft, có nội dung "Bill Gates, tại sao ngài có thể để điều này xảy ra? Hãy dừng việc kiếm tiền và sửa chữa phần mềm của mình đi".

Blaster còn chứa đoạn mã kích hoạt tấn công DoS vào website windowsupdate.com của Microsoft vào ngày 15/4.

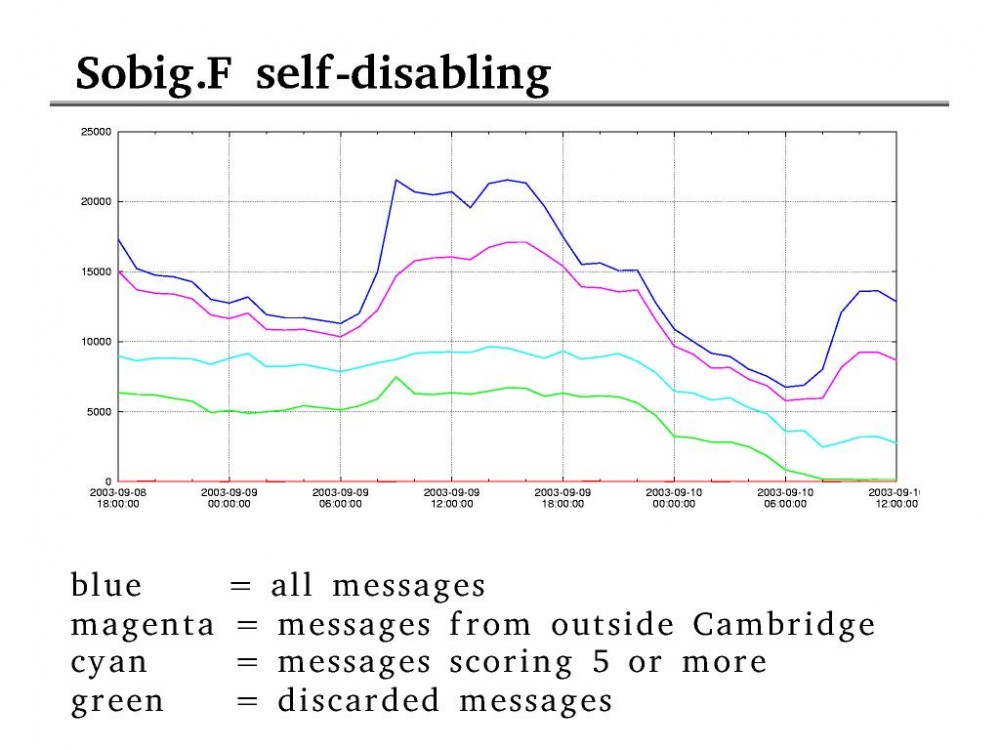

Sobig F (2003)

Thiệt hại ước tính: 5-10 tỷ USD; hơn 1 triệu máy tính bị lây nhiễm.

Sobig xuất hiện ngay sau "cơn bão" Blaster", biến tháng 8/2003 trở thành tháng "tồi tệ" nhất cho người dùng máy tính doanh nghiệp và gia đình. Phiên bản nguy hiểm nhất của virus này là Sobig.F, phát tán rộng rãi vào ngày 19/8/2003 và đã lập kỷ lục mới (sau đó bị MyDoom qua mặt) là tạo ra hơn 1 triệu bản copy của sâu chỉ trong 24 giờ đầu tiên.

Virus lây nhiễm vào máy tính thông qua tệp tin đính kèm e-mail, chẳng hạn như: application.pif, thank_you.pif... Khi được kích hoạt, sâu này sẽ tự gửi bản sao của nó tới tất cả địa chỉ liên lạc trong danh sách liên lạc của nạn nhân.

Ngày 10/9/2003, Sobig đã tự "phân huỷ" và không còn là mối đe doạ nữa. Microsoft đã treo giải thưởng 250.000USD cho những ai cung cấp thông tin về tác giả sâu Sobig, thế nhưng cho tới nay, vẫn chưa có ai làm được điều này.

Bagle (2004)

Thiệt hại ước tính: Hàng chục triệu USD

Bagle là một điển hình cho loại sâu máy tính có cơ chế hoạt động tinh vi, xuất hiện vào ngày 18/1/2004. Mã độc hại của sâu lây nhiễm vào hệ thống thông qua e-mail, và sau đó sẽ tìm kiếm địa chỉ e-mail trên ổ cứng máy tính để phát tán.

Sự nguy hiểm của Balge (và 60-100 biến thể sâu) là ở chỗ khi lây nhiễm vào máy tính, sâu sẽ mở một cổng sau (backdoor) tại cổng TCP để tin tặc điều khiển từ xa (truy cập, đánh cắp dữ liệu...).

Phiên bản Bagle.B được thiết kế để ngừng toàn bộ sự hoạt động của Bagle sau ngày 28/1/2004; tuy nhiên cho tới tận ngày nay, các biến thể rời rạc của virus này vẫn còn phát tán trên mạng.

MyDoom (2004)

Thiệt hại ước tính: Làm cho mạng Internet toàn cầu chậm mất 10%; tăng thời gian tải xuống (load) trang web lên 50%. MyDoom và các biến thể của nó đã gây ra thiệt hại ước tính 38,5 tỷ USD trên toàn thế giới.

Đây là một trong những worm email lây lan nhanh nhất. Chỉ mất vài giờ (26/1/2004), "làn sóng" MyDoom đã có mặt trên toàn thế giới bằng phương thức phát tán truyền thống: qua e-mail.

Worm này hoạt động theo nguyên tắc tương tự như ILOVEYOU: lây nhiễm qua email với các chủ đề gây hiểu lầm như “Mail Delivery System” - bao gồm một file đính kèm, khi được mở, nó sẽ gửi chính nó đến các địa chỉ được tìm thấy trong các file cục bộ. Trong khi các worm trước đó nhắm vào một số lượng giới hạn các địa chỉ liên lạc, nhưng MyDoom thì không.

Nó đã cố gắng không nhắm mục tiêu địa chỉ của các cơ quan chính phủ và các công ty bảo mật. MyDoom có thể dừng một thiết bị chạy các bản cập nhật cho phần mềm bảo mật. Phần quan trọng nhất của virus này là khả năng mở lỗ hổng backdoor trong hệ thống để hacker khai thác.

Virus MyDoom đã truyền cảm hứng cho các chính trị gia như U.S. Senator Chuck Schumer lập ra trung tâm ứng cứu virus quốc gia (National Virus Response Center).

Virus MyDoom gốc – có vài biến thể - được lập trình hoạt động trước khi lây nhiễm, với 2 điều kiện. Điều kiện đầu tiên làm cho virus bắt đầu tấn công DoS vào 1/2/2004. Điều kiện thứ hai đã lệnh cho virus ngừng việc tự phát tán vào 12/2/2004. Mặc dù vậy sau khi virus ngừng phát tán, các backdoor được tạo trong quá trình tiêm nhiễm ban đầu vẫn được giữ ở trạng thái tích cực.

Cuối năm đó, một sự bùng phát thứ hai của virus MyDoom đã làm cho một số công ty tìm kiếm lo lắng. Giống như các virus khác, MyDoom cũng tìm kiếm các địa chỉ email trong máy tính nạn nhân như một phần trong quá trình nhân bản. Tuy nhiên thêm vào đó nó còn gửi đi một yêu cầu tìm kiếm đến một cỗ máy tìm kiếm nào đó và sử dụng các địa chỉ email đã tìm thấy trong kết quả tìm kiếm. Rốt cuộc, các cỗ máy tìm kiếm giống như Google đã nhận được hàng triệu yêu cầu tìm kiếm từ các máy tính bị lỗi. Các tấn công này đã làm chậm tốc độ của các dịch vụ tìm kiếm, thậm chí một số còn bị sập.

MyDoom lây lan qua email và các mạng ngang hàng. Theo công ty bảo mật MessageLabs, cứ một trong số 12 email có mang một virus tại thời điểm đó. Giống như virus Klez, MyDoom có thể giả mạo email để trở nên khó phát hiện và lần ra nguồn của sự lây lan.

Sasser (2004) và Netsky

Thiệt hại ước tính: Hàng triệu USD

Đôi khi các lập trình viên virus máy tính có thể không bị phát hiện. Tuy nhiên một lúc nào đó, các nhà chức trách có thể sẽ tìm ra cách để lần ngược trở lại gốc rễ của nó. Chẳng hạn như trường hợp virus Sasser và Netsky. Một chàng trai 17 tuổi người Đức có tên Sven Jaschan đã tạo hai chương trình và phóng thích chúng vào Internet.

Tuy hai worm này làm việc khác nhau nhưng sự tương đồng trong mã đã làm cho các chuyên gia bảo mật tin tưởng rằng cả hai đều được viết bởi cùng một tác giả.

Sâu Sasser đã tấn công các máy tính qua lỗ hổng trong hệ điều hành Windows của Microsoft. Không giống như các sâu khác, nó không lây lan qua email mà thay vào đó, khi tiêm nhiễm một máy tính nào đó, nó sẽ tìm kiếm các hệ thống có lỗ hổng khác. Sau đó sẽ liên hệ với các hệ thống đó và hướng dẫn chúng download virus. Virus sẽ quét các địa chỉ IP ngẫu nhiên để tìm ra các nạn nhân tiềm tàng. Virus cũng có thể thay đổi hệ điều hành của nạn nhân theo cách làm khó việc shut down máy tính mà không cần cắt điện nguồn của hệ thống.

Netsky lưu động qua các email và các mạng Windows. Nó giả mạo các địa chỉ email và nhân giống qua một đính kèm 22,016-byte. Khi phổ biến, nó có thể tạo tấn công DoS và làm sụp đổ các hệ thống. Tại thời điểm đó, các chuyên gia bảo mật tại Sophos đã tin tưởng rằng Netsky và biến thể của nó đã chiếm 25% tất cả số virus máy tính trên Internet.

Sven Jaschan không bị ngồi tù tuy nhiên phải nhận hình phạt 1 năm 9 tháng quản thúc. Lý do là vì Sven Jaschan vẫn chưa đủ 18 tuổi ở thời điểm phạm tội.

Leap-A/Oompa-A (2006)

Có lẽ bạn đã thấy một quảng cáo trong chiến dịch quảng bá sản phẩm máy tính Mac cua Apple, nơi Justin "I'm a Mac" Long an ủi John "I'm a PC" Hodgman. Hodgman bước xuống với một virus và chỉ ra rằng có đến hơn 100.000 virus khác có thể tấn công một máy tính. Còn Long nói rằng các virus này chỉ nhắm tới các máy PC chứ không phải Mac.

Với hầu hết thì đó là sự thực. Các máy tính Mac được bảo vệ khá tốt trước các tấn công virus với một khái niệm security through obscurity (bảo mật qua sự tăm tối). Apple đã có danh tiếng về việc giữ một hệ thống khép kín giữa hệ điều hành và phần cứng – Apple đã tạo ra cả phần cứng và phần mềm. Điều này làm cho những kẻ bên ngoài trở nên không biết gì mấy về hệ điều hành của họ. Mac vẫn đứng thứ hai sau các máy tính cá nhân trong phân khúc thị trường máy tính gia đình. Do đó hacker ít viết các virus cho Mac vì sự ảnh hưởng của virus này đến các nạn nhân của nó sẽ ít hơn so với như trường hợp thực hiện trên các máy tính PC.

Tuy nhiên điều đó có nghĩa là không có hacker với Mac. Năm 2006, Leap-A virus, một virus được biết đến như Oompa-A, đã xuất hiện trước công chúng. Nó sử dụng chương trình IM của iChat để lây lan qua các máy tính Mac có lỗ hổng. Sau khi tiêm nhiễm, virus này sẽ tìm kiếm thông qua danh bạ của iChat và gửi thư đến mọi người có trong danh sách. Nội dung thư sẽ bao gồm một file bị lỗi, file này có thể là một ảnh JPEG vô tội.

Virus Leap-A không gây hại nhiều cho các máy tính, tuy nhiên nó cho thấy rằng các máy tính Mac vẫn có thể trở thành món mồi đối với phần mềm mã độc. Khi các máy tính Mac trở nên phổ biến hơn, chắc chắn chúng ta sẽ thấy có nhiều hacker tạo các virus khác có thể gây hại cho các file trên máy tính hoặc lưu lượng mạng.

Virus Storm (2006)

Storm xuất hiện vào cuối năm 2006 khi các chuyên gia bảo mật máy tính nhận ra worm này. Tên của virus xuất phát từ thủ đoạn giúp virus lây lan. Đầu năm 2007, người ta bỗng thấy hàng loạt email về số nạn nhân trong các trận bão (storm) ở châu Âu và có một đường link tới bài viết. Thời điểm ấy, bão đang là chuyện thời sự (có 230 người chết sau trận bão ở Châu Âu) và rất nhiều người không hề nghi ngờ khi click vào trang web đó, đồng nghĩa với việc download virus về máy.

Các công ty Antivirus lại gọi sâu này với các tên khác. Ví dụ như, Symantec gọi nó là Peacomm, trong khi đó McAfee lại gọi nó là Nuwar. Các tên gọi này nghe có vẻ phức tạp, tuy nhiên đã có virus 2001 mang tên W32.Storm.Worm. Virus 2001 và worm 2006 là các chương trình hoàn toàn khác nhau.

Về bản chất, Storm là một chương trình Trojan horse. Payload của nó là một chương trình khác, mặc dù vậy không phải lúc nào cũng là một. Một số phiên bản của Storm có thể biến các máy tính thành các thây ma. Khi các máy tính bị tiêm nhiễm, chúng sẽ xuất hiện các lỗ hổng để có thể kiểm soát từ xa bởi một ai đó đằng sau tấn công. Một số hacker đã sử dụng Storm Worm để tạo nên botnet và sử dụng nó để gửi các email spam trong Internet.

Nhiều phiên bản của Storm xúi giục nạn nhân download ứng dụng qua các liên kết giả mạo như những tin tức hoặc đoạn video. Người đứng sau các tấn công sẽ thay đổi chủ đề của thư thành một sự kiện hiện hành nào đó. Cho ví dụ, trước sự kiện Olympics 2008 được tổ chức tại Bắc Kinh, một phiên bản mới của worm đã xuất hiện trong các email với chủ đề như "a new deadly catastrophe in China" hoặc "China's most deadly earthquake". Email này khẳng định liên kết với các đoạn video và câu chuyện có liên quan đến đủ đề đó, tuy nhiên khi kích vào liên kết đó, nó sẽ thực hiện việc download worm vào máy tính nạn nhân (nguồn McAfee).

Một số hãng tin tức và blog đặt tên cho Storm là một trong những tấn công virus nguy hiểm nhất trong nhiều năm gần đây. Tháng 7 năm 2007, công ty bảo mật Postini đã khẳng định rằng họ đã phát hiện hơn 200 triệu email mang các liên kết đến Storm trong một tấn công với thời gian 7 ngày (nguồn Gaudin). Tuy nhiên may nắm không phải mọi email đều dẫn ai đó download worm.

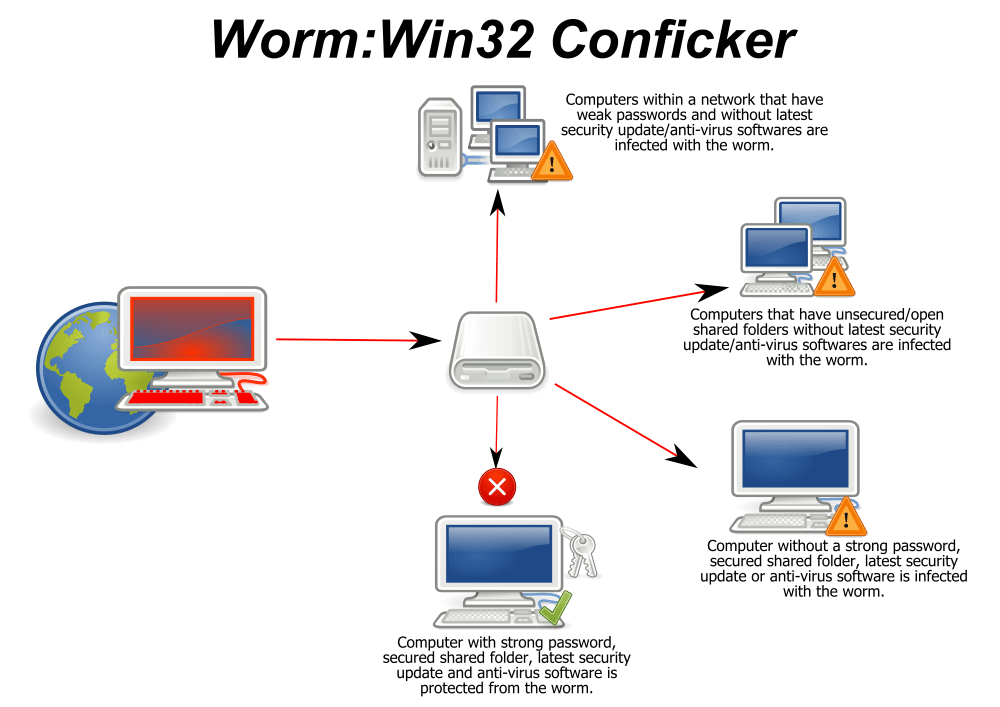

Conficker (2008)

Mục tiêu mà Conficker hướng đến đó là hệ điều hành Microsoft xuất hiện vào năm 2008. Rất khó để có thể phát hiện được loại virus này. Conficker có thể lây lan qua email, ổ USB, ổ đĩa cứng ngoài hoặc thậm chí là điện thoại thông minh (smartphone).

Một khi đã bị nhiễm, Conficker sẽ liên kết máy tính của bạn vào một Botnet. Botnet là các mạng máy tính được tạo lập từ các máy tính mà hacker có thể điều khiển từ xa đẻ thu thập các thông tin tài chính quan trọng hoặc để tấn công DoS (tấn công từ chối dịch vụ).

Các máy tính trong mạng Botnet là máy đã bị nhiễm các loại malware và bị hacker điều khiển. Một mạng Botnet có thể có tới hàng trăm ngàn, thậm chí là hàng triệu máy tính.

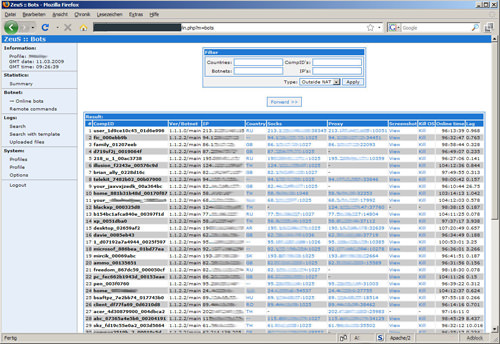

Zeus (2009)

Thiệt hại ước tính: Hàng tỷ USD (cho cả các biến thể của nó)

Zeus là một con Trojan được tạo ra để điều khiển những máy tính Windows bị lây nhiễm, thực hiện nhiều nhiệm vụ phạm tội khác nhau. Nó nhắm đến các hoạt động thường được thực hiện trên trình duyệt, ghi lại các phím bàn phím, thu thập thông tin được điền vào các biểu mẫu trên trình duyệt. Phần lớn máy tính đã bị nhiễm Zeus do tải về hoặc bị lừa đảo.

Zeus được xác định lần đầu tiên vào tháng 7 năm 2007 khi nó được sử dụng để lấy cắp thông tin từ Bộ Giao thông Vận tải Hoa Kỳ, nó trở nên phổ biến hơn vào tháng 3 năm 2009, và bị phát hiện khi đang thu thập hàng ngàn tài khoản FTP và máy tính từ những tập toàn đa quốc gia, ngân hàng lớn như Amazon, Oracle, Bank of America, Cisco,...

Trình điều khiển botnet (mạng máy tính được tạo từ những máy tính mà hacker có thể điều khiển từ xa, những máy tính trong mạng này đã bị nhiễm mã độc, và số lượng có thể lên đến hàng triệu máy tính) của Zeus sử dụng những con virus này để ăn cắp thông tin đăng nhập mạng xã hội, email và tài khoản ngân hàng.

Chỉ riêng ở Mỹ, người ta ước tính rằng hơn một triệu máy tính đã bị nhiễm Zeus, chiếm 25% tổng số máy tính toàn nước Mỹ lúc bấy giờ. Hoạt động tổng thể của nó khá phức tạp, thúc đẩy nhiều người từ khắp nơi trên thế giới để thực hiện hành động phục vụ cho việc buôn lậu và chuyển tiền cho kẻ cầm đầu ở Đông Âu. Khoảng 70 triệu USD đã bị đánh cắp, 100 người đã bị bắt vì liên quan đến những hoạt động này. Cuối năm 2010, người tạo ra Zeus đã tuyên bố giải nghệ, nhưng nhiều chuyên gia không tin rằng đây là sự thật.

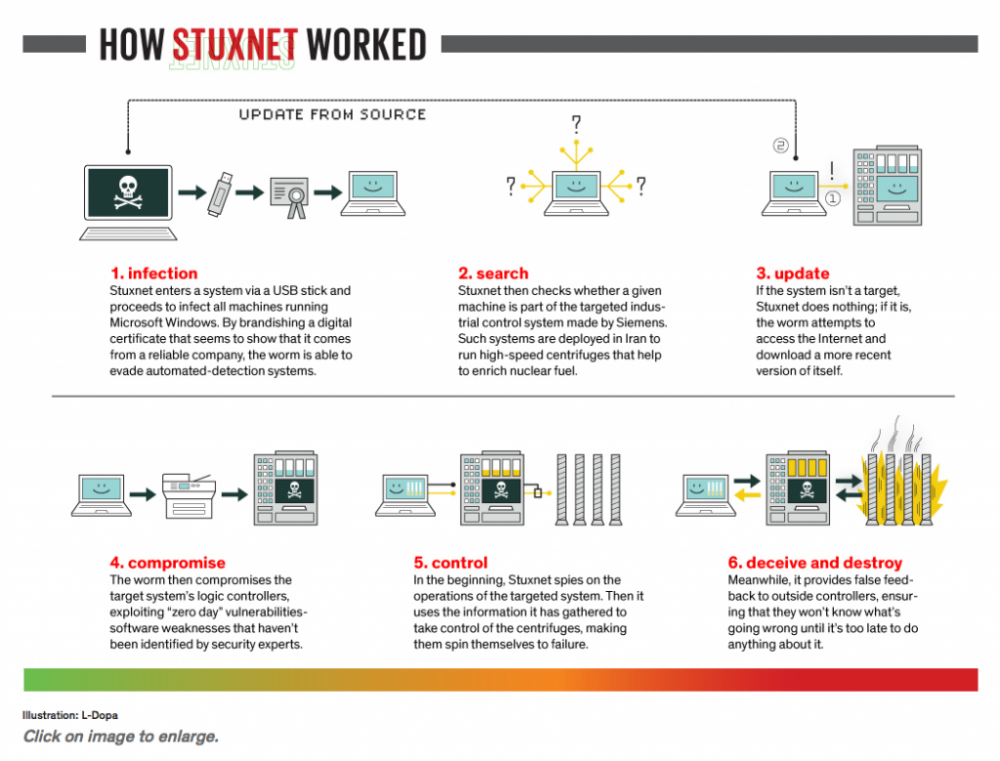

Siêu virus Stuxnet (2010)

Không giống như các sâu virus khác, Stuxnet được tạo ra không phải đi thu thập thông tin thẻ tín dụng, mật khẩu tài khoản, hoặc bất kỳ một hành động tương tự nào khác. Stuxnet là một vũ khí kỹ thuật số (cyberweapon) được thiết kế để phá hủy nhà máy điện hạt nhân của Iran và làm chậm hoặc phá hủy bất kỳ một loại vũ khí hạt nhân nào đang được phát triển.

Iran đã phát hiện ra sâu virus Stuxnet trong hệ thống điều khiển nhà máy hạt nhân của họ vào năm 2010, nhưng họ tin rằng nó đã "hiện diện" trước đó 1 năm mà không hề bị ai phát hiện ra.

Stuxnet hoạt động dần dần và tăng tốc độ quay của máy ly tâm hạt nhân, từ từ phá hủy chúng trong quá trình phản hồi lại thông tin đến trung tâm điều khiển và thông báo mọi thứ hoạt động bình thường.

Nó gây thiệt hại lớn cho Iran khi phá hủy khoảng 1/5 số máy ly tâm tại cơ sở hạt nhân Natanz, khiến các máy ly tâm này trở nên vô dụng. Người ta ước tính chi phí để tạo ra virus Stuxnet khoảng 5-10 triệu USD nhưng không có con số thống kê cụ thể nào về mức thiệt hại nó tạo ra ngoại trừ hai chữ "nặng nề".

Flashback (2011)

Mặc dù không gây hại như các phần mềm khác trong danh sách này, Flashback là một trong số ít những virus có tiếng tăm trên máy Mac. Nó được phát hiện lần đầu tiên vào năm 2011 bởi công ty chống virus Intego, khi đang cài đặt giả mạo dưới dạng Flash. Trong vỏ bọc mới này, người dùng chỉ cần bật Java, nó sẽ lan truyền bằng cách sử dụng những trang web chứa mã JavaScript độc hại. Sau khi cài đặt, máy Mac sẽ trở thành một phần trong botnet cùng với những máy Mac bị lây nhiễm khác.

CryptoLocker (2013)

CryptoLocker là một dạng của ransomware, nhắm mục tiêu và những máy tính đang chạy hệ điều hành Windows. Nó sử dụng vài phương pháp để để lây lan, chẳng hạn như email, một khi máy tính bị lây nhiễm, nó sẽ mã hóa một số tập tin nhất định trên ổ cứng và những thiết bị lưu trữ được kết nối khác, với mã khóa bảo mật công khai RSA. Mặc dù, việc loại bỏ CryptoLocker khỏi máy tính khá đơn giản, nhưng file vẫn sẽ bị mã hóa. Cách duy nhất để mở khóa tập tin là phải trả một khoản tiền chuộc trong một khoảng thời gian nhất định. Nếu quá thời hạn hacker đưa ra thì tiền chuộc sẽ được tăng lên đáng kể hoặc khóa giải mã sẽ bị xóa. Khoản tiền chuộc được yêu cầu thường lên tới 400 USD tiền mặt hoặc Bitcoin.

Hoạt động của CryptoLocker cuối cùng đã dừng lại khi cơ quan thực thi pháp luật và các công ty an ninh đã kiểm soát được botnet của CryptoLocker và Zeus. Evgeniy Bogachev, người cầm đầu đường dây này đã bị buộc tội và các khóa giải mã được đưa đến cho những máy tính bị lây nhiễm. Từ dữ liệu thu thập được trong các cuộc tấn công, số máy tính lây nhiễm ước tính lên đến 500.000 và số tiền chuộc người dùng đã phải chi lên tới 3 triệu USD.

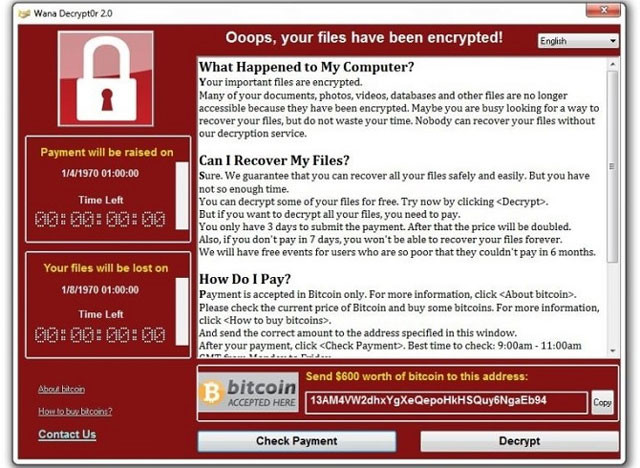

Virus WannaCry (2017)

Khi nhắc tới sự kiện công nghệ vào tháng 5/2017, bạn sẽ nhớ tới WannaCry, mặc dù chỉ kéo dài trong vài ngày, nhưng phần mềm này đã lan truyền từ 200 nghìn đến 300 nghìn máy tính trên toàn thế giới.

Nó sử dụng khai thác backdoor trong Microsoft Windows để mã hóa tất cả dữ liệu trên thiết bị và khóa các file để đòi tiền chuộc. Ransomware này có chi phí lên đến 600 USD (sử dụng Bitcoin) để giải mã thông tin, mặc dù thậm chí khi trả phí máy tính của bạn vẫn không được “cứu”. Tội phạm mạng đã nhận được khoản thanh toán trên 130,600 USD.

Khi bị nhiễm, màn hình của máy tính sẽ bị khóa, hiển thị cảnh báo màu đỏ và hai lần đếm ngược, lần đếm ngược đầu tiên sẽ tăng dần yêu cầu tiền chuộc và lần sau là cảnh báo file sẽ bị xóa vĩnh viễn. May mắn thay, Microsoft đã hành động nhanh chóng bằng cách phát hành bản cập nhật để chống lại mối đe dọa này. Một trong những nạn nhân lớn nhất là National Health Service (NHS) ở Anh và nhiều tổ chức y tế sử dụng các hệ điều hành cũ hơn bao gồm Windows XP.

Virus trên điện thoại

Không phải tất cả các virus đều quan tâm đến máy tính. Một số còn nhắm mục tiêu của chúng đến các thiết bị điện tử khác. Đây là một mẫu nhỏ trong số các virus điện thoại di động.

- CommWarrior đã tấn công các smartphone sử dụng hệ điều hành Symbian

- Virus Skulls cũng tấn công các điện thoại Symbian và đã hiển thị các màn hình đầu lâu thay vì trang chủ trên điện thoại của nạn nhân.

- RavMonE.exe là một Vista có thể tiêm nhiễm các thiết bị iPod MP3 (từ 12.9.2006 đến 18.10.2006).

- Tháng 3 năm 2008, Fox News đã báo cáo rằng một số thiết bị điện tử khi rời nhà máy đã có sẵn các virus được cài đặt trước, các virus này tấn công máy tính của người dùng khi bạn đồng bộ thiết bị với máy tính (nguồn Fox News).

Vài điều thú vị khác về virus máy tính

Một số hacker đã lập trình cho các virus có thể ngủ đông trên máy tính nạn nhân và chỉ tung ra các tấn công vào một ngày nào đó. Đây là một số loại virus nổi tiếng có thể kích hoạt ở một thời điểm định sẵn nào đó:

- Virus Jerusalem được kích hoạt vào thứ Sáu ngày 13 để phá hủy dữ liệu trên ổ cứng của máy tính nạn nhân.

- Virus Michelangelo được kích hoạt vào 6.3.1992 - Michelangelo sinh ngày 6.3.1475.

- Virus Chernobyl được kích hoạt vào ngày 26.4.1999 – kỷ niệm lần thứ 13 của thảm họa phóng xạ hạt nhân Chernobyl.

- Virus Nyxem phân phối tải trọng của bó vào ngày thứ ba hàng tháng, xóa các file trên máy tính nạn nhân.

Các virus máy tính có thể làm cho nạn nhân thấy thiếu sự trợ giúp, lỗ hổng và chán nản. Tiếp theo, chúng ta hãy đi xem xét một virus có tên gợi lên cả ba cảm nhận đó.

Các virus dị hình:

Không phải tất cả các virus đều làm hỏng các máy tính hoặc phá hủy các mạng. Một số chỉ làm cho các máy tính hoạt động theo một cách kỳ quặc. Một virus gần đây có tên Ping-Pong đã tạo ra một quả bóng nẩy, tuy nhiên nó không gây hại nghiêm trọng đến máy tính bị tiêm nhiễm. Đôi khi có một vài chương trình lạ có thể biến làm cho chủ sở hữu máy tính nghĩ máy tính của anh ta bị tiêm nhiễm, tuy nhiên chúng thực sự là các ứng dụng vô hại, không tự nhân bản. Khi nghi ngờ, cách tốt nhất là bạn nên để chương trình antivirus diệt ứng dụng đó.

Xem thêm:

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài