Hơn 25.000 thiết bị smart Wi-Fi router (bộ định tuyến Wi-Fi thông minh) mang nhãn hiệu nổi tiếng Linksys được cho là đang bị ảnh hưởng bởi một lỗ hổng bảo mật nghiêm trọng, qua đó tiết lộ thông tin cũng như cho phép các truy cập từ xa và không được xác thực tiếp cận được với một loạt dữ liệu nhạy cảm về các thiết bị được kết nối.

Vấn đề này nhìn chung rất giống với sự cố bảo mật phần mềm Linksys SMART WiFi đã từng xuất hiện từ năm 2014, được theo dõi với mã định danh CVE-2014-8244, cho phép "kẻ tấn công từ xa lấy cắp thông tin nhạy cảm hoặc sửa đổi dữ liệu thông qua các hoạt động JNAP trong yêu cầu JNAP/HTTP".

Tuy nhiên, theo báo cáo của đội ngũ các nhà nghiên cứu bảo mật tới từ tổ chức Bad Packet do chuyên gia pháp y máy tính Troy Mursch đứng đầu, thì mặc dù được cho là đã được vá thành công từ khoảng 5 năm trước, nhưng hệ quả mà CVE-2014-8244 để lại thì vẫn còn đó, và ảnh hưởng trực tiếp đến các thiết bị của Linksys như vừa nêu trên. Đáng trách hơn, phía Linksys cũng không hề đưa ra bất cứ khuyến nghị bảo mật cho người dùng hay bất kỳ động thái vá lỗi nào. Tệ hơn, nhóm bảo mật Linksys đã gắn thẻ cho bài báo cáo lỗ hổng của Troy Mursch là "Not applicable/Won’t fix" và đóng chủ đề.

Trở lại với báo cáo của Troy Mursch. Ông và các cộng sự đã phát hiện ra có đến 25.617 sản phẩm smart Wi-Fi router của Linksys chứa đựng lỗ hổng khiến chúng dễ bị tổn thương trước các vụ tấn công bảo mật, đồng thời có thể phơi bày hàng loạt thông tin nhạy cảm của các thiết bị được kết nối như:

- Địa chỉ MAC của mọi thiết bị đã từng kết nối với nó (bản ghi lịch sử đầy đủ của tất cả các thiết bị đã từng kết nối chứ không chỉ các thiết bị đang hoạt động).

- Tên thiết bị (chẳng hạn như “QUANTRIMANG-PC” hay “My MacBook Pro”).

- Hệ điều hành mà thiết bị đang sử dụng (chẳng hạn như Windows 7, Windows 10 hoặc Android...).

- Các thông số thiết lập mạng WAN, trạng thái tường lửa, các cài đặt cập nhật chương trình cơ sở và cài đặt DDNS.

- Siêu dữ liệu bổ sung được ghi lại như loại thiết bị, số model và mô tả chi tiết về thiết bị đó.

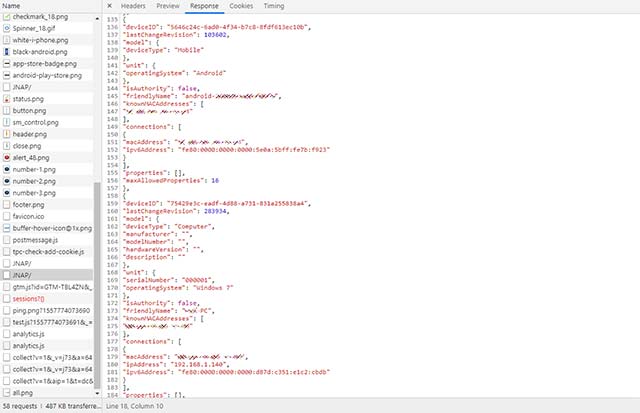

Nghiêm trọng hơn, những thông tin nhạy cảm bị rò rỉ có thể được truy cập dễ dàng bằng cách mở giao diện đăng nhập của bộ định tuyến Linksys Smart Wi-Fi có chứa lỗ hổng bảo mật này trong trình duyệt web, và sau đó chỉ cần nhấp vào các yêu cầu JNAP ở thanh bên trái.

Bên cạnh đó, Troy Mursch cũng đã tuyên bố trong báo cáo của mình rằng "lỗ hổng này có thể cho phép tiết lộ thông tin nhạy cảm mà không cần xác thực và có thể bị khai thác bởi một kẻ tấn công nghiệp dư, có ít kiến thức kỹ thuật".

Nhóm nghiên cứu đã tìm thấy các router smart Wi-Fi của Linksys dễ bị tổn thương đang được sử dụng ở 146 quốc gia, trên hệ thống mạng của 1.998 nhà cung cấp dịch vụ internet, với 11.834 trong số đó được phát hiện ở Hoa Kỳ, 4.942 ở Chile, 2.068 ở Singapore và 1.215 ở Canada.

Đối với các quốc gia còn lại, số lượng router smart Wi-Fi Linksys dễ bị tổn thương hiện có thể truy cập được từ internet không quá nhiều, đa phần ở mức dưới 500 thiết bị, bao gồm: 462 ở Hồng Kông, 440 ở Các Tiểu vương quốc Ả Rập Thống nhất, 280 ở Qatar, 255 Nga, 225 ở Nicaragua và 203 ở Hà Lan. 3.723 thiết bị khác nằm rải rác ở những quốc gia còn lại với số lượng không đáng kể.

Ngoài ra, nhóm của Troy Mursch cũng đã phát hiện ra hàng ngàn smart Wi-Fi router khác của Linksys đang sử dụng mật khẩu quản trị mặc định và hoàn toàn có thể dễ dàng bị những kẻ tấn công tiềm năng truy cập trái phép cũng như chiếm quyền sử dụng ngay lập tức.

Khi một tên tội phạm mạng có quyền kiểm soát một trong số các router này, chúng sẽ có thể thực hiện được những hành vi nguy hiểm như sau:

- Lấy cắp mật khẩu SSID và Wi-Fi dưới dạng văn bản gốc.

- Thay đổi cài đặt DNS nhằm sử dụng máy chủ DNS giả mạo để qua đó chiếm quyền điều khiển lưu lượng truy cập web.

- Mở các cổng trong tường lửa của router để nhắm mục tiêu trực tiếp đến các thiết bị nằm phía sau router đó (ví dụ: 3389/tcp for Windows RDP).

- Sử dụng UPnP để chuyển hướng lưu lượng đi đến thiết bị của kẻ tấn công.

- Tạo tài khoản OpenVPN (các model được hỗ trợ) để định tuyến lưu lượng độc hại thông qua các router bị chiếm đoạt.

- Vô hiệu hóa kết nối internet của router hoặc sửa đổi các chế độ cài đặt khác với mục đích phá hoại.

Tuy nhiên, ông Troy Mursch cũng cho biết mặc dù những động thái của đội ngũ bảo mật Linksys cho thấy rằng ở thời điểm hiện tại họ đang cố gắng né tránh trước yêu cầu khắc phục lỗ hổng bảo mật cực kỳ nguy hiểm trên các sản phẩm của mình, thế nhưng công ty "hiện đã bật tính năng cập nhật firmware tự động". Điều này có nghĩa là Linksys không sớm thì muộn cũng sẽ vá lỗ hổng này trong tương lai. Những thiết bị nằm trong danh sách có chứa lỗ hổng sẽ nhận được bản cập nhật bảo mật cũng như được đặt dưới các quy trình bảo vệ tự động. Sự im lặng của Linksys ở thời điểm hiện tại có lẽ là do công ty vẫn chưa thể tìm ra phương pháp ứng phó tối ưu nhất cho lỗ hổng này.

Như vậy, nếu bạn đang sở hữu bất kỳ thiết bị router smart Wi-Fi nào của Linksys, tốt hơn hết là hãy tạm ngừng sử dụng chúng trong một thời gian, ít nhất là cho đến khi phía Linksys đưa ra được bản vá cụ thể. Mặt khác, mọi cập nhật hiện tại đều không có tác dụng gì trong hợp này vì chúng không đi kèm với bản vá lỗ hổng.

Ngoài ra, việc "vô hiệu hóa truy cập web từ xa cũng sẽ không phải là phương án hay vì tất cả các router Wi-Fi của Linksys đều sẽ yêu cầu phải cấp quyền truy cập web từ xa thì ứng dụng Linksys đi kèm có thể hoạt động được".

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài