Các nhà nghiên cứu bảo mật mới đây đã phát hiện ra một vài lỗ hổng bảo mật mới trong giao thức WPA3-Personal, cho phép kẻ tấn công tiềm năng bẻ khóa mật khẩu mạng Wi-Fi, và từ đó chiếm quyền truy cập vào lưu lượng mạng mã hóa, đang được trao đổi qua lại giữa các thiết bị được kết nối.

Cụ thể hơn, theo thông cáo báo chí từ Wi-Fi Alliance, các thiết bị bị ảnh hưởng bởi những lỗ hổng bảo mật này trong chuẩn Wi-Fi WPA3 sẽ "cho phép thu thập thông tin kênh bên (side-channel) trên thiết bị chạy phần mềm tấn công, đồng thời cũng sẽ không thể thực thi các hoạt động mã hóa nhất định một cách chuẩn xác, hoặc dẫn đến việc sử dụng các yếu tố mã hóa không phù hợp”.

Về cơ bản, WPA3 sử dụng giao thức Wi-Fi Device Provisioning Protocol (DPP) thay vì mật khẩu được chia sẻ để đăng nhập thiết bị mới vào hệ thống mạng. Đây là một giao thức cho phép người dùng quét mã QR hoặc NFC để đăng nhập thiết bị vào mạng không dây, thay thế cho phương pháp sử dụng mật khẩu như truyền thống. Ngoài ra, không giống như WPA2, tất cả lưu lượng truy cập mạng trên WPA3 sẽ được mã hóa sau khi kết nối với một hệ thống mạng sử dụng WPA3 WiFi Security.

Giao thức WPA3-Personal sẽ thay thế Pre-shared Key (PSK) trong WPA2-Personal bằng xác thực đồng thời (Authentication of Equals - SAE) nhằm mang đến phương thức xác thực dựa trên mật khẩu mạnh mẽ hơn.

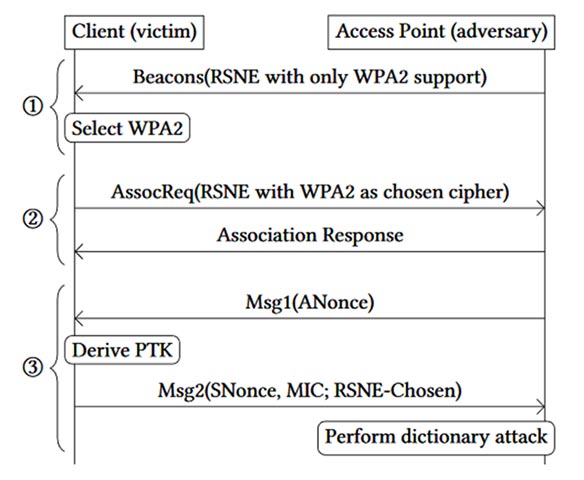

Mặc dù WPA3-Personal được thiết kế để thay thế cho WPA2 - một giao thức “già cỗi” đã 14 tuổi và hiện đang tỏ ra kém an toàn hơn, tuy nhiên phương thức xác thực Authentication of Equals (SAE) của giao thức mới (còn được gọi là Dragonfly) tuy ưu việt về mặt lý thuyết là thế, nhưng dường như lại đang bị “vấy bẩn” bởi một số lỗi cơ bản trong khâu thiết kế, khiến dữ liệu của người dùng bị lộ, và tất nhiên họ sẽ có nguy cơ cao trở thành “miếng mồi ngon” của kẻ gian. Theo các nhà nghiên cứu bảo mật, phương thức tối ưu nhất được kẻ tấn công lợi dụng để khai thác lỗ hổng này chính là sử dụng các cuộc tấn công phân vùng mật khẩu (password partitioning attack).

Các cuộc tấn công Dragonblood có thể được sử dụng để đánh cắp thông tin nhạy cảm

Theo nghiên cứu được 2 chuyên gia bảo mật Mathy Vanhoef (NYUAD) và Eyal Ronen (Đại học Tel Aviv & KU Leuven) nêu ra trong bài nghiên cứu của mình thì: “Về cơ bản, các cuộc tấn công Dragonblood cũng giống như những cuộc tấn công từ điển (dictionary attack), và cho phép kẻ gian khôi phục mật khẩu bằng cách lạm dụng rò rỉ side-channel dựa trên bộ đệm (cache-based side-channel leaks). Các cuộc tấn công side-channel thường nhắm vào phương thức mã hóa mật khẩu”.

Bên cạnh đó, các nhà nghiên cứu cũng đề cập đến sự cần thiết trong việc xây dựng một trang web dành riêng cho việc phân tích các cuộc tấn công lợi dụng lỗ hổng Dragonfly handshake trên WPA3, vốn có thể được lạm dụng để đánh cắp thông tin nhạy cảm được truyền đi qua mạng Wi-Fi như mã số thẻ tín dụng, mật khẩu, tin nhắn trò chuyện riêng tư, email,...

Theo giải thích được nêu trong bản tóm tắt của tài liệu nghiên cứu thì: "Các cuộc tấn công này có thể mang lại hiệu quả cao trong khi chi phí triển khai khá thấp, ví dụ như việc brute-force loại mật khẩu 8 ký tự thông thường chỉ tiêu tốn chưa đến 125 đô la đối với các trường hợp sử dụng Amazon EC2".

Do Dragonfly handshake được sử dụng bởi các mạng Wi-Fi yêu cầu tên người dùng và mật khẩu để kiểm soát truy cập, cho nên nó cũng có thể được sử dụng bởi giao thức EAP-pwd, khiến cho tất cả các cuộc tấn công Dragonblood được tìm thấy có tác động đến WPA3-Personal đều sẵn sàng để được sử dụng chống lại EAP-pwd.

"Hơn nữa, chúng tôi cũng đã phát hiện ra một số lỗi nghiêm trọng xuất hiện trong hầu hết các sản phẩm triển khai EAP-pwd. Điều này cho phép kẻ tấn công mạo danh bất kỳ người dùng nào và do đó truy cập mạng Wi-Fi mà không cần biết mật khẩu của người dùng đó. Mặc dù chúng tôi tin rằng EAP-pwd hiện được sử dụng không quá phổ biến, nhưng điều này về lý thuyết vẫn có thể gây ra rủi ro bảo mật nghiêm trọng cho nhiều người, và là minh chứng cho các rủi ro khi Dragonfly được triển khai không chính xác”, các nhà nghiên cứu chia sẻ.

Lỗ hổng KRACK WPA2 cũng đã được tìm thấy

Nhìn chung, các lỗ hổng được tìm thấy trong WPA3-Personal có 2 loại, đó là rò rỉ side-channel và tấn công hạ cấp (downgrade attack), và cả 2 đều có thể được những kẻ tấn công tiềm năng sử dụng để dò tìm mật khẩu của mạng Wi-Fi.

chuyên gia bảo mật Mathy Vanhoef và nhóm nghiên cứu của mình cũng đã phát hiện ra các cuộc tấn công KRACK (viết tắt của “short for key reinstallation attack”), gây ảnh hưởng trực tiếp đến giao thức WPA2. Vào thời điểm được tìm ra, KRACK đã gây ảnh hưởng đến "tất cả các mạng Wi-Fi hiện đại được bảo vệ".

Các nhà sản xuất thiết bị bắt đầu triển khai bản vá bảo mật

“Một quy trình mở hơn sẽ giúp ngăn chặn (hoặc làm rõ) khả năng của các cuộc tấn công downgrade chống lại WPA3-Transition mode. Tuy nhiên, mặc dù WPA3 vẫn còn chứa những sai sót nhất định, nhưng chúng tôi vẫn coi đó là một cải tiến vượt bậc so với WPA2”, các nhà nghiên cứu kết luận.

Theo báo cáo của Wi-Fi Alliance, tất cả các vấn đề nêu trên đều có thể được giảm thiểu hoặc ngăn chặn thông qua các bản cập nhật phần mềm mà không cần phải triển khai bất kỳ tác động nào liên quan đến chức năng của các thiết bị. Không có bằng chứng cho thấy những lỗ hổng này đã bị khai thác trên quy mô đại trà, và các nhà sản xuất có thiết bị bị ảnh hưởng cũng đã bắt đầu triển khai các bản vá để giải quyết vấn đề.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài