Lemon_Duck, chủng phần mềm độc hại nổi tiếng được thiết kế để thực thi các hoạt động đào tiền điện tử trái phép, mới đây đã nhận được một bản cập nhật lớn, mang đến cho chúng khả năng xâm nhập hiệu quả vào các máy tính Linux thông qua hình thức tấn công SSH brute-force, từ đó khai thác những hệ thống dễ bị tấn công SMBGhost và lây nhiễm trên các máy chủ chạy phiên bản Redis và Hadoop.

Lemon_Duck (được phát hiện cũng như xác nhận năm ngoái bởi hai tổ chức bảo mật quốc Trend Micro và SentinelOne) là chủng mã độc khai thác tiền ảo chuyên nhắm mục tiêu đến các hệ thống mạng doanh nghiệp, giành quyền truy cập dịch vụ MS SQL thông qua tấn công brute-force hoặc giao thức SMB sử dụng EternalBlue.

Sau khi lây nhiễm thành công vào một thiết bị, mã độc này sẽ âm thầm cài đặt công cụ khai thác CPU XMRig Monero (XMR) và sử dụng tài nguyên của hệ thống bị xâm phạm làm công cụ khai thác tiền điện tử trái phép cho những kẻ đứng sau điều hành mã độc mà chủ sở hữu hệ thống đó không hề hay biết.

Nhắm mục tiêu đến Linux và ứng dụng đám mây

Để tìm kiếm các thiết bị Linux mà nó có thể lây nhiễm như một phần của các cuộc tấn công SSH brute-force, Lemon_Duck sử dụng mô-đun quét cổng để dò tìm những hệ thống Linux được kết nối Internet đang hoạt động trên cổng TCP 22 và được sử dụng cho quy trình đăng nhập SSH từ xa (SSH Remote Login).

“Khi tìm thấy mục tiêu, mã độc sẽ khởi động một cuộc tấn SSH brute-force vào những máy này, với tên người dùng gốc và danh sách mật khẩu được mã hóa cứng. Nếu cuộc tấn công diễn ra suôn sẻ, shellcode độc hại sẽ được download và thực thi ngay sau đó”, nhà nghiên cứu bảo mật Rajesh Nataraj của Sophos cho biết trong một báo cáo được công bố hồi đầu tuần.

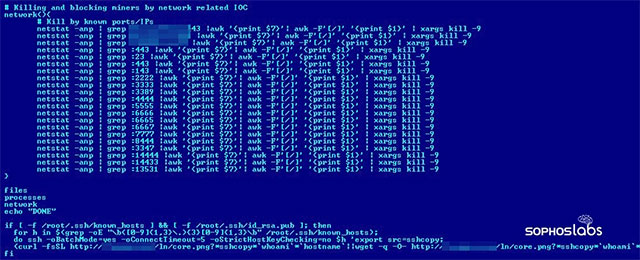

Ở giai đoạn tiếp theo, Lemon_Duck sẽ tìm kiếm nhiều thiết bị Linux hơn để lây lan payload độc hại bằng cách thu thập thông tin xác thực SSH từ tệp /.ssh/known_hosts. Đáng chú ý, các công cụ khai thác tiền mã hóa khác (nếu có) trên hệ thống bị xâm phạm cũng sẽ bị Lemon_Duck “săn lùng và tiêu diệt” để đảm bảo nó có thể chiếm hữu toàn bộ nguồn tài nguyên hệ thống cho hoạt động của mình.

Hoạt động của chủng mã độc này đang được các tổ chức an ninh mạng quốc tế theo dõi sát sao. Tuy nhiên, những kẻ đứng sau điều hành mã độc cũng liên tục cập nhật các vectơ tấn công và kỹ thuật làm nhiễu mới để tránh bị phát hiện. Đây được dự báo sẽ là một cuộc chiến phức tạp và dài hơi.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài