Theo nhà nghiên cứu James Quinn của hãng bảo mật Binary Defense, giống như các phần mềm khác, mã độc cũng có các lỗ hổng, mã lỗi. Tin tặc có thể khai thác lỗ hổng của phần mềm để gây hại thì chuyên gia bảo mật cũng có thể dịch ngược mã nguồn của mã độc để tìm ra lỗ hổng để khai thác, đánh bại mã độc.

Trong trường hợp của Emotet, các nhà nghiên cứu bảo mật đã tìm ra một mã lỗi giúp họ cài vào một kill-switch khiến mã độc này không thể phát tán được. Kill-switch đã phát huy tác dụng, ngăn chặn Emotet trong khoảng thời gian từ ngày 6/2/2020 tới ngày 6/8/2020. Sau đó, Emotet đã cập nhật mã nguồn, vá lỗi và tiếp tục phát tán.

Emotet là một mã độc rất nguy hiểm, nó phát tán qua hệ thống email rác do botnet điều khiển. Sau khi lây nhiễm vào hệ thống của nạn nhân, Emotet có thể thực hiện nhiều hành vi phá hoại khác nhau, bao gồm đánh cắp thông tin và triển khai ransomware để mã hóa dữ liệu quan trọng của nạn nhân sau đó đòi tiền chuộc.

Công tắc tiêu diệt (kill-switch) Emotet được tạo ra như thế nào?

Emotet xuất hiện lần đầu vào năm 2014 và liên tục được cập nhật thêm các tính năng, phương thức tấn công mới. Đầu tháng 2 này, bản cập nhật mới của Emotet có thêm phương thức tận dụng các thiết bị đã nhiễm để lây lan sang các thiết bị kết nối chung WiFi gần đó.

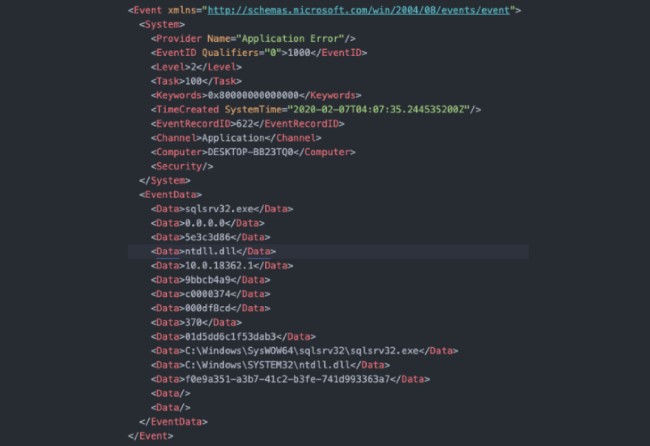

Cũng trong bản cập nhật này, Emotet có thêm một cơ chế duy trì mới. Nó tạo ra một tập tin để lưu trữ mã độc trên hệ thống của nạn nhân, sử dụng một tên tập tin hệ thống ngẫu nhiên có phần mở rộng .exe hoặc .dll từ thư mục system32.

Dựa vào cơ chế này, Binary Defense đã tạo ra kill-switch để hạn chế sự phát tán của Emotet. Phiên bản đầu tiên của kill-switch được ra mắt khoảng 37 giờ sau khi bản cập nhật của Emotet được triển khai. Các nhà nghiên cứu đã sử dụng tập lệnh PowerShell để tạo ra trị khóa registry cho mỗi nạn nhân và thiết lập dữ liệu cho các giá trị này là null.

Nhờ vậy, khi mã độc kiểm tra registry để tìm tập tin nhằm lây lan sang máy khác, nó sẽ tải một tập tin exe trống. Vì thế, mã độc sẽ không thể được triển khai trên các máy khác.

EmoCrash

Thậm chí, Quinn còn tạo ra một phiên bản nâng cấp của kill-switch có tên EmoCrash. Theo mô tả của Quinn, EmoCrash có thể khai thác lỗ hổng tràn bộ nhớ đệm được phát hiện trong quy trình cài đặt của Emotet để phá hỏng quá trình cài Emotet giúp ngăn chặn mã độc này hiệu quả hơn.

Thay vì đặt lại giá trị registry, EmoCrash xác định lại kiến trúc của hệ thống để tạo ra giá trị registry cài đặt cho số series cho ổ đĩa, sử dụng nó để lưu một bộ đệm 832 byte.

Bộ đệm nhỏ bé này có thể phá hủy Emotet và thậm chí còn được triển khai trước giống như vắc xin hoặc triển khai ngay khi Emotet đang phát tán. EmoCrash đã âm thầm được triển khai tới các hệ thống, tổ chức có nguy cơ bị Emotet tấn công trong tháng 4/2020.

Tới ngày 17/7/2020, Emotet bắt đầu khởi động trở lại hệ thống spam email chứa mã độc sau vài tháng tìm cách để tránh bị ngăn chặn. Tuy nhiên, phải tới ngày 6/8/2020, mã độc này mới hoàn toàn vá được mã lỗi của nó.

Hiện tại, với phiên bản Emotet mới, phương thức ngăn chặn của các nhà nghiên cứu bảo mật Binary Defense đã không còn có tác dụng. Tuy nhiên, theo Quinn, họ đã rất thành công khi ngăn Emotet lây lan trong vòng 6 tháng.

Các chuyên gia khuyến cáo người dùng không nên nhấp vào những đường link hoặc tệp đính kèm trong email được gửi tới từ người dùng lạ. Bên cạnh đó, tệp đính kèm và email gửi từ người quen cũng cần phải được quét virus trước khi nhấp vào.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài