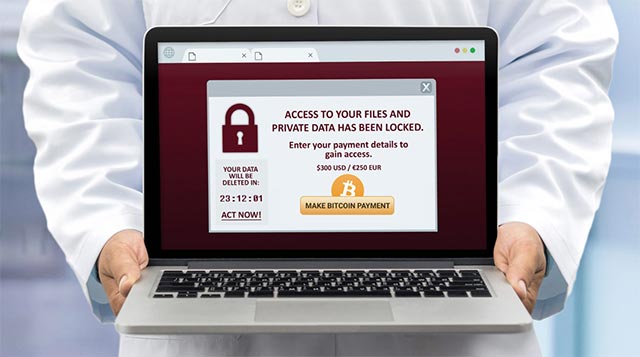

WannaCry là một phần mềm độc hại mã hóa dữ liệu đòi tiền chuộc (ransomware) tự lan truyền trên các máy tính sử dụng hệ điều hành Windows. Sau khi bị phát hiện lần đầu vào tháng 5/2017, nó đã nhanh chóng sở thành một trong những cơn ác mộng tồi tệ nhất lịch sử an ninh mạng toàn cầu với hàng triệu máy tính bị lây nhiễm, gây thiệt hại ước tính lên tới 8 tỷ USD, kéo theo đó là sự sụp đổ của hàng trăm ngàn tổ chức, doanh nghiệp.

Bằng nỗ lực của cả nhân loại, WannaCry được cho là đã bị “đánh bại” vào cuối năm 2017. Tuy nhiên những ký ức đọng lại về loại mã độc đáng sợ này chắc hẳn vẫn chưa thể phai nhòa trong tâm trí của chúng ta, ở cái thời điểm mà danh sách nạn nhân tăng theo cấp số nhân qua từng giờ. Sau 3 năm, có thể nói chúng ta không quên, nhưng điều quan trọng là chúng ta đã học được gì, có áp dụng bất kỳ bài học nào cho chiến lược bảo mật tổng thể của mình không?

Mối đe dọa vẫn còn đó

Trong năm 2017, WannaCry chủ yếu lây nhiễm trên các hệ thống máy tính và máy chủ lỗi thời, chưa được vá lỗi, cũng như chưa được cập nhật lên phiên bản mới. Chiến thuật này giúp nó nhanh chóng mã hóa thành công lượng lớn dữ liệu và đánh sập các tổ chức, doanh nghiệp trong thời gian ngắn. Số liệu thống kê thời điểm đó cho thấy có tới hơn 95% các hệ thống máy tính nhiễm WannaCry đang chạy những phiên bản chưa được vá lỗi bảo mật của Windows 7. Liên hệ với tình hình hiện tại, vẫn có rất nhiều tổ chức “xem nhẹ” tầm quan trọng của việc cập nhật các hệ thống Windows của mình lên phiên bản mới.

Trên thực tế, một nghiên cứu của Service Now và Ponemon Institute cho thấy 65% doanh nghiệp thừa nhận họ thường không quá quan tâm đến việc cập nhật, vá lỗi hệ thống thường xuyên. Nếu một ngày xấu trời nào đó, “WannaCry thế hệ 2” xuất hiện, không ngạc nhiên khi những kẻ “lười thay đổi” tiếp tục trở thành nạn nhân. Viễn cảnh này không phải không có cơ sở khi ransomware tiếp tục trở thành một trong những phương thức tấn công mạng phổ biến nhất hiện nay.

Khả năng phòng thủ và phục hồi của hệ thống mạng

Vá lỗi và cập nhật hệ thống là những khuyến nghị bảo mật hàng đầu, nhưng chỉ vậy là không đủ để ngăn chặn các hoạt động tội phạm mạng ngày càng tinh vi, phức tạp. Chúng có thể sử dụng các kỹ thuật tiên tiến xâm nhập và ẩn náu trong hệ thống mạng của doanh nghiệp. Khai thác các lỗ hổng chưa được vá (như đã chứng kiến với WannaCry) và nhắm mục tiêu vào bất cứ sơ hở nào.

Đã đến lúc các tổ chức, doanh nghiệp phải có một cách tiếp cận chủ động hơn đối với vấn đề an ninh mạng, hay đúng hơn là khả năng phòng thủ và phục hồi của hệ thống mạng. Đây là những yếu tố giúp họ giảm thiểu hoặc phòng tránh rủi ro trước các mối đe dọa, và nhanh chóng trở lại hoạt động bình thường ngay cả khi kẻ tấn công đã vượt qua được hàng rào phòng thủ và xâm phạm tài sản mạng của họ.

Các tổ chức nên đầu tư xây dựng chiến lược an ninh mạng phù hợp, có khả năng phục hồi dựa trên giả định rằng các tác nhân xấu đã thâm nhập được vào hệ thống mạng của họ, và họ phải áp dụng các bước tích cực để bảo vệ tính toàn vẹn của các hệ thống, bao gồm việc triển khai các giải pháp ở bảo vệ 3 thành phần bao gồm:

- Bảo vệ hệ thống truyền thông/mạng: Cung cấp cho các tổ chức những công cụ cần thiết để phân tích và phát hiện mối đe dọa theo thời gian thực.

- Bảo vệ hệ điều hành/phần mềm: Mang đến các tổ chức khả năng giữ ổn định hệ điều hành, xác thực tất cả các hoạt động thực thi và chủ động bảo vệ tính toàn vẹn của các ứng dụng cũng như dữ liệu.

- Bảo vệ cấp phần cứng: Đảm bảo tính toàn vẹn của hệ thống phần cứng trong khi ngăn chặn và xử lý các vấn đề bảo mật.

Về cơ bản, chính sách bảo mật của doanh nghiệp cần được xây dựng thông qua việc xác định cụ thể những loại tài sản dữ liệu, thông tin cần thiết hoặc đóng vai trò quan trọng trong việc đảm bảo khả năng hoạt động ổn định của bộ máy. Trong đó, nhiệm vụ phát hiện các mối đe dọa có thể xảy đến đối với loại tài sản thông tin này là vai trò của hệ thống phát hiện và phản hồi (detection and response system).

Lịch sử hoàn toàn có thể lặp lại. “Con sâu độc” ransomware tiếp theo có thể xuất hiện bất cứ lúc nào. Các tổ chức cần phải luôn trong tâm thế sẵn sàng để đối mặt mật với một cuộc tấn công ransomware và đảm bảo hệ thống của họ vẫn kiên cường giữa sự tàn phá nặng nề nhất.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài