Năm 2019 đã trôi qua được một nửa, và cho đến lúc này, có thể thấy rằng tần suất lây nhiễm ransomware theo quy mô lớn đã có dấu hiệu suy giảm đáng kể cả về số lượng lẫn thiệt hại so với các năm trước, đặc biệt là năm 2017, khi các biến thể phần mềm độc hại (đặc biệt là Wannacry) đã gây ra rắc rối cho hàng triệu cá nhân, tổ chức, và doanh nghiệp trên toàn thế giới.

Tất nhiên vẫn thật khó để không chú ý đến những tin tức về một công ty hoặc một cơ quan công cộng nào đó trở thành nạn nhân mới nhất của ransomware hàng ngày, và cuộc đấu tranh của họ trước yêu cầu tiền chuộc (số tiền mà các nạn nhân phải trả để khôi phục dữ liệu của mình) dường như vẫn là câu chuyện không hẹn hồi kết. Thế nhưng chỉ với những thông tin theo kiểu “công ty X đã trở thành mục tiêu của ransomware”, rất khó để nói rằng, xu hướng tấn công bằng mã độc đòi tiền chuộc trong năm nay là tích cực hay tiêu cực. Trên thực tế, việc các công ty trở thành nạn nhân của ransomware vốn vẫn xuất hiện mỗi ngày, điều quan trọng nằm ở chỗ đó là những vụ tấn công nhỏ lẻ hay trên quy mô lớn.

Tính đến thời điểm hiện tại, năm 2019 vẫn chưa ghi nhận một chiến dịch ransomware cực lớn nào, thậm chí còn đón nhận tin tốt khi mã độc vốn làm mưa làm gió trong năm ngoái là Gandcrab đã tuyên bố ngừng hoạt động vào ngày 1/6 vừa qua. Tuy nhiên, một số loại ransomware cũ, xuất hiện trước WannaCry nhiều năm, có thể sẽ quay trở lại mạnh mẽ hơn trong nửa cuối năm nay, 2019.

Kịch bản này đang dần trở thành hiện thực với màn tái xuất mạnh mẽ của Shade ransomware - mã độc tống tiền được Kaspersky Labs ghi nhận đã biến mất khỏi Internet vào 5 năm trước, 2014. Ngay lúc này đây, đội ngũ bảo mật Unit42 thuộc Palo Alto đã phát hiện ra một số trường hợp “hồi sinh” của Shade ransomware tại Hoa Kỳ, Ấn Độ, Thái Lan, Canada và Nhật Bản.

Lời cảnh báo của hacker

“Các báo cáo gần đây về malspam cho thấy Shade ransomware đã có dấu hiệu quay trở lại môi trường internet và tập trung vào phân phối thông qua các email tiếng Nga. Tuy nhiên, hướng dẫn giải mã của mã độc này luôn bao gồm cả văn bản song ngữ tiếng Anh cũng như tiếng Nga. Phần mềm thực thi của ransomware (EXE) đã đạt được sự nhất quán đáng kể. Tất cả các mẫu EXE mà các nhà nghiên cứu từ năm 2016 đều sử dụng cùng một địa chỉ Tor tại cryptsen7f043rr6.onion làm trang giải mã (decryptor). Đồng thời, hình nền desktop của các hệ thống nạn nhân xuất hiện trong quá trình lây nhiễm cũng là giống nhau kể từ khi Shade được báo cáo lần đầu tiên dưới dạng Troldesh vào cuối năm 2014”, Brad Duncan, nhà phân tích tình báo bảo mật mạng thuộc đội ngũ Unit42, giải thích.

Cách lây lan của Shade ransomware ở biến thể 2019 này về cơ bản cũng không khác nhiều so với bất kỳ phần mềm độc hại đương thời nào đã được ghi nhận. Mẫu Shade ransomware được đội ngũ Unit42 thu thập và chia sẻ hiện đang “sinh sôi nảy nở” bằng cách sử dụng một phương thức không mấy mới mẻ - email spam - nhưng vẫn đạt hiệu quả tương đối cao.

Chiến dịch mạnh mẽ nhất nhằm phát tán ransomware này tính đến thời điểm hiện tại được ghi nhận vào tháng 2 năm 2019 khi các nhà nghiên cứu bảo mật đã phát hiện ra một số lượng lớn email spam được gửi đi từ nhiều máy chủ khác nhau. Những email rác này sở hữu tệp pdf hoặc tệp nén đính kèm, trong đó, phần nội dung của email sẽ mô tả tệp đính kèm dưới dạng đề nghị thanh toán từ nhà cung cấp dịch vụ mà nạn nhân đang sử dụng.

Các tệp pdf hoặc zip này đương nhiên sẽ không phải là những tập tin thông thường. Tuy nhiên chúng cũng chỉ đóng vai trò như một trình khởi chạy để thực thi mã Javascript độc hại - được sử dụng để tải xuống phần mềm độc hại thực sự của Shade ransomware từ các máy chủ chỉ huy và kiểm soát (C2 server).

Bản thân payload của Shade ransomware biến thể 2019 cũng không cho thấy bất kỳ thay đổi đáng kể nào so với biến thể mà Kaspersky Labs đã ghi nhận lần đầu tiên vào năm 2014. Cụ thể, khi payload của Shade đã tải xuống thành công, nó sẽ được thực thi tự động bởi tập lệnh có trong tệp zip/pdf như đã nhắc đến phía trên - đây cũng chính là lúc mà quá trình mã hóa tệp trên hệ thống nạn nhân và tạo văn bản thông báo cho khổ chủ diễn ra.

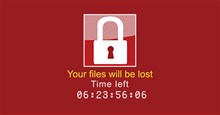

Tiếp theo, hình nền desktop do người dùng thiết lập sẽ được thay thế bằng nền đen với dòng chữ màu đỏ thông báo về việc hệ thống đã bị lây nhiễm Shade ransomware với nội dung: “Attention! All the important files on your disks were encrypted. The details can be found in README.txt files which you can find on any of your disks” (tạm dịch: Chú ý! Tất cả các tệp quan trọng trên hệ thống của bạn đã bị mã hóa. Chi tiết về cách trả tiền chuộc có thể được tìm thấy trong các tệp README.txt xuất hiện trong tất cả ổ cứng của bạn”.

Một máy tính đã bị lây nhiễm Shade ransomware

Không giống như phiên bản trước, biến thể mới của Shade ransomware có đích đến trực tiếp hơn, vì hầu hết các trường hợp lây nhiễm đều ở Hoa Kỳ. Trước đây mã độc này cũng đã tàn phá nghiêm trọng các hệ thống máy tính chạy Windows ở Ấn Độ, Thái Lan và Nhật Bản. Cũng có dấu hiệu rõ ràng cho thấy một số khía cạnh nhất định thuộc về vị trí địa lý cụ thể được mã độc này nhắm mục tiêu đến, trong đó các nạn nhân thường là những doanh nghiệp, tổ chức và thậm chí là cả cá nhân đang hoạt động trong một số ngành công nghiệp như viễn thông, bán buôn/bán lẻ và giáo dục.

Giả thuyết của đội ngũ Unit42 cũng đã chỉ ra rằng các quốc gia không nói tiếng Nga là đối tượng dễ bị tổn thương nhất khi nhận email spam mang phần mềm độc hại Shade ransomware, cho thấy rất có thể những kẻ đứng đằng sau mã độc này là người Nga hoặc đang đặt máy chủ tại Nga.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài