Các nhà phân tích mối đe dọa vừa phát hiện ra một chiến dịch phát tán mã độc mới có tên là "GO#WEBBFUSCATOR". Những kẻ đứng đằng sau chiến dịch này phán tán phần mềm độc hại bằng email lừa đảo, tài liệu chứa mã độc và những bức ảnh chụp bởi kính viễn vọng James Webb.

Phần mềm độc hại trong chiến dịch này được viết bằng Golang, một ngôn ngữ lập trình ngày càng phổ biến trong giới tội phạm mạng vì nó đa nền tảng (Windows, Linux, Mac) và cung cấp khả năng chống kỹ thuật đảo ngược và phân tích (reverse engineering và analysis).

Trong chiến dịch vừa được phát hiện bởi các nhà nghiên cứu tại Securonix gần đây. hacker đã phát tán các payload không được công cụ chống virus trên nền tảng quét VirusTotal đánh dấu là độc hại.

Chuỗi lây nhiễm

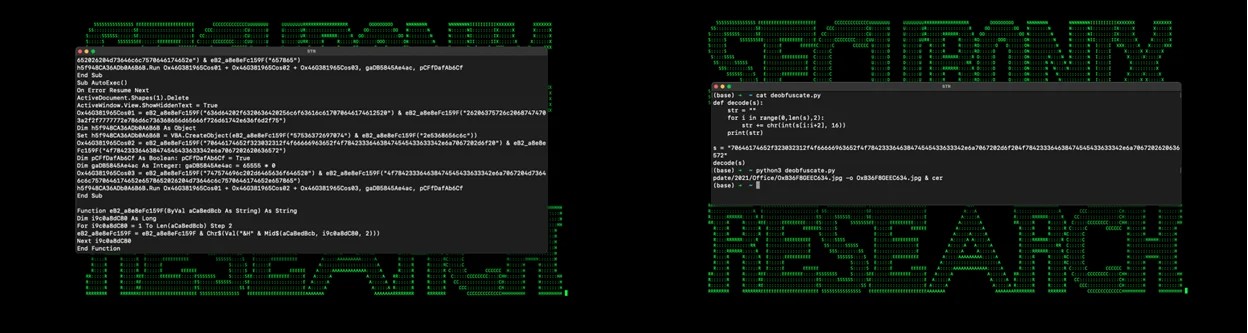

Sự lây nhiễm bắt đầu từ một email lừa đảo có đính kèm một tài liệu độc hại với tiêu đề "Geos-Rates.docx", tải xuống một tệp mẫu.

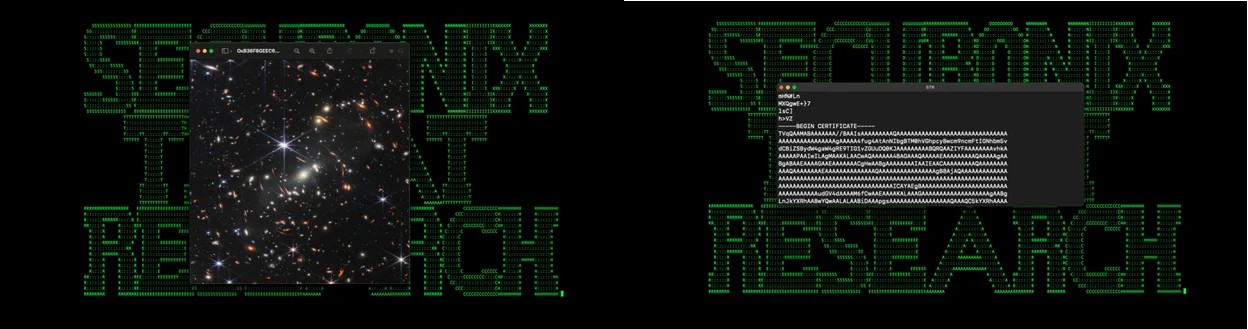

Tệp đó chứa macro VBS bị xáo trộn tự động thực thi nếu macro được bật trong bộ Office. Sau đó, code tải xuống hình ảnh JPG ("OxB36F8GEEC634.jpg") từ một nguồn từ xa ("xmlschemeformat[.]com"), giải mã nó thành tệp thực thi ("msdllupdate.exe") bằng certutil.exe và khởi chạy nó.

Trong trình xem hình ảnh, .JPG hiển thị cụm thiên hà SMACS 0723 được NASA công bố vào tháng 7/2022.

Tuy nhiên, nếu được mở bằng trình chỉnh sửa văn bản, bức ảnh sẽ hiển thị nội dung bổ sung được ngụy trang dưới dạng chứng chỉ được bao gồm, đó là payload được mã hóa Base64 biến thành tệp thực thi 64-bit độc hại.

Các chuỗi của payload bị xáo trộn thêm khi sử dụng ROT25, trong khi hệ nhịn phân sử dụng XOR để ẩn các tập hợp Golang khỏi các nhà phân tích. Trên hết, các tập hơn sử dụng thay đổi case để tránh bị các công cụ bảo mật phát hiện dựa trên chữ kỹ.

Chức năng mã độc

Dựa trên những gì có thể được suy luận thông qua phân tích động mã độc, tệp thực thi duy trì sự hiện diện của nó bằng cách sao chép chính nó vào "%%localappdata%%\microsoft\vault\" và thêm một khóa registry mới.

Khi thực thi, mã độc thiết lập kết nối DNS tới máy chủ command and control (C2) và gửi các truy vấn đã được mã hóa.

"Các tin nhắn được mã hóa sẽ được giải mã và được đọc trên máy chủ C2, do đó tiết lộ nội dung ban đầu của nó", Securonix giải thích trong báo cáo.

"Trong trường hợp "GO#WEBBFUSCATOR", giao tiếp với máy chủ C2 được thực hiện bằng cách sử dụng các request "TXT-DNS" bằng cách sử dụng requets "nslookup" tới máy chủ định danh do hacker kiểm soát. Tất cả thông tin được mã hóa bằng Base64".

C2 có thể phản hồi mã độc bằng cách đặt khoảng thời gian giữa các yêu cầu kết nối, thay đổi thời gian chờ nslookup hoặc gửi lệnh để thực thi thông qua công cụ cmd.exe của Windows.

Trong quá trình thử nghiệm, Securonix đã quan sát thấy các hacker chạy các lệnh liệt kê tùy ý trên hệ thống thử nghiệm của họ, một bức trình sát tiêu chuẩn đầu tiên.

Các nhà nghiên cứu lưu ý rằng các tên miền được sử dụng cho chiến dịch đã được đăng ký gần đây, tên miền cũ nhất vào ngày 29/5/2022.

Securonix đã cung cấp một bộ chỉ số về khả năng xâm phạm (IoC) bao gồm cả chỉ số dựa trên mạng và máy chủ.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài