Một tác nhân đe dọa được theo dõi với mã định danh MUT-1244 đã đánh cắp hơn 390.000 thông tin đăng nhập WordPress trong một chiến dịch tấn công ngầm kéo dài tới 12 tháng. Đây là một cuộc tấn công quy mô lớn lạm dụng trình kiểm tra thông tin đăng nhập WordPress bị trojan hóa.

Các nhà nghiên cứu tại Datadog Security Labs, bên đầu tiên phát hiện ra các cuộc tấn công, cho biết khóa riêng tư SSH và khóa truy cập AWS cũng đã bị đánh cắp từ các hệ thống bị xâm phạm của hàng trăm nạn nhân khác nhau, được cho là bao gồm cả các nhóm quản trị, người kiểm tra xâm nhập, nhà nghiên cứu bảo mật cũng như các tác nhân độc hại.

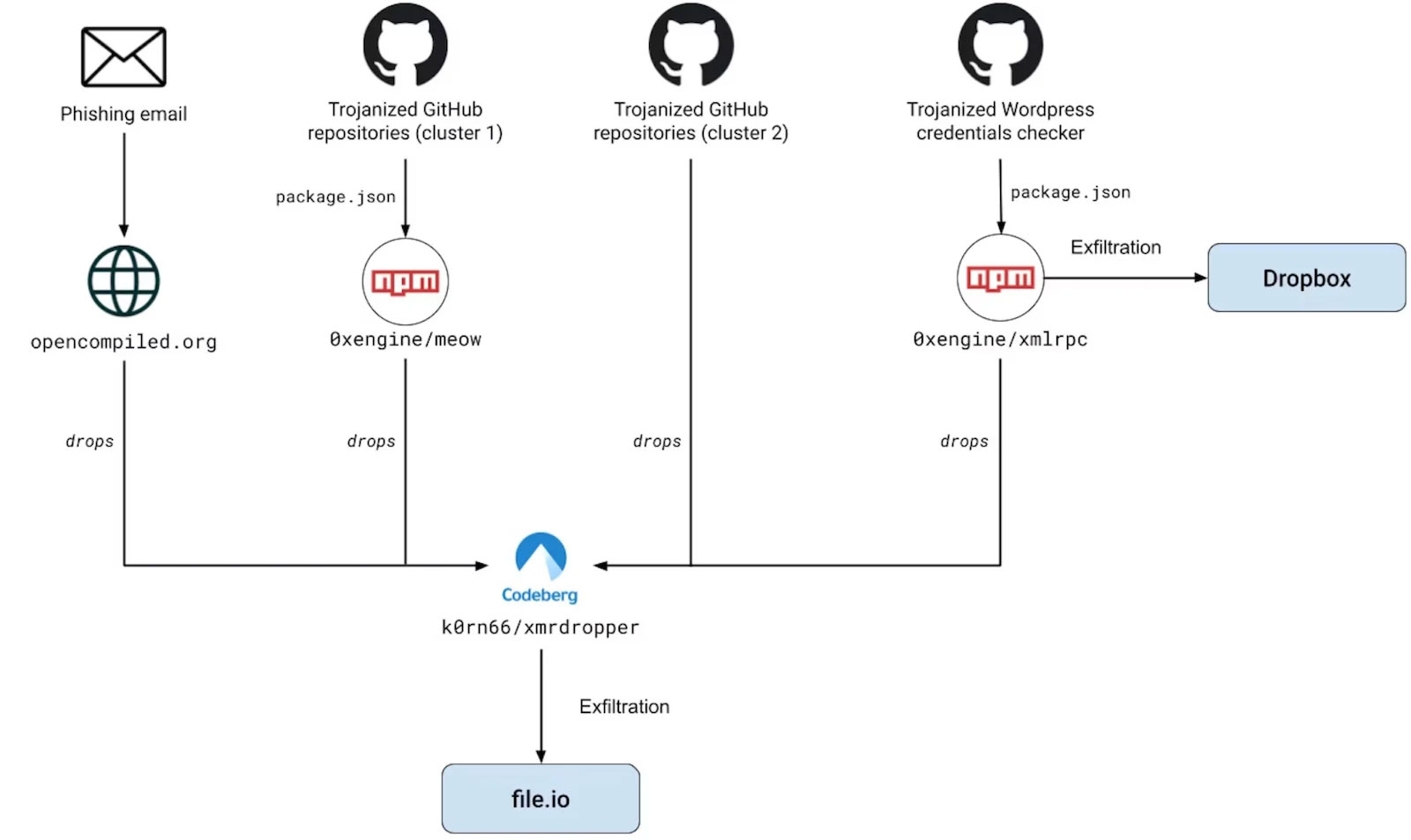

Các nạn nhân đã bị nhiễm bằng cùng một payload giai đoạn thứ hai được đẩy qua hàng chục kho lưu trữ GitHub bị trojan hóa, cung cấp các quy trình proof-of-concept (PoC) độc hại nhắm vào những lỗ hổng bảo mật đã biết, cùng với một chiến dịch lừa đảo thúc đẩy mục tiêu cài đặt bản nâng cấp hạt nhân giả được ngụy trang dưới dạng bản cập nhật vi mã CPU.

Trong quá khứ, kẻ tấn công đã sử dụng các quy trình proof-of-concept giả mạo để nhắm vào các nhà nghiên cứu, với hy vọng đánh cắp những tài liệu có giá trị hoặc truy cập vào hệ thống mạng nội bộ của các công ty an ninh mạng.

Do cách đặt tên dễ gây hiểu lầm, một số kho lưu trữ này sẽ tự động được đưa vào các nguồn hợp pháp, chẳng hạn như Feedly Threat Intelligence hoặc Vulnmon, dưới dạng kho lưu trữ PoC cho các lỗ hổng tương ứng. Điều này làm tăng tính hợp pháp của phần mềm độc hại và khả năng thu hút nạn nhân khởi chạy.

Phần mềm độc hại đã được thả qua kho lưu trữ GitHub bằng nhiều phương pháp, bao gồm các tệp biên dịch cấu hình có backdoor, tệp PDF độc hại, trình thả Python và các gói npm độc hại có trong các phần phụ thuộc của dự án.

Theo phát hiện của Datadog Security Labs, chiến dịch này trùng lặp với một chiến dịch được nêu trong báo cáo Checkmarkx vào tháng 11 về cuộc tấn công chuỗi cung ứng kéo dài suốt một năm, trong đó dự án GitHub "hpc20235/yawp" đã bị trojan hóa bằng mã độc trong gói npm "0xengine/xmlrpc" để đánh cắp dữ liệu và khai thác tiền điện tử Monero.

Phần mềm độc hại được triển khai trong các cuộc tấn công này bao gồm một trình khai thác tiền điện tử và một backdoor giúp MUT-1244 thu thập và đánh cắp các khóa SSH riêng tư, thông tin xác thực AWS, biến môi trường và nội dung thư mục khóa như "~/.aws".

"MUT-1244 đã có thể truy cập vào hơn 390.000 thông tin đăng nhập, được cho là thông tin đăng nhập Wordpress. Chúng tôi đánh giá với độ tin cậy cao rằng trước khi những thông tin đăng nhập này được đưa vào Dropbox, chúng đã nằm trong tay những kẻ tấn công, nhiều khả năng đã đánh cắp được thông qua những phương tiện bất hợp pháp", các nhà nghiên cứu của Datadog Security Labs cho biết.

Những tác nhân này sau đó đã bị xâm phạm thông qua công cụ yawpp mà chúng sử dụng để kiểm tra tính hợp lệ của các thông tin xác thực này. Vì MUT-1244 quảng cáo yawpp là "trình kiểm tra thông tin xác thực" cho WordPress, nên không có gì ngạc nhiên khi kẻ tấn công có một bộ thông tin xác thực bị đánh cắp (thường được mua từ các thị trường ngầm như một cách để đẩy nhanh hoạt động độc hại) sẽ sử dụng yawpp để xác thực chúng.

Những kẻ tấn công đã thành công trong việc khai thác lòng tin trong cộng đồng an ninh mạng để xâm phạm hàng chục máy tính thuộc sở hữu của cả cộng đồng hacker mũ trắng và mũ đen, chủ yếu là do các hacker vô tình thực thi phần mềm độc hại của tác nhân đe dọa, dẫn đến việc đánh cắp dữ liệu bao gồm khóa SSH, mã thông báo truy cập AWS và lịch sử lệnh.

Datadog Security Labs ước tính rằng hàng trăm hệ thống vẫn bị xâm phạm và nhiều hệ thống khác vẫn đang bị nhiễm như một phần của chiến dịch đang diễn ra này.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài