Từ phishing đến rò rỉ cơ sở dữ liệu, việc tự bảo vệ mình trực tuyến ngày càng trở nên khó khăn hơn hiện nay. Khóa bảo mật phần cứng là giải pháp khả thi giúp tăng thêm một lớp bảo vệ cho các tài khoản trực tuyến của bạn. Bài viết này sẽ trình bày cách thức hoạt động của khóa bảo mật phần cứng, ưu và nhược điểm của chúng cũng như các sự cố thường gặp để xác định xem chúng có phải là thiết bị phù hợp với bạn hay không.

Mục lục bài viết

- Khóa bảo mật phần cứng là gì?

- Cách thức hoạt động của khóa bảo mật phần cứng

- Tất cả các dịch vụ có cho phép sử dụng khóa bảo mật phần cứng không?

- So sánh khóa bảo mật phần cứng với các phương pháp MFA khác

- Điều gì xảy ra khi bạn làm mất khóa bảo mật phần cứng?

- Những thứ cần chuẩn bị cho tình huống bị mất khóa bảo mật phần cứng

Khóa bảo mật phần cứng là gì?

Khóa bảo mật phần cứng là thiết bị nhỏ, có tính bảo mật cao, đóng vai trò là "yếu tố" bổ sung cho thiết lập xác thực đa yếu tố (MFA). Tương tự như OTP truyền thống, khóa bảo mật phần cứng đảm bảo rằng kẻ xấu không thể truy cập vào tài khoản trực tuyến của bạn ngay cả khi chúng có thông tin đăng nhập của bạn.

Khóa bảo mật phần cứng thường có dạng thẻ thông minh hỗ trợ NFC hoặc USB mà bạn có thể cắm vào PC. Một số khóa, chẳng hạn như Yubikey 5 NFC phổ biến, cung cấp kết hợp USB và NFC, cho phép bạn sử dụng thiết bị trên cả máy tính và thiết bị di động.

Cách thức hoạt động của khóa bảo mật phần cứng

Về cơ bản, khóa bảo mật phần cứng sử dụng mật mã public key để xác thực thông tin đăng nhập của bạn. Khi bạn lần đầu cấu hình khóa với một trang web hoặc ứng dụng tương thích, nó sẽ tạo ra một cặp khóa mật mã dành riêng cho dịch vụ đó. Khóa lưu trữ phần riêng tư của cặp khóa đó trong "chip bảo mật" của nó, trong khi dịch vụ sẽ lấy phần công khai và lưu trữ trong máy chủ của mình.

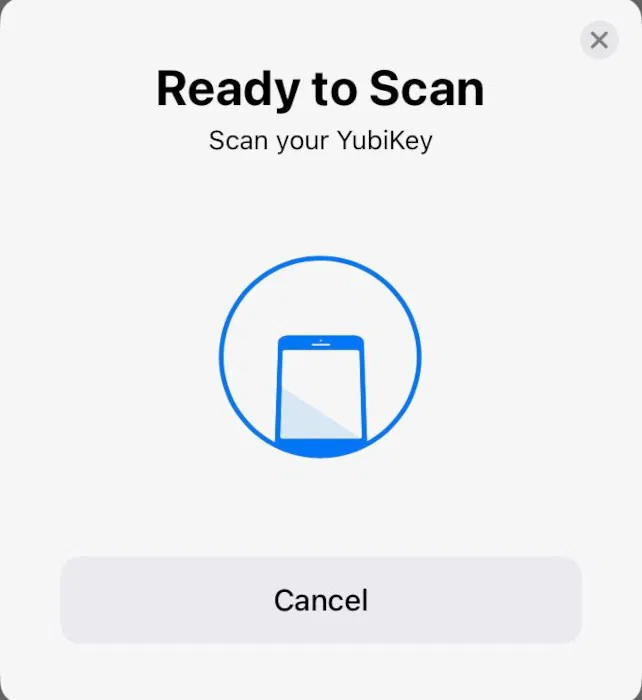

Sau khi bạn đăng nhập thành công, trang web hoặc ứng dụng của bạn sẽ nhắc bạn cắm khóa vào thiết bị hoặc phát hiện khóa thông qua NFC. Dịch vụ sẽ gửi dữ liệu đến khóa của bạn, dữ liệu này cần được ký bằng private key. Sau đó, dịch vụ sẽ lấy dữ liệu đó và xác minh rằng dữ liệu được private key ký chính xác bằng public key của nó.

Tất cả các dịch vụ có cho phép sử dụng khóa bảo mật phần cứng không?

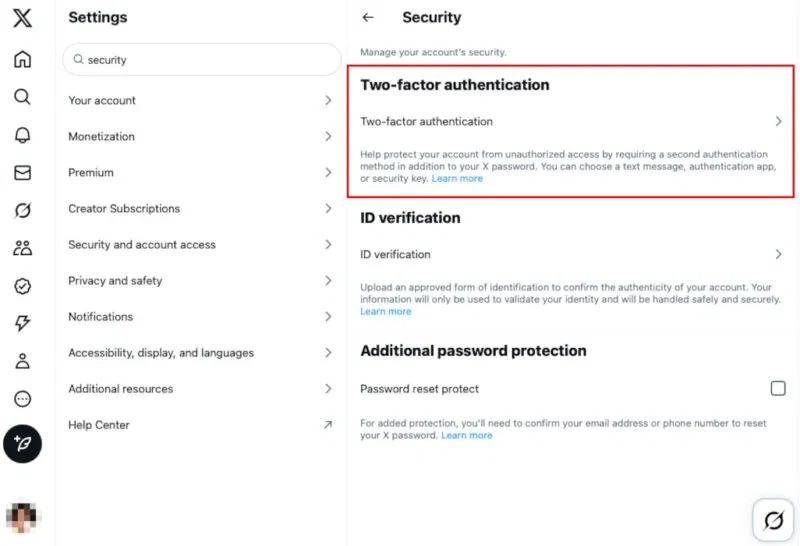

Đối với hầu hết các dịch vụ trực tuyến lớn, khóa bảo mật phần cứng sẽ hoạt động. Mặc dù không đảm bảo hỗ trợ rõ ràng, bạn có thể mong đợi các nền tảng phổ biến như Google, Amazon và X hỗ trợ khóa bảo mật phần cứng. Ví dụ, bạn có thể thêm hỗ trợ Yubikey trong X bằng cách vào phần Security and Account Access trên trang Account Settings.

Ngoài ra, hỗ trợ thường phụ thuộc vào từng trường hợp cụ thể. Điều này là do bản thân nền tảng chịu trách nhiệm thêm và cung cấp hỗ trợ cho khóa bảo mật phần cứng. Do đó, bạn nên cân nhắc các trang web bạn truy cập và liệu chúng có hỗ trợ phương pháp MFA này hay không trước khi quyết định mua hàng.

So sánh khóa bảo mật phần cứng với các phương pháp MFA khác

Khóa bảo mật phần cứng so với SMS và Email MFA

Một lợi ích của việc sử dụng khóa bảo mật phần cứng so với SMS và Email MFA truyền thống là đây là cách xác minh danh tính của bạn một cách liền mạch. Nó không dựa vào mã OTP, nghĩa là không cần bất kỳ sự can thiệp nào của người dùng để đăng nhập vào tài khoản. Điều này không chỉ ngăn chặn các cuộc tấn công phishing mà còn tăng tốc quá trình đăng nhập.

Tuy nhiên, cách tiếp cận liền mạch này cũng đi kèm với một mức giá khá cao. Hầu hết các khóa bảo mật phần cứng hiện nay có giá từ 30 đến 80 USD, trong đó những khóa rẻ hơn chỉ có thể sử dụng cho các ứng dụng cụ thể. Mặt khác, SMS và Email MFA tận dụng các thiết bị mà bạn đã có. Điều này thực sự giúp giảm chi phí của SMS và Email MFA xuống còn 0 đồng, khiến đây trở thành cách rất phải chăng để bảo vệ tài khoản của bạn.

Khóa bảo mật phần cứng so với ứng dụng xác thực

Cũng giống như SMS và Email MFA, các ứng dụng xác thực cũng gặp phải những vấn đề cốt lõi tương tự khi so sánh với khóa bảo mật phần cứng. Nó dựa vào OTP, khiến nó dễ bị tấn công phishing.

Tuy nhiên, hầu hết các ứng dụng xác thực đều sử dụng tiêu chuẩn RFC 6238 (TOTP), khiến chúng trở thành một trong những phương pháp MFA dễ tiếp cận nhất hiện nay. Điều này có nghĩa là có khả năng cao là trang web bạn truy cập có tùy chọn bật TOTP. Đây cũng là một lợi thế so với khóa bảo mật phần cứng vì không phải tất cả các trang web đều có thể hỗ trợ tiêu chuẩn FIDO2 của họ.

Khóa bảo mật phần cứng so với sinh trắc học

Mặc dù khóa bảo mật phần cứng và khóa sinh trắc học cung cấp mức độ bảo mật và tiện lợi tương tự nhau, nhưng chúng khác nhau ở một số điểm quan trọng. Đầu tiên, khóa sinh trắc học chỉ có thể sử dụng trên thiết bị nơi chúng được lưu trữ. Ví dụ, Touch ID chỉ có thể cho phép đăng nhập trên iPhone của bạn. Điều này hạn chế nghiêm trọng những gì khóa sinh trắc học có thể làm, đặc biệt là khi so sánh với khóa bảo mật phần cứng.

Khóa sinh trắc học cũng thường tiện lợi và dễ sử dụng hơn khóa bảo mật phần cứng. Khóa sinh trắc học không liên quan đến bất kỳ thiết bị bên ngoài nào và tận dụng những gì bạn đã có. Khóa này cũng không dựa vào OTP, giúp khóa này chống lại các cuộc tấn công phishing.

Điều gì xảy ra khi bạn làm mất khóa bảo mật phần cứng?

Một trong những điểm mạnh của khóa bảo mật phần cứng cũng chính là điểm yếu của nó. Là một vật thể vật lý, bạn có thể làm mất khóa. Điều này có thể khiến bạn lo lắng nếu dựa vào khóa bảo mật phần cứng của mình để đăng nhập vào các mục quan trọng, chẳng hạn như ngân hàng trực tuyến.

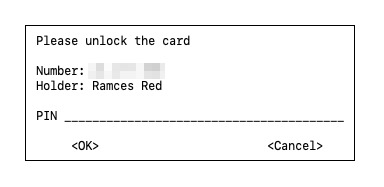

Khi điều này xảy ra, điều quan trọng cần nhớ là hầu hết các khóa đều có khả năng bảo vệ chống lại truy cập trái phép. Ví dụ, Yubikey 5 yêu cầu người dùng đặt mã PIN và có cơ chế tự xóa sau nhiều lần nhập sai mã PIN.

Ngoài ra, khóa bảo mật phần cứng không lưu trữ thông tin nhạy cảm như tên người dùng và mật khẩu của bạn. Các khóa này cũng lưu trữ private key trên một con chip an toàn, khiến những kẻ xấu không thể trích xuất chúng.

Những thứ cần chuẩn bị cho tình huống bị mất khóa bảo mật phần cứng

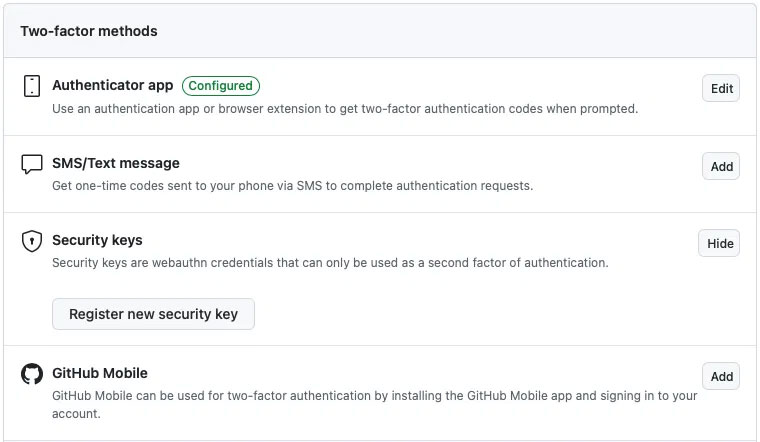

Cách dễ nhất để bảo vệ bản thân khỏi nguy cơ mất mát là bật các phương pháp MFA khác cho tài khoản trực tuyến của bạn. Theo cách này, bạn vẫn có thể sử dụng khóa bảo mật phần cứng trong khi có phương pháp đăng nhập thay thế nếu bạn làm mất thiết bị.

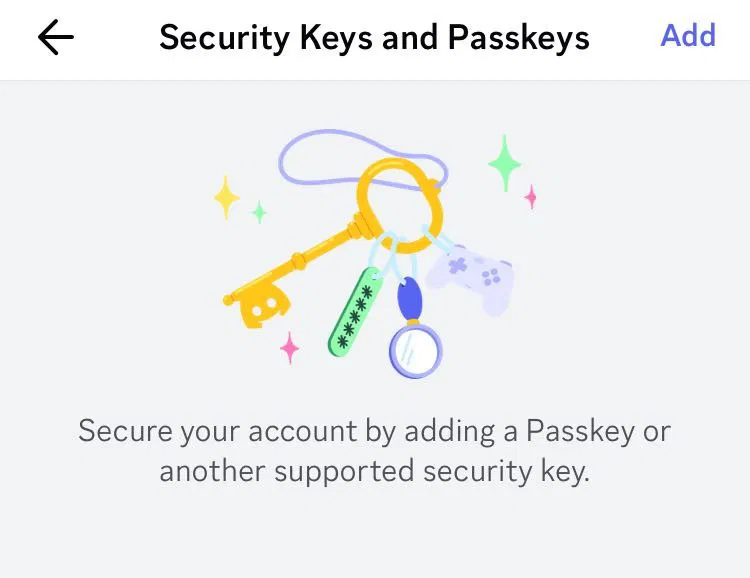

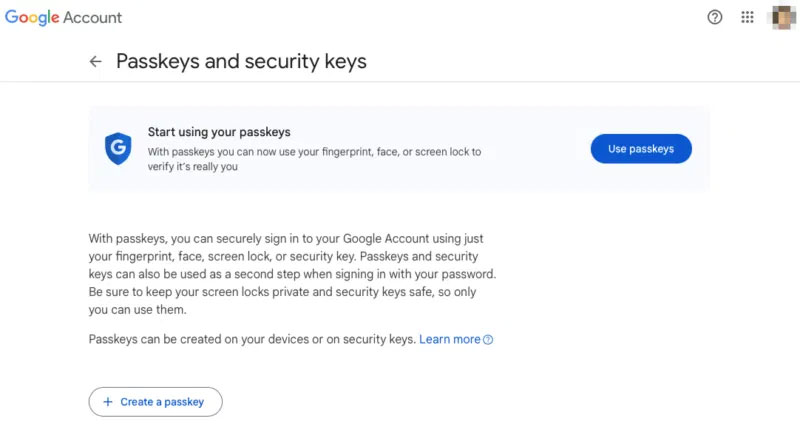

Tương tự như việc thêm nhiều phương pháp MFA, bạn nên bật khóa mật khẩu nếu dịch vụ của mình hỗ trợ. Khóa này sử dụng các tính năng sinh trắc học của thiết bị để xác minh danh tính của bạn. Tuy nhiên, hiện tại khóa mật khẩu chỉ khả dụng cho các nền tảng trực tuyến phổ biến như Microsoft và Google.

Cuối cùng, một số nền tảng cho phép nhiều khóa bảo mật phần cứng trên một tài khoản. Nếu dịch vụ của bạn hỗ trợ, bạn nên có một khóa sao lưu giống hệt nhau trong tay. Chỉ cần đảm bảo thực hiện "kiểm tra tính hợp lệ" trên bản sao lưu của mình sau mỗi vài tháng để đảm bảo rằng bạn đã chuẩn bị cho mọi trường hợp mất dữ liệu.

Khám phá khóa bảo mật phần cứng là gì, chúng hoạt động ra sao và kết hợp với nhau như thế nào chỉ là một phần của bảo mật trực tuyến. Tìm hiểu cách bạn có thể bảo mật hơn các hoạt động trực tuyến của mình bằng cách xem qua một số dịch vụ VPN tốt nhất hiện nay.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài