ESP32 là một dòng chip giá rẻ cực kỳ phổ biến của nhà sản xuất Trung Quốc Espressif, Theo ước tính, ESP32 hiện được sử dụng trong hơn 1 tỷ thiết bị trên toàn thế giới tính đến năm 2023, chứa một "backdoor" không được ghi chép, có thể bị lợi dụng để tấn công.

Các lệnh không được ghi chép này cho phép giả mạo những thiết bị đáng tin cậy, truy cập dữ liệu trái phép, chuyển hướng sang các thiết bị khác trên mạng và có khả năng thiết lập sự tồn tại lâu dài.

Phát hiện này được công bố bởi các nhà nghiên cứu an ninh mạng Tây Ban Nha Miguel Tarascó Acuña và Antonio Vázquez Blanco đền từ đội ngũ Tarlogic Security. Phát biểu được đưa ra tại hội nghị RootedCON ở Madrid như sau:

Tarlogic Security đã phát hiện một backdoor trong ESP32, dòng vi điều khiển hỗ trợ kết nối WiFi và Bluetooth, có mặt trong hàng triệu thiết bị IoT trên thị trường. Việc khai thác backdoor này sẽ cho phép tác nhân độc hại thực hiện những cuộc tấn công giả mạo và lây nhiễm vĩnh viễn các thiết bị nhạy cảm như điện thoại di động, máy tính, khóa thông minh hoặc thiết bị y tế bằng cách bỏ qua quy trình kiểm tra mã.

ESP32 là một trong những chip được sử dụng rộng rãi nhất trên thế giới cho kết nối Wi-Fi + Bluetooth trong các thiết bị IoT (Internet of Things), vì vậy rủi ro từ bất kỳ backdoor nào tồn tại cũng là rất lớn.

Backdoor trong ESP32

Trong bài thuyết trình tại RootedCON, các nhà nghiên cứu Tarlogic giải thích rằng sự quan tâm đến nghiên cứu bảo mật Bluetooth đã giảm, nhưng không phải vì giao thức hoặc việc triển khai của nó đã trở nên an toàn hơn.

Thay vào đó, hầu hết các cuộc tấn công được trình bày năm ngoái không có công cụ hoạt động, không tương thích với phần cứng phổ thông và sử dụng các công cụ lỗi thời hoặc không được bảo trì, phần lớn không tương thích với các hệ thống hiện đại.

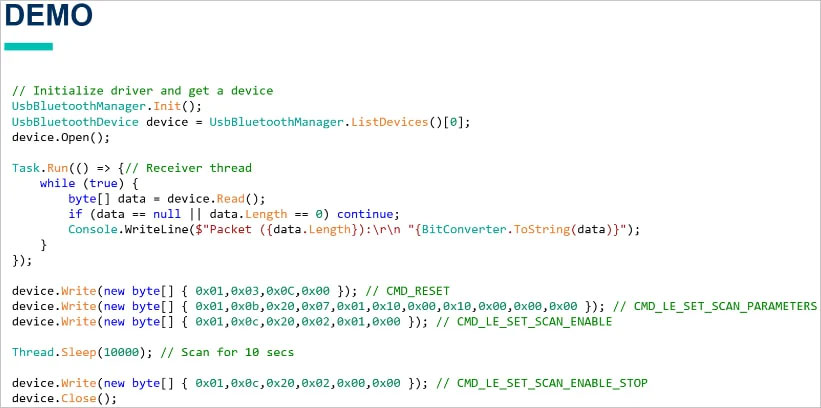

Tarlogic đã phát triển một trình điều khiển USB Bluetooth mới dựa trên ngôn ngữ C, độc lập với phần cứng và đa nền tảng, cho phép truy cập trực tiếp vào phần cứng mà không cần dựa vào các API cụ thể của hệ điều hành.

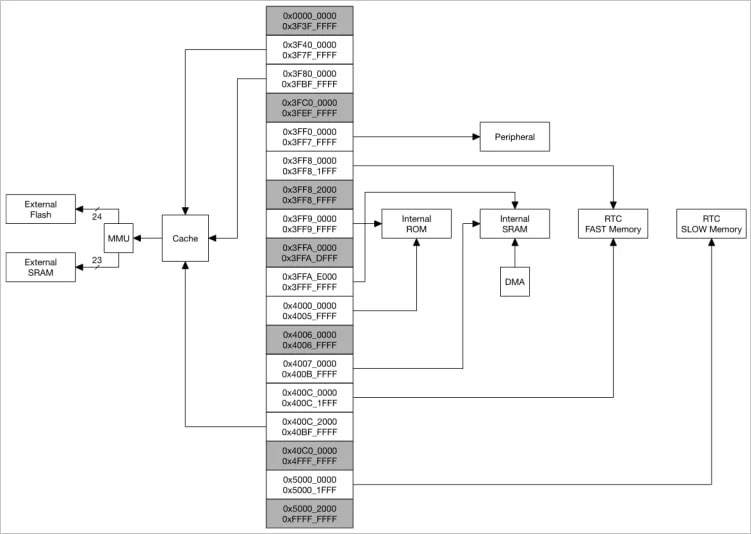

Được trang bị công cụ mới này, cho phép truy cập thô vào lưu lượng Bluetooth, Tarlogic đã phát hiện các lệnh cụ thể của nhà cung cấp bị ẩn (Opcode 0x3F) trong firmware Bluetooth của ESP32, cho phép kiểm soát cấp thấp các chức năng Bluetooth.

Tổng cộng, họ đã tìm thấy 29 lệnh không được ghi chép, được mô tả chung là một "backdoor", có thể bị lạm dụng để thao tác bộ nhớ (đọc/ghi RAM và Flash), giả mạo địa chỉ MAC (giả mạo thiết bị) và đẩy các gói tin LMP/LLCP. Vấn đề hiện được theo dõi dưới mã định danh CVE-2025-27840.

Rủi ro tiềm ẩn

Rủi ro phát sinh từ những lệnh này bao gồm việc triển khai độc hại ở cấp độ OEM và các cuộc tấn công chuỗi cung ứng.

Tùy thuộc vào cách các stack Bluetooth xử lý các lệnh HCI trên thiết bị, việc khai thác backdoor từ xa có thể thực hiện được thông qua firmware độc hại hoặc kết nối Bluetooth giả mạo.

Điều này đặc biệt đúng nếu kẻ tấn công đã có quyền truy cập root, cài đặt phần mềm độc hại hoặc đẩy một bản cập nhật độc hại lên thiết bị, mở ra quyền truy cập cấp thấp.

Tuy nhiên, nói chung, việc có quyền truy cập vật lý vào giao diện USB hoặc UART của thiết bị sẽ nguy hiểm hơn nhiều và là kịch bản tấn công thực tế hơn.

"Trong bối cảnh bạn có thể xâm phạm một thiết bị IoT chạy chip ESP32, bạn sẽ có thể ẩn một APT (Advanced Persistent Threat) trong bộ nhớ ESP và thực hiện các cuộc tấn công Bluetooth (hoặc Wi-Fi) chống lại những thiết bị khác, đồng thời kiểm soát thiết bị qua Wi-Fi/Bluetooth," nhóm nghiên cứu giải thích. "Phát hiện của chúng tôi sẽ cho phép kiểm soát hoàn toàn chip ESP32 và duy trì sự tồn tại trong chip thông qua các lệnh cho phép sửa đổi RAM và Flash. Ngoài ra, với sự tồn tại trong chip, có thể lây lan sang các thiết bị khác vì ESP32 cho phép thực hiện các cuộc tấn công Bluetooth nâng cao".

Quản Trị Mạng sẽ tiếp tục cập nhật thông tin về vấn đề này, mới các bạn chú ý theo dõi.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài