Một cách để tăng cường sự hiểu biết về bảo mật WiFi là thử hack mạng. Nhưng bạn tuyệt đối đừng xâm nhập vào mạng của công ty hoặc nhà hàng xóm. Thay vào đó, hãy hack “một cách có đạo đức” và thử nghiệm thâm nhập mạng WiFi một cách hợp pháp (được thực hiện với sự hợp tác của chủ sở hữu mạng) để có thể giúp bạn tìm hiểu thêm về các điểm mạnh và hạn chế của bảo mật không dây. Hiểu rõ về các lỗ hổng WiFi tiềm năng có thể giúp bạn bảo vệ tốt hơn những mạng đang quản lý và đảm bảo kết nối an toàn hơn khi bạn truy cập các mạng không dây khác.

Bạn đã biết cách tự hack mạng WiFi của... chính mình chưa?

Bắt đầu với một WiFi stumbler

WiFi stumbler là một ứng dụng phần mềm sẽ giúp tìm thấy các mạng không dây ở phạm vi gần. Đây là những công cụ đơn giản nhất để thêm vào bộ công cụ pen test. WiFi stumbler cho phép bạn thấy các điểm truy cập (access point) gần đó và thông tin chi tiết về chúng, chẳng hạn như mức tín hiệu, loại bảo mật/mã hóa và địa chỉ MAC.

Sử dụng một stumbler, bạn có thể tìm thấy các mạng sử dụng các giao thức bảo mật yếu, chẳng hạn như WEP hoặc phiên bản gốc của WPA, cũng như tiết lộ các điểm truy cập lừa đảo được thiết lập bởi những người có thể mở mạng của bạn để tấn công. Ngay cả với các điểm truy cập được thiết lập với SSID ẩn, một số stumbler cũng có thể nhanh chóng tiết lộ SSID đó.

Một ví dụ về stumbler là Vistumbler, một ứng dụng Windows mã nguồn mở hiển thị các chi tiết cơ bản về điểm truy cập, bao gồm các phương thức xác thực và mã hóa chính xác, có thể tiết lộ SSID cũng như mức tín hiệu. Vistumbler cũng hiển thị biểu đồ mức tín hiệu và mức sử dụng kênh. Vistumbler rất tùy biến và cung cấp các tùy chọn cấu hình linh hoạt. Vistumbler hỗ trợ tên điểm truy cập để giúp phân biệt chúng. Tính năng này cũng giúp phát hiện các điểm truy cập giả mạo. Vistumbler hỗ trợ ghi nhật ký GPS và theo dõi trực tiếp trong ứng dụng bằng Google Earth.

Nếu bạn không muốn sử dụng máy tính xách tay và có thiết bị di động, hãy cân nhắc sử dụng AirPort Utility trên thiết bị iOS hoặc tải xuống ứng dụng trên Android.

Tùy chọn di động Wifi Analyzer là một ứng dụng Android miễn phí mà bạn có thể sử dụng để tìm các điểm truy cập trên điện thoại thông minh hoặc máy tính bảng dựa trên Android. Wifi Analyzer liệt kê các chi tiết cơ bản của những điểm truy cập trên băng tần 2.4GHz và các thiết bị được hỗ trợ trên băng tần 5GHz.

Bạn có thể xuất danh sách điểm truy cập (ở định dạng XML) bằng cách gửi nó đến email hoặc ứng dụng khác hay chụp ảnh màn hình. Wifi Analyzer cũng có các biểu đồ hiển thị tín hiệu theo kênh, lịch sử và xếp hạng sử dụng. Bên cạnh đó, Wifi Analyzer còn có tính năng đo tín hiệu để giúp tìm các điểm truy cập.

WiFi sniffer

WiFi sniffer (một công cụ portable để định vị kết nối không dây gần nhất). Thay vì chỉ lấy các chi tiết mạng, sniffer nắm bắt và hiển thị, thậm chí phân tích các gói thô được gửi qua sóng. Lưu lượng truy cập có thể được nhập vào các công cụ khác, chẳng hạn như một công cụ bẻ khóa mã hóa. Một số sniffer cũng bao gồm các chức năng thực hiện phân tích hoặc bẻ khóa. Ngoài ra, một số sniffer chỉ tìm kiếm và báo cáo về lưu lượng truy cập mạng nhất định, chẳng hạn như có các sniffer được thiết kế để tiết lộ mật khẩu gửi bằng văn bản rõ ràng.

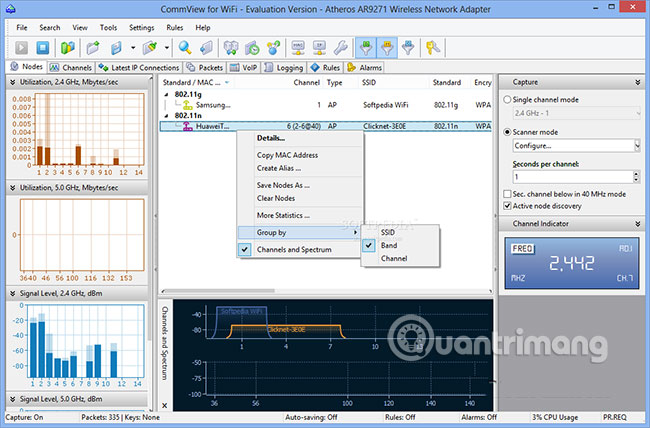

CommView for WiFi là một trình phân tích và WiFi sniffer thương mại phổ biến, cung cấp bản dùng thử giới hạn 30 ngày. CommView for WiFi có một tính năng stumbler để hiển thị chi tiết mạng, cộng với các số liệu thống kê và việc sử dụng kênh. CommView for WiFi có thể theo dõi các kết nối IP và ghi lại bất kỳ phiên VoIP nào. Công cụ này cũng cho phép bạn chụp và xem các gói thô.

Nếu kết nối với mạng WiFi, bạn có thể nhập cụm mật khẩu PSK để hiển thị các gói được giải mã. Bạn cũng có thể đặt quy tắc lọc dữ liệu nhìn thấy và đặt cảnh báo để theo dõi các thiết bị giả mạo. Các tính năng thú vị khác bao gồm một trình tạo lưu lượng, tái tổ chức node để tự khởi động máy khách và xây dựng lại TCP để theo dõi tốt hơn dữ liệu đã chụp (bằng văn bản hoặc ảnh).

Kismet là một stumbler WiFi mã nguồn mở, packet sniffer và hệ thống phát hiện xâm nhập có thể chạy trên Windows (với framework WSL), Mac OS X, Linux và BSD. Kismet hiển thị chi tiết điểm truy cập, bao gồm SSID của các mạng "ẩn". Nó cũng có thể chụp các gói không dây thô, sau đó bạn có thể nhập vào Wireshark, TCPdump và nhiều công cụ khác. Trong Windows, Kismet chỉ hoạt động với adapter không dây CACE AirPcap do giới hạn về driver Windows. Tuy nhiên, Kismet hỗ trợ nhiều adapter không dây trong Mac OS X và Linux.

Các công cụ tiết lộ chi tiết mạng WiFi

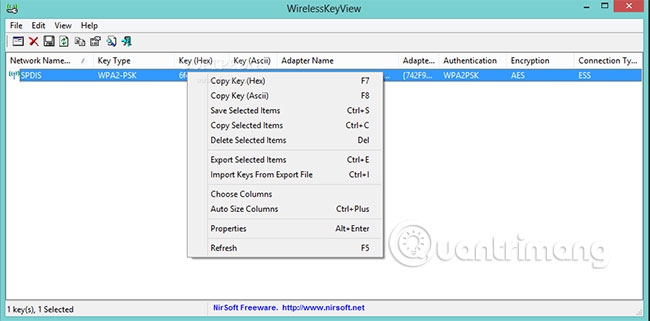

WirelessKeyView từ NirSoft (link tham khảo: http://www.nirsoft.net/utils/wireless_key.html) là một công cụ đơn giản nhưng gọn gàng, liệt kê tất cả các khóa WEP, WPA và WPA2 hoặc cụm mật khẩu được lưu trữ trên máy tính Windows mà bạn chạy.

Mặc dù khá dễ dàng để tìm ra các key đã lưu trong Windows 7 và những phiên bản trước thông qua GUI Windows thông thường, nhưng đến Windows 10 thì mọi việc đã trở nên khó khăn hơn. WirelessKeyView nhanh chóng đưa ra danh sách có thể xuất của tất cả các mạng đã lưu, bất kể phiên bản hệ điều hành đang dùng là gì.

Những công cụ như WirelessKeyView có thể tiết lộ cách một thiết bị chứa thông tin nhạy cảm, ngoài các tài liệu thông thường, bị xâm nhập hoặc đánh cắp. Những công cụ này cũng cho thấy tầm quan trọng của việc sử dụng xác thực 802.1x, trong đó người dùng sẽ có thông tin đăng nhập riêng cho WiFi và không dễ gặp phải loại vấn đề này.

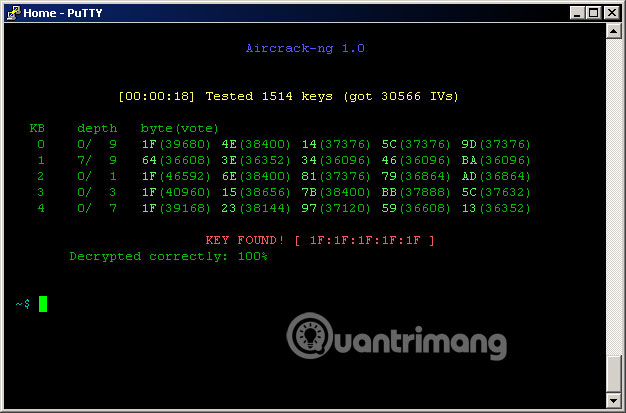

Aircrack-ng.org là một bộ công cụ mã nguồn mở, thực hiện nhiệm vụ bẻ khóa WEP và WPA/WPA2-Personal.

Aircrack-ng chạy trên Windows, Mac OS X, Linux và OpenBSD. Công cụ này cũng có thể tải xuống dưới dạng image VMware và Live CD. Bạn có thể xem những mạng WiFi xung quanh, bao gồm cả các SSID ẩn.

Bản phân phối Linux để kiểm tra thử hack và thâm nhập

Một trong những bản phân phối phổ biến nhất cho pen test là Kali Linux. Ngoài cài đặt hệ điều hành Linux thông thường trên máy tính, bạn có thể tạo đĩa khởi động trực tiếp, tải xuống image VMware hoặc VirtualBox. Kali Linux chứa rất nhiều các công cụ bảo mật và forensic, ví dụ như công cụ Kismet và Aircrack-ng. Bạn có thể sử dụng một trong số các công cụ đó để pen test WiFi.

Một số công cụ WiFi khác có trong Kali Linux là Reaver để hack mạng thông qua mã PIN WPS không an toàn, FreeRadius-WPE, để thực hiện các cuộc tấn công man-in-the-middle nhắm vào xác thực 802.1X và Wifi Honey để tạo honey pot, thu hút các client kết nối với một AP giả với hy vọng chiếm được lưu lượng truy cập của client và thực hiện các cuộc tấn công man-in-the-middle.

Dốc toàn lực với một công cụ phần cứng

Nếu bạn thực sự nghiêm túc về bảo mật không dây và muốn thử tìm ra các lỗ hổng đang tồn tại, bạn phải biết về WiFi Pineapple. Đây là một giải pháp dựa trên phần cứng được thiết kế đặc biệt để kiểm tra WiFi và pen test. Bạn có thể quét, nhắm mục tiêu, ngăn chặn và báo cáo về nhiều mối đe dọa và điểm yếu không dây.

WiFi Pineapple trông khá giống một router thông thường và bao gồm GUI web.

Bạn có thể thực hiện những việc như xem chi tiết client của từng điểm truy cập, gửi các gói xác thực và tự động tạo các điểm truy cập giả bằng cách bắt chước những SSID gần đó để mô phỏng các cuộc tấn công man-in-the-middle. Bạn cũng có thể thu thập dữ liệu duyệt web của người khác và giả mạo phản hồi DNS nhằm gây nhầm lẫn cho người dùng hoặc gửi chúng đến các trang web giả mạo.

WiFi Pineapple hiện cung cấp hai tùy chọn phần cứng: NANO băng tần đơn bỏ túi có giá từ $99,99 (2.300.000VND) và TETRA băng tần kép giống như router có giá từ $199,99 (4.600.000VND).

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài