Một chiến dịch lớn, nguy hiểm đang được tiến hành bằng cách sử dụng hơn 200 tên miền với cách viết gần giống 27 thương hiệu nổi tiếng để lừa đảo khách truy cập tải xuống các mã độc Windows và Android. Kiểu tấn công này được gọi là Typosquating.

Typosquatting là một phương pháp cũ, lừa mọi người vào trang web giả mạo bằng cách đăng ký một tên miền tương tự như tên miền được sử dụng bởi các thương hiệu danh tiếng.

Các tên miền mạo danh được sử dụng trong chiến dịch này rất giống với các tên miền thật khi chỉ hoán đổi một chữ cái hoặc thêm một chữ "s" khiến mọi người dễ dàng bị nhầm lẫn.

Về hình thức bên ngoài, trong hầu hết các trường hợp được thống kê bởi BleepingComputer, các trang web giả mạo là bản sao của trang web gốc hoặc ít nhất là đủ thuyết phục để người dùng bị lừa đảo.

Nạn nhân thường truy cập vào các trang web này khi gõ nhầm tên trang web mà họ muốn truy cập vào thanh địa chỉ URL của trình duyệt, điều này rất hay diễn ra khi gõ thanh địa chỉ trên thiết bị di động.

Tuy nhiên, người dùng cũng có thể bị dẫn tới các trang web này thông các hình thức lừa đảo qua email hoặc tin nhắn SMS, tin nhắn qua các ứng dụng, mạng xã hội, các bài đăng trên diễn đàn...

Một mạng lưới trang web giả mạo rộng lớn

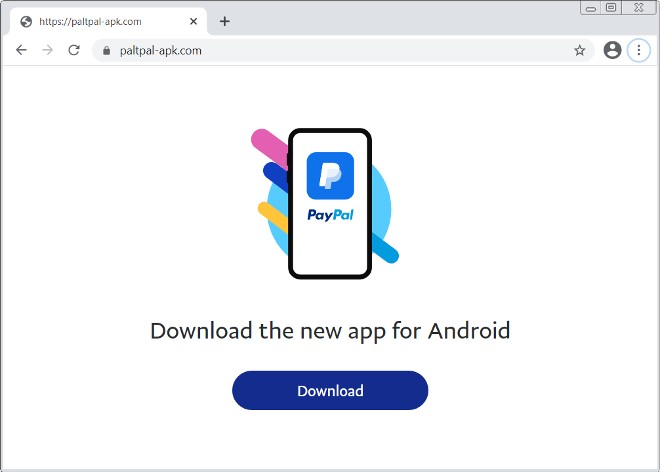

Một số trang web giả mạo chứa mã độc đã được phát hiện bởi công ty tình báo mạng Cyble. Tuần trước, công ty nãy đã xuất bản một báo cáo tập trung vào các tên miền bắt chước những kho ứng dụng Android phổ biến như Google Play, APKCombo và APKPure cũng như các cổng tải về PayPal, VidMate, Snapchat và TikTok.

Một số tên miền được sử dụng cho mục đích này là:

- payce-google[.]com - mạo danh Google Wallet

- snanpckat-apk[.]com - mạo danh Snapchat

- vidmates-app[.]com - mạo danh VidMate

- paltpal-apk[.]com - mạo danh PayPal

- m-apkpures[.]com - mạo danh APKPure

- tlktok-apk[.]link - mạo danh trang tải về ứng dụng TikTok

Trong tất cả các trường hợp, mã độc ERMAC được phân phối cho những người dùng tìm cách tải xuống file APK của các ứng dụng nổi tiếng. ERMAC là một trojan ngân hàng chuyên nhắm mục tiêu vào các tài khoản ngân hàng và ví điện tử từ 467 ứng dụng.

Một chiến dịch quy mô lớn

Trong khi báo cáo của Cyble tập trung vào mã độc Android của chiến dịch, BleepingComputer đã phát hiện ra nhóm tội phạm này đang triển khai một chiến dịch typosquating có quy mô lớn hơn nhiều, phân phối cả mã độc Windows.

Chiến dịch này bao gồm hơn 90 trang web được tạo ra để mạo danh hơn 27 thương hiệu phổ biến nhằm phát tán mã độc Windows, Android. Các mã độc này chuyên đánh cắp mã khôi phục ví tiền điện tử.

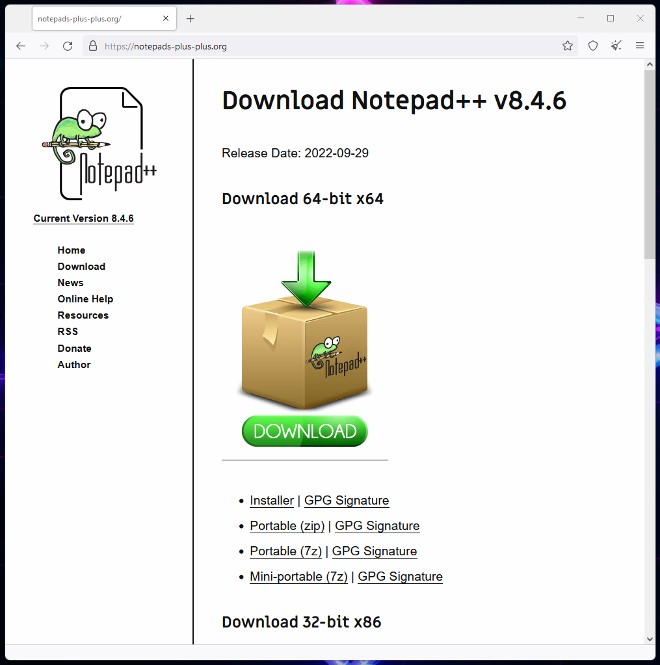

Giả mạo trang tải trình soạn thảo Notepad++ phổ biến là một ví dụ đáng chú ý của chiến dịch typosquating này. Trang web giả mạo dùng tên miền "notepads-plus-plus[.]org", chỉ khác một ký tự với tên miền chuẩn "notepad-plus-plus[.]org".

Các file từ trang web này cài đặt mã độc đánh cắp thông tin Vidar Stealer với kích thước tăng lên tới 700MB để tránh bị phân tích.

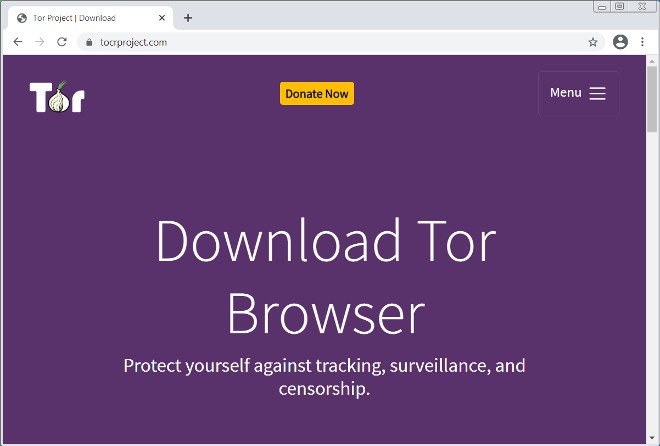

Một trang web khác được BleepingComputer phát hiện mạo danh Tor Project bằng tên miền "tocproject.com". Trong trường hợp này, trang web phát tán keylogger Agent Tesla và RAT.

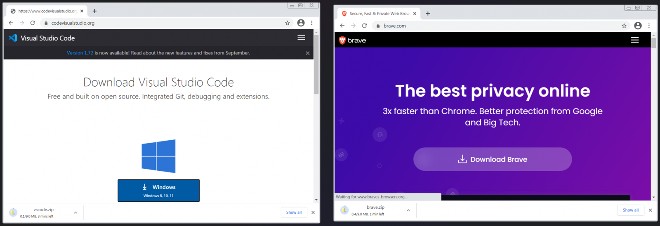

Khi nghiên cứu sâu hơn vao danh sách các tên miền, BleepingComputer tìm thấy một số phần mềm phổ biến khác cũng bị nhắm mục tiêu như:

- thundersbird[.]org - mạo danh bộ công cụ email phổ biến Thunderbird, phát tán Vidar Stealer

- codevisualstudio[.]org - mạo danh Microsoft Visual Studio Code để phát tán Vidar

- braves-browsers[.]org - mạo danh trang tải trình duyệt Brave để phát tán Vidar

Sự đa dạng trong các họ mã độc được phân phối cho nạn nhân cho thấy những kẻ đứng sau chiến dịch đang thử nghiệm với nhiều chủng loại khác nhau để xem loại nào hoạt động tốt hơn.

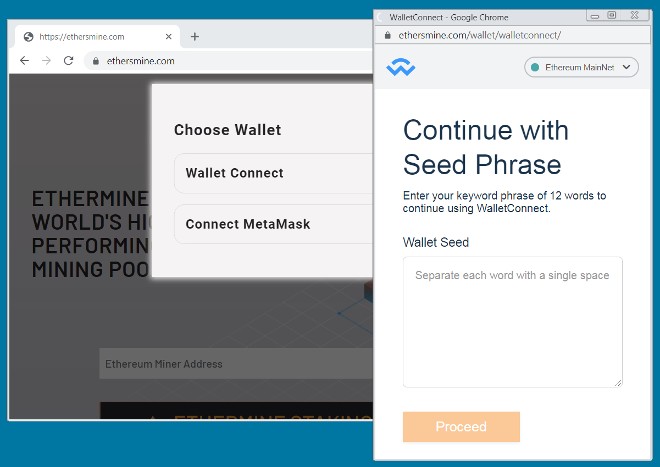

Một số trang giả mạo khác trong chiến dịch này nhắm mục tiêu vào các ví điện tử và đánh cắp các cụm từ khôi phục, một hoạt động mang lại rất nhiều lợi nhuận cho hacker.

Ví dụ: BleepingComputer đã tìm thấy "ethersmine[.]com", cố gắng đánh cắp cụm từ khôi phục ví Ethereum của khách truy cập.

Một số trang khác lại nhắm vào những người sở hữu tiền điện tử (holder) và các nhà đầu tư tài sản kỹ thuật số bằng cách mạo danh ví tiền điện tử phổ biến, ứng dụng giao dịch và tảng web NFT.

Tất nhiên, hacker đã sử dụng nhiều biến thể mạo danh của mỗi tên miền để có thể bao gồm nhiều kiểu nhầm lẫn nhất có thể. Do vậy những tên miền bị phát hiện chỉ là một phần nhỏ trong toàn bộ mạng tên miền được sử dụng trong chiến dịch.

Một số trình duyệt như Google Chrome và Microsoft Edge có tính năng bảo vệ chống lại typosquating. Tuy nhiên, trong các thử nghiệm của BleepingComputer, tính năng này không hoạt động, các trình duyệt không chặn bất cứ tên miền nào mà họ nhập vào.

Để tránh bị tấn công bởi typosquating, thay vì gõ địa chỉ của một thương hiệu, bạn hãy dùng công cụ tìm kiếm để tìm sau đó kiểm tra kĩ tên miền trước khi truy cập. Ngoài ra, nên tránh nhấp vào quảng cáo bởi đã có nhiều trường hợp các quảng cáo độc hại được tạo ra để mạo danh một trang web chính chủ.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài