Các nhà nghiên cứu bảo mật quốc tế vừa phát đi thông báo khẩn về một chiến dịch tấn công độc hại tinh vi nhắm vào người dùng Windows toàn cầu. Trong đó, các tác nhân độc hại đã bắt đầu phân phối hàng loạt bản cài đặt nâng cấp Windows 11 giả mạo cho người dùng Windows 10, lừa họ tải xuống và thực thi phần mềm ăn cắp dữ liệu RedLine.

Đáng chú ý, thời điểm xảy ra các cuộc tấn công đầu tiên trùng với mốc thời gian Microsoft công bố giai đoạn triển khai rộng rãi của Windows 11 trên toàn cầu. Vì vậy, có thể khẳng định những kẻ tấn công đã có sự chuẩn bị kỹ lưỡng, và chỉ chờ đợi thời điểm thích hợp để tiến hành các hoạt động độc hại nhằm tối đa hóa khả năng thành công của chiến dịch.

RedLine về cơ bản là một trong những công cụ đánh cắp mật khẩu, cookie trình duyệt, thông tin thẻ tín dụng và ví tiền điện tử được triển khai rộng rãi bởi các tác nhân độc hại trên toàn thế giới hiện nay. Do khả năng hoạt động ổn định và ẩn mình hiệu quả, sau khi lây nhiễm thành công, RedLine có thể gây ra hậu quả nghiêm trọng cho nạn nhân.

Chiến dịch phát tán RedLine qua trình cài đặt Windows 11 giả mạo

Theo tiết lộ của các nhà nghiên cứu tại HP, những người đầu tiên phát hiện ra chiến dịch độc hại, các tác nhân đã sử dụng miền “windows-upgraded.com” thoạt nhìn có vẻ hợp pháp để phát tán phần mềm độc hại trong chiến dịch mới nhất này.

Không chỉ có tên miền “nhạy cảm”, trang web giả mạo này còn sở hữu giao diện được thiết kế giống hệt như website “chính chủ” của Microsoft. Nếu khách truy cập không thể phát hiện ra sự khác biệt và lỡ nhấp vào nút ‘Download Now’, họ sẽ nhận được một tệp lưu trữ ZIP 1,5 MB có tên “Windows11InstallationAssistant.zip”, tải trực tiếp từ Discord CDN.

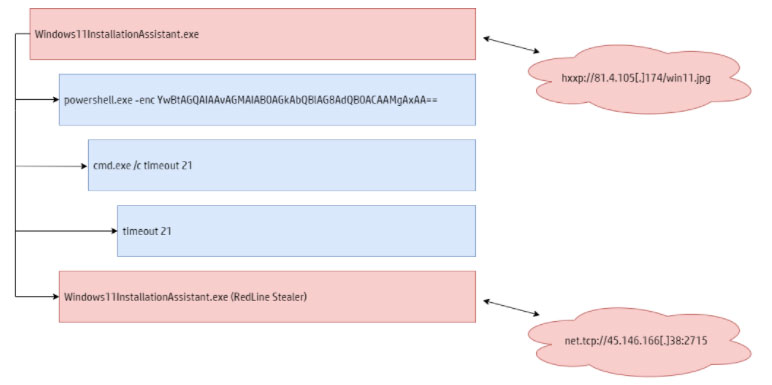

Việc giải nén tệp sẽ tạo ra một thư mục có kích thước 753MB, cho thấy tỷ lệ nén ấn tượng đến 99,8%. Khi nạn nhân khởi chạy tệp thực thi trong thư mục, quá trình PowerShell với đối số được mã hóa sẽ bắt đầu.

Tiếp theo, một tiến trình cmd.exe sẽ được khởi chạy với thời gian chờ là 21 giây và sau khi hết hạn, một tệp .jpg sẽ được tìm nạp từ máy chủ web từ xa. File ảnh này chứa một tệp DLL có nội dung được sắp xếp ở dạng ngược để tránh bị phát hiện và phân tích.

Cuối cùng, quy trình ban đầu sẽ tải DLL và thay thế ngữ cảnh luồng hiện tại bằng nó. DLL này chính là payload của mã độc RedLine, kết nối với máy chủ điều khiển và chỉ huy (C2 server) của hacker thông qua TCP. Từ đó, mã độc sẽ nhận hướng dẫn cụ thể về các tác vụ độc hại mà nó phải chạy tiếp theo trên hệ thống mới bị xâm nhập.

Mặc dù trang web phân phối trên hiện đã (tạm) ngừng hoạt động, nhưng không có gì ngăn cản các tác nhân độc hại tiếp tục lập một tên miền mới và bắt đầu lại chiến dịch này. Windows 11 là bản nâng cấp lớn mà nhiều người dùng Windows 10 không thể nhận được từ các kênh phân phối chính thức do không thỏa mãn yêu cầu tương thích phần cứng. Đây chính là thực tế mà các nhà khai thác phần mềm độc hại coi là cơ hội tuyệt vời để tìm kiếm nạn nhân mới.

Trước đó vào tháng 1, cũng đã có hàng loạt báo cáo về việc các tác nhân đe dọa đang tận dụng những ứng dụng khách cập nhật hợp pháp của Windows để thực thi mã độc trên các hệ thống bị xâm phạm. Hãy nhớ rằng các trang web nguy hiểm này thường được quảng bá thông qua các bài đăng trên diễn đàn, mạng xã hội hoặc tin nhắn SMS, vì vậy đừng tin tưởng bất cứ điều gì ngoài thông báo chính thức của hệ thống nâng cấp Windows từ chính Microsoft.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài