Conti là tên một ransomware cực kỳ nguy hiểm và đứng đằng sau nó là cả một tập đoàn hacker với cơ cấu tổ chức chẳng khác gì doanh nghiệp. Trong series mang tên "Nhật ký "tập đoàn" hacker Conti" này, Quản Trị Mạng mời các bạn cùng tìm hiểu về một trong những nhóm hacker khét tiếng nhất hiện nay.

Từ cuối tháng 02/2022, một nhà nghiên cứu bảo mật Ukraina đã bắt đầu chia sẻ công khai nhật ký trò chuyện nội bộ trong nhiều năm và các dữ liệu nhạy cảm khác của Conti, nhóm hacker Nga hung hãn và tàn nhẫn. Conti chuyên phát triển ransomware và tập trung tấn công vào các công ty có doanh thu hàng năm hơn 100 triệu USD.

Nhật ký trò chuyện cho chúng ta thấy những thách thức mà nhóm Conti gặp phải khi điều hành một nhóm hacker đông đảo với hơn 100 nhân viên làm công ăn lương. Bên cạnh đó, các dữ liệu cũng tiết lộ cách Conti đối phó với việc rò rỉ thông tin nội bộ và các cuộc tấn công của những công ty bảo mật tư nhân và các chính phủ.

Tuyên bố ủng hộ Nga

Hầu như tuần nào Conti cũng lên trang nhất các báo và mỗi tuần lại là một nạn nhân khác. Trên blog darkweb của mình, Conti thường xuyên chia sẻ các dữ liệu mà chúng mã hóa (ransomware) nhưng nạn nhân từ chối trả tiền chuộc.

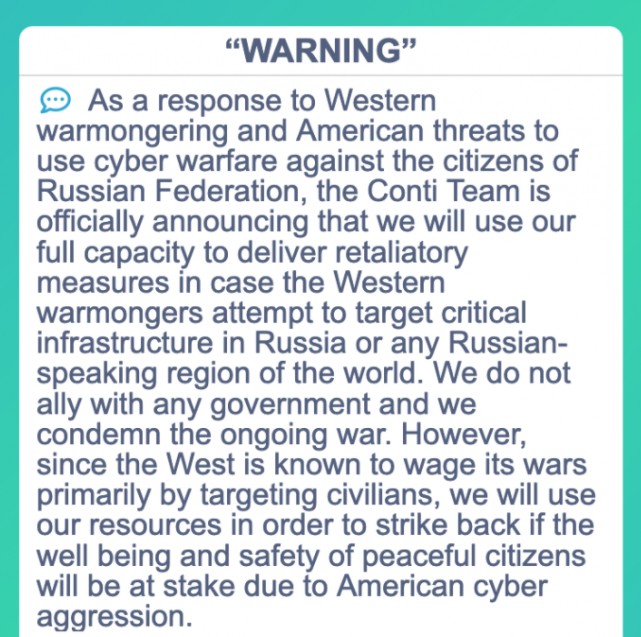

Khi cuộc chiến tranh giữa Nga và Ukraina nổ ra, các hacker cũng bắt đầu chọn phe cho riêng mình. Với Conti, nhóm hacker này tuyên bố ủng hộ Nga hết mình.

"Nếu ai đó quyết định tổ chức một cuộc tấn công mạng hay bất kỳ hành động nào chống lại Nga, chúng tôi sẽ sử dụng tất cả các nguồn lực hiện có để tấn công lại các cơ sở hạ tầng quan trọng của kẻ đó", Conti chia sẻ trên blog của chúng.

Ngay lập tức, Conti đã phải trả giá cho tuyên bố của mình.

Ngày 27/2, một tài khoản mang tên Contileaks đã bắt đầu đăng tải các liên kết dẫn tới kho lưu trữ những dữ liệu bị rò rỉ của Conti. Những cuộc trò chuyện được lấy trực tiếp từ cơ sở hạ tầng truyền thông riêng tư của Conti. Dữ liệu trò chuyện bắt đầu từ ngày 29/01/2021 tới nay. Từ đó trở đi, Contileaks liên tiếp đăng tải thêm những tin nhắn và dữ liệu khác về Conti với khẩu hiệu "Vinh quang cho Ukraina".

Theo một chuyên gia trong ngành, chủ tài khoản Contileaks không phải là một thành viên cũ của Conti. Thay vào đó, anh ta chỉ là một chuyên gia bảo mật của Ukraina.

Đáng chú ý nhất trong dữ liệu trò chuyện của Conti là hai khoảng trống, bị gián đoạn. Những khoảng trống này ẩn chứa điều gì? Mời các bạn tiếp tục tìm hiểu.

Khoảng trống đầu tiên

Khoảng trống thứ nhất trong các cuộc trò chuyện tương ứng với thời điểm cơ sở hạ tầng CNTT của Conti bị phá dỡ và/hoặc bị đánh sập bởi các nhà nghiên cứu bảo mật, công ty tư nhân, cơ quan thực thi pháp luật... Khoảng trống trong nhật ký trò chuyện cũng khớp một cách tương đối với thời gian nhóm ngừn hoạt động để tìm cách thiết lập lại mạng lưới hệ thống bị nhiễm và sa thải nhân viên cấp thấp như một giải pháp bảo mật.

Ngày 22/9/2020, Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) đã bắt đầu một chiến dịch kéo dài một tuần. Một trong số những chiến công là kiểm soát thành công mạng botnet Trickbot. Trickbot thường được dùng để phát tán ransomware và cho tới nay nó đã lây nhiễm cho hàng triệu máy tính. Conti cũng là một trong các nhóm hacker thường xuyên sử dụng Trickbot để triển khai ransomware.

Khi đã kiểm soát được Trickbot, NSA đã gửi một lệnh cho toàn bộ hệ thống yêu cầu mã độc tự ngắt kết nối khỏi các máy chủ điều khiển mà những kẻ đứng đằng sau Trickbot sử dụng để kiểm soát các máy tính Windows bị xâm nhập. Hơn nữa, NSA còn nhét vào hệ thống số liệu giả mạo về hàng triệu nạn nhân mới.

Tin tức về chiến dịch triệt phá Trickbot xuất hiện vào ngày 02/10/2021 nhưng nhật ký trò chuyện cho thấy lãnh đạo chủ chốt của Conti đã phát hiện ra cỗ máy phạm tội của họ có gì đó sai sai ngay sau khi chiến dịch được bắt đầu vài tiếng trong ngày 22/9.

"Kẻ làm ra thứ này khá cao tay đấy chứ", một trong những lãnh đạo cao cấp của Conti với biệt danh là Hof nhắn trong khung chat. Hof chia sẻ điều này khi nhận thấy lệnh đính kèm của NSA được cấy vào Trickbot đã mau chóng phát tán ra toàn bộ mọi phần của mạng botnet. "Hắn ta biết cách hoạt động của botnet tức là hắn ta thấy mã nguồn hoặc đã đảo ngược nó. Ngoài ra, bằng cách nào đó, hắn ta đã má hóa cấu hình tức là hắn ta có bộ mã hóa và khóa riêng tư trong tay, cộng với việc tải tất cả lên bảng điều khiển quản trị. Chắc cũng chỉ là kiểu phá hoại thôi".

"Ngoài ra, lũ bot bị ngập trong cấu hình như thế này thì chúng cũng chẳng hoạt động được", Hof giải thích với nhóm của mình vào ngày 23/9/2020. Hof còn lưu ý thêm rằng kẻ xâm nhập thậm chí còn sử dụng cơ chế khôi phục an toàn dự phòng tích hợp sẵn của Trickbot. Cụ thể, Trickbot được cấu hình để khi không thể truy cập vào bất kỳ máy chủ kiểm soát nào của mạng botnet thì chúng sẽ tự lấy lại và tự kiểm soát lại bằng cách đăng ký tên miền được tính toán trước trên EmerDNS, một hệ thống tên miền phi tập trung dựa trên tiền ảo Emercoin.

"Sau một thời gian, bot sẽ tải xuống một cấu hình mới thông qua Emercoin nhưng chúng không thể áp dụng cấu hình này bởi kẻ phá hoại đã tải lên một cấu hình với số phiên bản tối đa. Điều kiện để cài đặt là phiên bản mới phải có số phiên bản lớn hơn phiên bản cũ nhưng do số phiên bản cấu hình đang cài của bot là tối đa (luôn lớn hơn số phiên bản của cấu hình mới) nên quá trình cài đặt sẽ không được thực hiện. Những con bot sẽ rơi vào vòng lặp kiểm tra số phiên bản", Hof viết. "Xin lỗi, nhưng chuyện này khốn nạn quá. Tôi không biết cách nào để lấy lại chúng".

Vụ này khiến băng đảng Conti mất vài tuần để xây dựng lại cơ sở hạ tầng malware và rồi tiếp tục lây nhiễm ransomware cho hàng chục nghìn máy tính Windows khác. Đến cuối tháng 10/2020, mạng lưới nạn nhân bị nhiễm Conti đã mở rộng bao gồm 428 cơ sở y tế trên khắp nước Mỹ.

Những kẻ đứng đằng sau Conti nhìn thấy cơ hội để tạo ra một sự hoảng loạn trên diện rộng, nếu không muốn nói là hỗn loại. Chúng thực hiện điều này bằng cách lây nhiễm ransomware cho hàng trăm tổ chức chăm sóc sức khỏe tại Mỹ, những người vốn đang khốn đốn vì phải đối phó với đại dịch COVID-19.

"Trong tuần này hãy xử đẹp các cơ sở y tế của nước Mỹ", quản lý Conti với biệt danh "Target" lên tiếng vào ngày 26/10/2020. "Sẽ có một sự hỗn loạn đấy. 428 bệnh viện cơ mà".

Vào ngày 28/10/2020, FBI và Cục An ninh Nội địa Mỹ đã gấp rút tổ chức một cuộc họp với các giám đốc điều hành trong ngành chăm sóc sức khỏe để cảnh báo về mối đe dọa an ninh mạng sắp xảy ra.

Những báo cáo tiếp theo xác nhận rằng có hơn một chục cơ sở y tế bị tấn công bởi ransomware ngay trong tuần. Nhưng cuộc "tàn sát" còn tồi tệ hơn nhiều trong những ngày tiếp theo. Hầu như mỗi ngày đều có một bệnh viện hoặc một cơ sở chăm sóc sức khỏe bị ransomware tấn công.

Khoảng trống thứ hai

Khoảng trống thứ hai trong nhật ký trò chuyện của Conti vừa mới xuất hiện gần đây và nó tương ứng với chiến dịch truy quét toàn cầu nhắm vào mã độc Emotet vào ngày 26/01/2021. Emotet là một chủng mã độc hoạt động theo dạng dịch vụ tội phạm mạng dược Conti sử dụng nhiều. Sau khi Emotet bị triệt phá, nhóm Conti một lần nữa tái cơ cấu với việc một số thành viên phải chọn biệt danh và mật khẩu mới.

Nhật ký trò chuyện cho thấy Conti đã rất nỗ lực trong việc hỗ trợ một thành viên lớn tuổi của nhóm có tên Alla Witte, 55 tuổi, người Latvia. Witte bị bắt hồi năm ngoái vì bị tình nghi làm lập trình viên cho nhóm Trickbot. Với nhiều thành viên trẻ tuổi của Conti, Witte giống như một người mẹ của họ vậy. Vì thế, sau khi bà bị bắt, lãnh đạo Conti đã lên kế hoạch thuê luật sư để bào chữa cho bà.

"Họ giới thiệu cho tôi một luật sư, luật sư giỏi nhất ấy, cộng thêm việc anh ta có các mối quan hệ tuyệt vời, anh ta quen điều tra viên, anh ta quen thẩm phá, anh ta là luật sư liên bang ở đó, anh ta có giấy phép...", thành viên có tên "Mango", một quản lý tầm trung của Conti nhắn cho "Stern" một người điều hành cấp cao hơn nhiều. Nhiệm vụ của Stern là thường xuyên kiểm tra các đơn vị khác nhau của "băng đảng" để cập nhật về các nhiệm vụ hàng ngày của họ.

Stern đồng ý rằng đây là cách hành động tốt nhất nhưng không rõ liệu nó có được thực hiện thành công hay không. Ngoài ra, toàn bộ câu chuyện có thể không nhân văn như chúng ta tưởng. Mango gợi ý rằng việc trả phí thuê luật sư cho Witte có thể giúp Conti tiếp cận thông tin về cuộc điều tra Trickbot mà FBI đang tiến hành.

"Hãy cố tìm cách gặp luật sư của Witte ngay bây giờ và đề nghị anh ta trực tiếp bán dữ liệu không cần thông qua bà ấy nữa", Mango gợi ý cho Stern vào ngày 23/6/2021.

FBI đã điều tra Trickbot trong nhiều năm và trong một thời điểm nào đó họ đã chia sẻ với người Nga về những hacker mà họ nghi đứng đằng sau TrickBot. Từ việc đọc nhật ký trò chuyện có thể thấy phía Nga hầu như chẳng làm gì với những thông tin mà phía Mỹ cung cấp cho tới tận tháng 10/2021. Lúc đó, các lãnh đạo hàng đầu của Conti bắt đầu nhận được cảnh báo từ quan chức Nga rằng vụ việc của họ đang được khơi lại.

"Vụ án của chúng ta đang được đào lại", thành viên của Conti với biệt danh "Kagas" nhắn cho Stern vào ngày 6/10/2021. "Theo thông tin điều tra viên cung cấp thì phía Mỹ chính thức yêu cầu thông tin về các hacker Nga, không chỉ về chúng ta, bao gồm cả những người bị bắt trên khắp đất nước. Trên thực tế, họ quan tâm tới Trickbot và một số loại virus khác. Thứ ba tới, điều tra viên sẽ gọi cho chúng tôi để nói chuyện nhưng có vẻ như bây giờ chúng tôi được gọi là nhân chứng. Theo cách đó, nếu vụ án bị đình chỉ họ không thể thẩm vấn chúng tôi theo bất kỳ cách nào và trên thực tế, vì điều này, họ đã đào lại nó. Chúng tôi đã liên hệ với luật sư của mình".

Thật bất ngờ khi một thành viên khác của Conti đã tham gia vào cuộc trò chuyện và nói rằng phía Nga đã đảm bảo rằng với băng đảng Conti cuộc điều tra sẽ không đi tới đâu. Hơn nữa, toàn bộ cuộc điều tra từ các nhà điều tra địa phương sẽ chấm dứt vào giữa tháng 11/2021.

Có vẻ như phía Nga quan tâm nhiều hơn vào việc truy lùng băng đảng REvil, một trong những "băng đảng" ransomware khét tiếng chẳng kém gì Conti. REvil là đối thủ cạnh tranh của Conti nên mục tiêu của chúng chính là các tổ chức lớn có thể trả các khoản tiền chuộc khổng lồ.

Ngày 14/01/2022, chính phủ Nga tuyên bố bắt giữ 14 người bị buộc tội làm việc cho REvil. Cơ quan An ninh Liên bang Nga (FSB) cho biết việc triệt hạ REvil được thực hiện theo yêu cầu từ các quan chức Mỹ. Tuy nhiên, nhiều chuyên gia cho rằng đây là một chiêu bài đánh lạc hướng nhằm che dấu kế hoạch tấn công Ukraina của Nga.

Các tin nhắn bị rò rỉ của Conti cho thấy Trickbot đã ngừng hoạt động hoàn toàn vào đầu tháng 5/2022. Chuyên gia Catalin Cimpanu của The Record cho biết các tin nhắn cũng chứa đựng nhiều cuộc đàm phán về tiền chuộc và các khoản thanh toán từ các công ty bị rò rỉ dữ liệu hoặc bị nhiễm ransomware. Ngoài ra, còn có hàng trăm địa chỉ Bitcoin trong các cuộc trò chuyện, thứ sẽ hữu ích với các tổ chức thực thi pháp luật trong việc theo dõi doanh thu của nhóm hacker này.

Nếu bạn thích series này, mời các bạn chờ đón Phần 2: Chuyện công sở, kể về cuộc sống trong văn phòng Conti và cơ cấu tổ chức, ban bệ. Phần 3: Xưởng vũ khí, kể về cách Conti tạo ra các công cụ, cách lãnh đạo Conti lên kế hoạch tấn công, thương lượng tiền chuộc để có ưu thế... Phần 4: Tấn công thị trường tiền số, kể về các kế hoạch khác nhau mà Conti theo đuổi để đầu tư và đánh cắp tiền điện tử.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài