Hồi đầu tháng này, các nhà nghiên cứu bảo mật của Intezer Labs đã phát hiện ra một phần mềm độc hại Linux mới, có khả năng ngụy trang dưới dạng một tiện ích mở rộng của Gnome shell, và được thiết kế để theo dõi những người đang sử dụng máy tính để bàn Linux, khiến họ không thể nhận ra sự xuất hiện của nó.

Bộ cấy backdoor này được đặt tên là EvilGnome, và hiện vẫn chưa bị nhận dạng bởi bất kỳ công cụ chống phần mềm độc hại nào trên VirusTotal. Nguy hiểm hơn, nó còn được đi kèm với một số khả năng độc hại cực kỳ hiếm gặp trong các chủng phần mềm độc hại nhắm mục tiêu đến hệ thống Linux.

EvilGnome vẫn chưa bị nhận dạng bởi bất kỳ công cụ chống phần mềm độc hại nào trên VirusTotal

EvilGnome vẫn chưa bị nhận dạng bởi bất kỳ công cụ chống phần mềm độc hại nào trên VirusTotal

"Các tính năng độc hại đi kèm với EvilGnome, bao gồm chụp ảnh màn hình desktop, đánh cắp dữ liệu (tập tin), tự động ghi lại âm thanh thu được qua micro của người dùng, và khả năng download cũng như thực thi các mô-đun độc hại mới trong tương lai. Nguy hiểm hơn, bộ cấy backdoor này còn sở hữu một chức năng keylogger đang trong quá trình phát triển. Sau khi hoàn tất, nó có thể ghi lại các bình luận, mật khẩu và siêu dữ liệu biên dịch, vốn thường không xuất hiện trong các phiên bản malware Linux đã từng được ghi nhận”, nhóm nghiên cứu của Intezer Labs cho biết.

Mã độc Linux EvilGnome

Lây nhiễm thông qua tài liệu lưu trữ tự giải nén

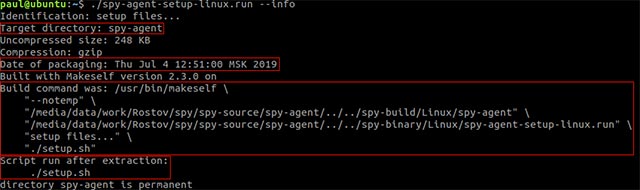

EvilGnome được phân phối với sự trợ giúp của kho lưu trữ tự giải nén tạo bằng tập lệnh shell makeelf, trong đó tất cả các siêu dữ liệu hình thành trong quá trình tạo kho lưu trữ payload độc hại được “gói kỹ” trong các header của nó.

Quy trình lây nhiễm mã độc được tự động hóa với sự trợ giúp của một đối số chạy tự động, còn sót lại trong các header của payload tự thực thi. Đối số này có nhiệm vụ hướng dẫn phần mềm độc hại tự khởi chạy tệp có tên setup.sh, qua đó bổ sung thêm tác nhân gián điệp của phần mềm độc hại vào địa chỉ ~/.cache/gnome-software/gnome-shell-extensions/folder, sau đó cố gắng lẻn vào hệ thống của nạn nhân và ngụy trang dưới dạng một tiện ích mở rộng của Gnome shell.

Siêu dữ liệu payload tự giải nén

Siêu dữ liệu payload tự giải nén

Ngoài ra, EvilGnome cũng sẽ thêm một tập lệnh shell gnome-shell-ext.sh vào crontab của máy tính Linux bị lây nhiễm, tập lệnh được thiết kế để kiểm tra xem các tác nhân phần mềm gián điệp có đang chạy hay không (kiểm tra theo từng phút).

Tập lệnh gnome-shell-ext.sh sẽ được thực thi trong giai đoạn cuối của quy trình lây nhiễm, tạo điều kiện cho việc khởi chạy các tác nhân phần mềm gián điệp gnome-shell-ext.

Cấu hình của EvilGnome, lưu trữ trong tệp rtp.dat, cũng sẽ được bao hàm trong kho lưu trữ tự giải nén, và nó cho phép backdoor lấy được địa chỉ IP của máy chủ chỉ huy và điều khiển (C2).

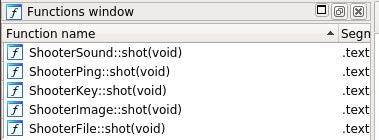

Các mô-đun đa backdoor cùng những tính năng gián điệp

Phần mềm độc hại này đi kèm với 5 mô-đun khác nhau. Trong đó, mỗi mô-đun lại được thiết kế để vận hành trong một luồng riêng biệt và có thể chiếm "quyền truy cập vào các tài nguyên chia sẻ (như cấu hình), vốn được bảo vệ an toàn bởi các mutex".

Trong khi phân tích bộ cấy backdoor EvilGnome, các nhà nghiên cứu Intezer Labs đã tìm thấy những mô-đun sau:

- ShooterAudio - thu âm thanh từ micro của người dùng và tải lên C2

- ShooterImage - chụp ảnh màn hình máy tính và tải lên C2

- ShooterFile - quét hệ thống tệp (file system) đối với các tệp mới được tạo và tải chúng lên C2

- ShooterPing - nhận lệnh mới từ C2, lọc dữ liệu, đồng thời có thể download và thực thi các payload độc hại mới

- ShooterKey - đang trong quá trình phát triển và chưa được sử dụng, nhiều khả năng sẽ là một mô-đun keylog. Sau khi hoàn tất, nó có thể ghi lại các bình luận, mật khẩu và siêu dữ liệu biên dịch trên hệ thống

Toàn bộ lưu lượng được gửi đến và đi từ các máy chủ C2 của phần mềm độc hại sẽ được EvilGnome mã hóa và giải mã thông qua mật mã khối đối xứng RC5, bằng cách sử dụng cùng một key giải mã với sự trợ giúp từ một biến thể của thư viện nguồn mở RC5Simple.

Theo phân tích của các nhà nghiên cứu Intezer Labs, trong trường hợp không thể liên lạc được với máy chủ C2 của mình, các mẫu phần mềm độc hại sẽ lưu trữ tất cả dữ liệu đầu ra và dữ liệu chúng đánh cắp được trong thư mục ~/.cache/gnome-software/gnome-shell-extensions/tmp/ trên chính bộ nhớ của các hệ thống Linux bị lây nhiễm.

Danh sách mô-đun của EvilGnome

Danh sách mô-đun của EvilGnome

Mỗi liên hệ đáng ngờ với nhóm hacker Gamaredon Group

EvilGnome dường như cũng được kết nối với một nhóm hacker chuyên phát tán phần mềm độc hại đến từ Nga có tên Gamaredon Group. Theo báo cáo của nhóm các chuyên gia tình báo bảo mật đến từ đội ngũ Unit 42 (thuộc công ty bảo mật Palo Alto Networks), Gamaredon Group đã hoạt động ít nhất kể từ năm 2013 và là cái tên đứng sau không ít chiến dịch tấn công sử dụng kỹ thuật cao (ATP) kéo dài dai dẳng và để lại nhiều thiệt hại nghiêm trọng.

Mặc dù ban đầu, Gamaredon Group chủ yếu dựa vào những công cụ sẵn có để tiến hành các chiến dịch tấn công, nhưng sau đó nhóm này đã chiêu mộ được thêm khá nhiều thành viên sở hữu trình độ chuyên môn kỹ thuật cao, và dần chuyển sang tự phát triển phần mềm độc hại tùy chỉnh với mức độ nguy hiểm tăng đáng kể.

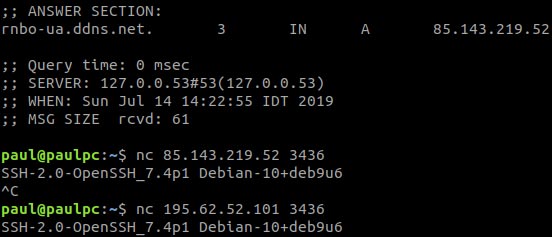

Theo phân tích của Intezer Labs, các nhà phát triển phần mềm độc hại đứng sau EvilGnome và Gamaredon Group có liên hệ với nhau thông qua việc sử dụng cùng một nhà cung cấp dịch vụ lưu trữ, cũng như hành vi sử dụng các máy chủ C2 được kết nối với những miền (domain) liên quan đến nhóm hacker Nga của phần mềm độc hại này.

Ngoài ra, cả EvilGnome và Gamaredon Group đều sử dụng cổng 3436 để kết nối với máy chủ C2 của chúng thông qua SSH, với "2 máy chủ bổ sung sở hữu tên miền tương tự như cách thức đặt tên miền của Gamaredon (sử dụng .space TTLD và ddns)", đã được nhóm nghiên cứu bảo mật Intezer Labs tìm thấy trong hạ tầng nhà cung cấp máy chủ C2 của EvilGnome.

Cổng SSH mở trên máy chủ C2 của EvilGnome và Gamaredon

Cổng SSH mở trên máy chủ C2 của EvilGnome và Gamaredon

Cuối cùng nhưng không kém phần quan trọng, tuy rằng Gamaredon Group chưa từng phát triển hoặc sử dụng bất kỳ phần mềm độc hại nào liên quan đến Linux, thế nhưng các mô-đun và kỹ thuật được dùng bởi backdoor của EvilGnome như "sử dụng SFX, kiên trì với trình lập lịch tác vụ và triển khai các công cụ đánh cắp thông tin...” lại cực kỳ trùng khớp với những kỹ thuật đã từng được nhóm tin tặc Nga sử dụng rất nhiều lần từ trước đến nay.

Cuối cùng, đội ngũ bảo mật của Intezer Labs đã phát hành một danh sách các dấu vết tấn công trên hệ thống (IOC) sau khi kết thúc quá trình phân tích hành vi của EvilGnome, bao gồm các hàm băm mẫu của phần mềm độc hại, cung như địa chỉ IP/miền mà nó chia sẻ với các công cụ khác được phát triển bởi Gamaredon Group.

Sẽ không có gì đáng ngạc nhiên nếu kết quả điều tra trong tương lai cho thấy EvilGnome có liên hệ chặt chẽ với Gamaredon Group, hoặc thậm chí được phát triển bởi nhóm hacker này.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài