Hàng loạt lỗ hổng mới được phát hiện gần đây trong các ứng dụng di động của Hyundai đã khiến những mẫu ô tô của hãng này (và thương hiệu con Genesis) sản xuất sau năm 2012 có thể bị tấn công từ xa, cho phép hacker mở khóa và thậm chí khởi động phương tiện khi không được sự chấp thuận từ chủ xe.

Đáng chú ý, các nhà nghiên cứu bảo mật đến từ Yuga Labs cũng đã tìm thấy một số vấn đề và khám phá ra bề mặt tấn công tương tự trong nền tảng "phương tiện thông minh - smart vehicle" SiriusXM được sử dụng trên phương tiện của các nhà sản xuất lớn khác như Toyota, Honda, FCA, Nissan, Acura và Infinity. Tất cả đều cho phép kẻ gian "mở khóa, khởi động, định vị, nhấp nháy và bấm còi từ xa".

Ở thời điểm hiện tại, thông tin chi tiết về kỹ thuật thực hiện hành vi hack xe hơi nguy hiểm trên vẫn chưa được các nhà nghiên cứu công bố. Tuy nhiên, điều tra sơ bộ cho thấy Hyundai dường như đang là nhà sản xuất bị ảnh hưởng nhiều nhất.

Vấn đề của Hyundai

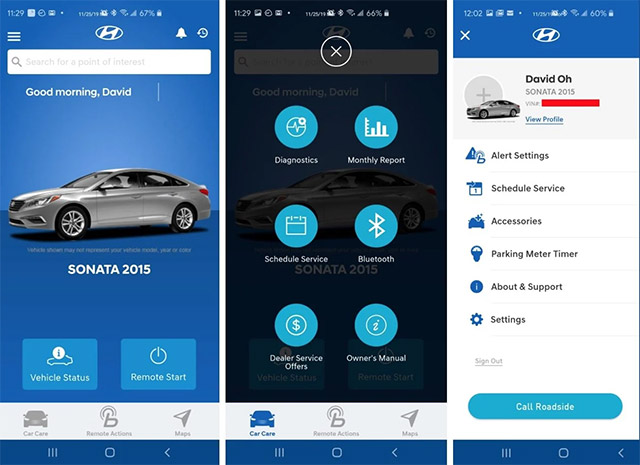

Các ứng dụng di động của Hyundai và Genesis, có tên MyHyundai và MyGenesis, được thiết kế để cho phép người dùng xác thực lệnh khởi động, dừng, khóa và mở khóa phương tiện của mình một cách tiện lợi từ xa khi cần ngay trên chiếc điện thoại.

Sau khi chặn lưu lượng được tạo từ hai ứng dụng, các nhà nghiên cứu đã tiến hành phân tích và trích xuất lệnh gọi API để điều tra thêm. Họ nhận thấy việc xác thực chủ sở hữu được thực hiện dựa trên địa chỉ email của người dùng, địa chỉ này được bao gồm trong nội dung JSON của các yêu cầu POST.

Tiếp theo, nhóm nghiên cứu Yuga Labs phát hiện ra rằng MyHyundai không yêu cầu xác nhận email khi đăng ký. Họ đã tạo một tài khoản mới bằng địa chỉ email của mục tiêu với một ký tự kiểm soát bổ sung ở cuối.

Cuối cùng, họ đã gửi một yêu cầu HTTP đến điểm cuối của Hyundai có chứa địa chỉ giả mạo trong mã thông báo JSON và địa chỉ của nạn nhân trong phần thân JSON, bỏ qua việc kiểm tra tính hợp lệ.

Để xác minh rằng có thể sử dụng quyền truy cập này để tấn công ô tô, các nhà nghiên cứu sau đó đã cố gắng mở khóa một chiếc ô tô Hyundai thử nghiệm. Vài giây sau, chiếc xe thực sự đã được mở khóa.

Cuộc tấn công gồm nhiều bước cuối cùng đã được đưa vào một tập lệnh Python tùy chỉnh, chỉ cần địa chỉ email của mục tiêu cho cuộc tấn công.

Sự cố với SiriusXM

SiriusXM Connected Vehicle Services (SCVS) là nhà cung cấp dịch vụ viễn thông trên phương tiện giao thông được hơn 15 nhà sản xuất ô tô trên thế giới sử dụng. SCVS cho biết họ hiện đang vận hành 12 triệu ô tô được kết nối với hơn 50 dịch vụ trên một nền tảng thống nhất.

Nhóm Yuga Labs đã nhận thấy rằng các ứng dụng di động của Acura, BMW, Honda, Hyundai, Infiniti, Jaguar, Land Rover, Lexus, Nissan, Subaru và Toyota đều sử dụng công nghệ SiriusXM để triển khai các tính năng quản lý phương tiện từ xa. Họ đã THỬ kiểm tra lưu lượng mạng từ ứng dụng của Nissan và nhận thấy rằng có thể gửi các yêu cầu HTTP giả mạo đến điểm cuối chỉ bằng cách biết số nhận dạng phương tiện (VIN) của mục tiêu. Phản hồi cho yêu cầu trái phép chứa tên, số điện thoại, địa chỉ và chi tiết phương tiện của mục tiêu.

Vấn đề thực sự nằm ở số VIN rất dễ xác định trên những chiếc ô tô đang dừng đỗ, thường có thể được nhìn thấy ngay trên kính chắn gió, cũng như có sẵn trên các trang web bán ô tô chuyên biệt, để những người mua tiềm năng kiểm tra lịch sử của chiếc xe. Ngoài việc tiết lộ thông tin, các yêu cầu cũng có thể mang theo lệnh để thực hiện một loạt hành động trên ô tô.

Về phần mình, Hyundai cho biết công ty đã và đang tích cực làm việc với các chuyên gia tư vấn bên thứ ba để điều tra lỗ hổng ngay khi các nhà nghiên cứu bảo mật chú ý đến nó. Đây là một vấn đề nghiêm trọng, và nên được khắc phục sớm nhất có thể.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài