Nhà nghiên cứu bảo mật chuyên săn lỗ hổng có biệt danh SandboxEscaper mới đây đã lặng lẽ công bố sự xuất hiện của một zero-day exploit mới trong nền tảng hệ điều hành Windows 10, tức là chỉ chưa đầy một tuần sau khi hệ điều hành này nhận được bản cập nhật định kỳ từ Microsoft.

Đây là lần exploit thứ năm trong một chuỗi các exploit phức tạp nhằm vào Windows 10, bắt đầu xuất hiện vào cuối tháng 8 năm ngoái. Lần này, nó đã đạt được sự leo thang chiếm hữu đặc quyền cục bộ, cấp cho kẻ gian toàn quyền kiểm soát các hệ thống tệp vốn chỉ dành riêng cho những người dùng sở hữu đặc quyền đầy đủ như SYSTEM và TrustedInstaller.

Các tác vụ “dị hình”

Một lần nữa, SandboxEscaper lại tập trung vào tiện ích Task Scheduler và sử dụng nó để nhập các tác vụ cũ từ những hệ thống khác. Về cơ bản, Task Scheduler là một tiện ích sở hữu rất nhiều tính năng hữu ích cho hệ thống, trong đó có khả năng tự động hóa các tác vụ cần thiết hay những chương trình mà người dùng muốn trên Windows. Vào thời của Windows XP, các tác vụ thường nằm ở định dạng .JOB và đặc biệt chúng vẫn có thể được thêm vào những phiên bản mới hơn của hệ điều hành này.

Khi quá trình này diễn ra, Task Scheduler sẽ tiến hành nhập tệp JOB với quyền kiểm soát DACL (danh sách kiểm soát truy cập tùy ý) bất kỳ. Khi không có DACL, hệ thống sẽ có thể cấp cho bất kỳ người dùng nào quyền truy cập đầy đủ vào tệp.

Nhà nghiên cứu giải thích rằng lỗi này có thể khai thác được bằng cách nhập các tệp tác vụ cũ vào tiện ích Task Scheduler trên Windows 10. Chạy một lệnh bằng cách sử dụng 'scht task.exe' và 'calendarsvc.dll' được sao chép từ hệ thống cũ, điều này sẽ dẫn đến một lời gọi thủ tục từ xa (remote procedure call - RPC) đến "_SchRpcRegisterTask" - một phương thức đăng ký tác vụ với máy chủ, được trình bày và xử lý bởi dịch vụ Task Scheduler.

"Tôi giả sử rằng để kích hoạt lỗi trên, bạn chỉ cần gọi trực tiếp vào chức năng này mà không cần phải sử dụng scht task.exe được sao chép từ windows xp”, SandboxEscaper cho biết.

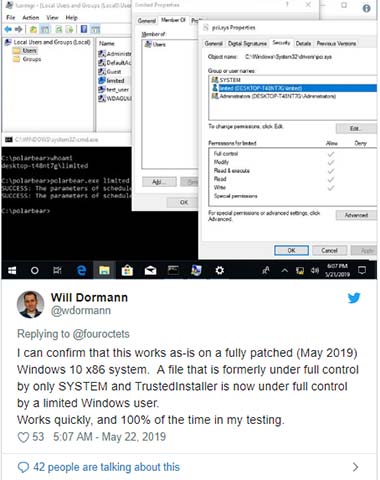

Đồng thời nhà nghiên cứu bảo mật này cũng cho rằng những gì bắt đầu với các đặc quyền hạn chế sẽ kết thúc bằng các quyền HỆ THỐNG khi gặp một chức năng cụ thể nào đó. Để chứng minh tính hợp lệ của tác vụ này, SandboxEscaper đã chia sẻ một video cho thấy PoC đang hoạt động trên Windows x86.

SandboxEscaper cũng đã phát hành exploit trên GitHub, và điều này được cho là để nhằm cảnh báo trước Microsoft. Các exploit của nhà nghiên cứu bảo mật này trước đây đã từng được sử dụng trong phần mềm độc hại, và đồng thời nữ hacker cũng cho biết cô đã tìm thấy thêm 3 exploit leo thang đặc quyền cục bộ khác trên Windows 10, dự định sẽ phát hành trong thời gian tới.

Exploit này của SandboxEscaper hiện đã được xác nhận bởi Will Dormann, một nhà phân tích lỗ hổng bảo mật có tiếng tại trung tâm điều phối CERT.

Với lỗ hổng này, Microsoft có khả năng sẽ tung ra bản vá lỗi ngay trong Patch Tuesday vào tháng tới hoặc chậm nhất là trong tháng 7.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài