Nếu bạn là một game thủ Counter-Strike thì hãy cẩn thận, bởi một nghiên cứu gần đây đã chỉ ra rằng 39% trong tổng số các máy chủ trực tuyến hiện đang hoạt động của tựa game này thực ra là các server độc hại, được thiết lập để hack máy tính của game thủ từ xa.

Theo đó, một nhóm các nhà nghiên cứu an ninh mạng tại Dr. Web đã tiết lộ rằng một kẻ tấn công đã sử dụng các máy chủ chơi game độc hại để âm thầm lây lan mã độc và chiếm quyền trên hệ thống máy tính của các game thủ Counter-Strike trên toàn thế giới bằng cách khai thác những lỗ hổng zero-day ẩn chứa trong máy khách trò chơi.

Theo các nhà nghiên cứu thì Counter-Strike 1.6 - một trò chơi phổ biến trên toàn thế giới trong gần hai thập kỷ và vẫn còn rất được ưa chuộng ở thời điểm hiện tại, chứa khá nhiều lỗ hổng thực thi mã từ xa (RCE) chưa được vá trong phần mềm máy khách của nó, cho phép kẻ tấn công thực thi mã tùy ý trên máy tính của game thủ ngay khi hệ thống kết nối với máy chủ độc hại mà không yêu cầu bất kỳ tương tác nào khác từ phía các game thủ.

Đi sâu vào tìm hiểu, các nhà nghiên cứu bảo mật đã phát hiện ra rằng một nhà phát triển máy chủ chơi game người Nga có biệt danh là 'Belonard', đã khai thác các lỗ hổng này trong tự nhiên để quảng bá cho những hoạt động kiếm tiền phi pháp của mình và tạo ra một mạng botnet bao gồm nhiều hệ thống máy tính xâm nhập bằng cách lây nhiễm một Trojan tùy chỉnh.

Trojan tùy chỉnh này được đặt theo tên của chính người đã tạo ra nó: Belonard, và đồng thời được thiết kế với “độ bền bỉ” cao, có thể thay thế danh sách các máy chủ trò chơi có sẵn trong ứng dụng máy khách cài đặt trên các hệ thống bị lây nhiễm và tạo proxy để tiếp tục lan truyền Trojan.

"Theo quy luật, các máy chủ proxy thường sẽ hiển thị ping thấp hơn, vì vậy những người chơi khác sẽ nhìn thấy chúng ở đầu danh sách. Sau khi chọn một trong số các máy chủ này, người chơi sẽ được chuyển hướng đến một máy chủ độc hại và khi đó, máy tính của họ sẽ bị nhiễm Trojan.Belonard”, nhóm Dr. Web cho biết trong một báo cáo được công bố vào hôm thứ tư tuần trước.

Bên cạnh đó, nhà phát triển máy chủ giả mạo người Nga cũng đang phân phối một phiên bản máy khách trò chơi bị sửa đổi thông qua trang web của anh ta, và được biết website này cũng đã bị nhiễm Trojan Belonard.

Một trong số 11 thành phần của Trojan này sẽ đóng vai trò là như lớp bảo vệ máy khách độc hại với nhiệm vụ "lọc các yêu cầu, tệp và lệnh nhận được từ các máy chủ trò chơi khác và chuyển dữ liệu về các thay đổi (được chuyển đến máy khách) cho máy chủ của nhà phát triển Trojan".

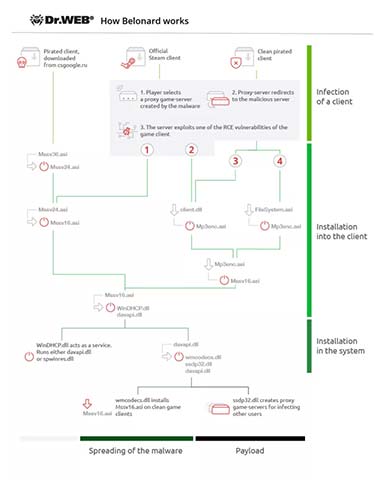

Dưới đây là sơ đồ trình tự hướng tấn công cho thấy cách thức Trojan Belonard hoạt động và lây nhiễm trên máy tính của các game thủ:

Ngoài ra, phần mềm độc hại này cũng đăng ký tạo các máy chủ trò chơi proxy bằng API Steam và sử dụng mã hóa để lưu trữ dữ liệu trên hệ thống, cũng như nhằm liên lạc với máy chủ chỉ huy và kiểm soát (command-and-control server) từ xa.

"Theo các phân tích của chúng tôi, trong số 5.000 máy chủ đang hoạt động và có sẵn trên máy khách Steam thì có đến 1.951 hệ thống đã được tạo ra bởi Trojan Belonard, và con số này chiếm đến 39% tổng số máy chủ trò chơi này. Một mạng lưới ở quy mô lớn như vậy có thể cho phép nhà phát triển Trojan quảng bá các máy chủ khác để kiếm tiền”, các nhà nghiên cứu cho biết.

Ngay sau khi nghiên cứu hoàn tất, đội ngũ của Dr. Web cũng đã báo cáo các lỗ hổng cho Valve Corporation, nhà phát triển của tựa game Counter-Strike 1.6.

Ngoài ra, các nhà nghiên cứu thuộc Dr. Web cũng đã báo cáo những tên miền độc hại được nhà phát triển phần mềm độc hại sử dụng cho cơ quan chịu trách nhiệm quản lý việc đăng ký website tại Nga. Cơ quan này sau đó đình chỉ nhiều tên miền trong nỗ lực gỡ bỏ mạng botnet nguy hiểm này.

Việc gỡ xuống một vài tên miền là hành động cần thiết, nhưng nhìn chung sẽ không thể giúp ngăn chặn hoàn toàn được việc kẻ tấn công thiết lập nhiều máy chủ độc hại hơn, trừ khi các nhà phát triển Counter-Strike tiến hành vá những lỗ hổng thực thi mã từ xa được báo cáo trong phần mềm chơi game này.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài