Hai thuật toán mã hóa cũ đã được sử dụng trong mạng di động từ những năm 1990 và vẫn được sử dụng trong mạng di động hiện nay có thể bị tin tặc khai thác nhằm mục đích theo dõi người dùng trái phép. Điều này có nghĩa là rất nhiều người dùng điện thoại cơ bản bị ảnh hưởng.

Đặc biệt là xác suất để lỗi rò rỉ dữ liệu như vậy xảy ra ngẫu nhiên là rất thấp nên các nhà nghiên cứu cho rằng lỗ hổng đã bị cố tình đưa vào.

Hai thuật toán mã hóa cũ đó là GEA-1 và GEA-2, từng được sử dụng trong ngành công nghiệp viễn thông cùng với giao thức kết nối Internet cũ GPRS, có thể cung cấp và truyền tải dữ liệu ở tốc độ 56-114 Kbp. Cả hai thuật toán này đều chỉ cung cấp chuẩn bảo mật 40 bit, trong khi đó tiêu chuẩn hiện nay là 256 bit.

Người phát ngôn của Viện Tiêu chuẩn Viễn thông Châu Âu (ETSI), tổ chức tạo ra GEA-1, cho biết có tồn tại một lỗ hổng trong thuật toán này nhưng nó được tạo ra trong phạm vi của các quy định về xuất dữ liệu và tại thời điểm đó không được phép bảo mật cao hơn nên bắt buộc phải hạn chế tính bảo mật của GEA-1.

Havard Raddum, một trong những nhà nghiên cứu chính của bài báo cho rằng trong nhiều năm, hàng triệu người dùng dường như đã phải chấp nhận tính bảo mật kém khi lướt web để đáp ứng các yêu cầu chính trị.

Người phát ngôn của ETSI cho biết thêm, khi GEA-2 được giới thiệu, tính bảo mật đã được cải thiện bởi các biện pháp kiểm soát việc xuất dữ liệu đã được nới lỏng. Nhưng thực tế GEA-2 không hề được áp dụng tiêu chuẩn bảo mật như hiện nay. Và theo các nhà nghiên cứu, vẫn có thể dễ dàng giải mã dữ liệu từ thuật toán này.

Mặc dù sau khi các nhà cung cấp mạng viễn thông áp dụng tiêu chuẩn bảo mật mới cho mạng 3G và 4G thì GEA-1 và GEA-2 không được sử dụng rộng rãi nữa. Tuy nhiên, ở nhiều quốc gia và vùng hẻo lánh, các máy điện thoại cơ bản vẫn sử dụng chúng và sử dụng kết nối mạng GPRS.

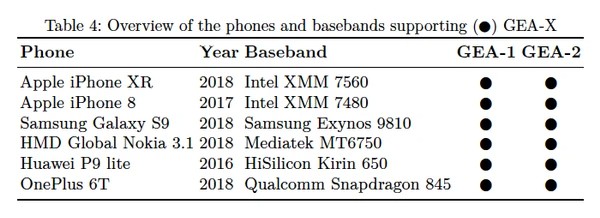

Nghiêm trọng hơn, theo các nhà nghiên cứu, một số mẫu smartphone hiện nay cũng có thể bị tấn công bởi các lỗ hổng trong thuật toán mã hóa GEA-1.

Cụ thể, các mẫu smartphone như iPhone XR, iPhone 8, Galaxy S9, Nokia 3.1, Huawei P9 Lite hay OnePlus 6T vẫn hỗ trợ GEA-1. Vì thế, hacker có thể thực hiện một thao tác kỹ thuật để lừa những smartphone này sử dụng GEA-1 và sau đó khai thác lỗ hổng để tiến hành theo dõi, thu thập dữ liệu.

Các chuyên gia khuyến cáo rằng, việc sử dụng thuật toán mã hóa GEA-1 và GEA-2 cần phải nhanh chóng chấm dứt trước khi vấn đề an ninh mạng ảnh hưởng nghiêm trọng tới hàng triệu người dùng.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài