Mới đây, các nhà nghiên cứu bảo mật của Kaspersky đã tìm ra một chiến dịch tấn công độc hại có tên PhantomLance nhắm mục tiêu người dùng thiết bị Android, sở hữu payload độc hại dưới dạng phần mềm gián điệp nhúng trong các ứng dụng được phân phối qua nhiều nền tảng khác nhau, bao gồm Google Play Store và các cửa hàng ứng dụng Android thay thế như APKpure và APKCombo.

Đặc biệt theo kết luận của Kaspersky, PhantomLance có nhiều đặc điểm trùng lặp với các chiến dịch tấn công độc hại đã bị phát hiện trước đó nhắm vào Windows và macOS do OceanLotus (hay còn được đến với tên gọi APT32, để biết thêm về nhóm hacker này bạn có thể tìm đọc trên Wikipedia) đứng sau vận hành. Do vậy, không phải không có cơ sở khi Kaspersky tin rằng OceanLotus cũng chính là tổ chức đứng sau chiến dịch PhantomLance.

“Chiến dịch này đã hoạt động từ ít nhất 2015 và vẫn đang tiếp diễn, bao gồm nhiều phiên bản phần mềm gián điệp phức tạp, được chế tạo để thu thập dữ liệu của nạn nhân. Cùng với đó là 1 chiến thuật phân phối thông minh, qua hàng chục ứng dụng trên Google Play và các nền tảng download ứng dụng Android khác”, đội ngũ Kaspersky cho biết.

Tập trung vào thu thập và đánh cắp thông tin

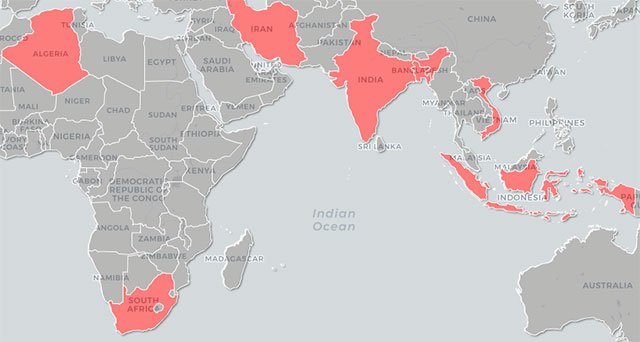

Sở dĩ Kaspersky có thể phát hiện ra chiến dịch PhantomLance là nhờ báo cáo của Doctor Web về 1 backdoor trojan mới mà họ tìm thấy trên Play Store, được thiết kể tương đối phức tạp nhằm mục đích đánh cắp thông tin đăng nhập và tài chính của người dùng Android chủ yếu ở khu vực Đông Nam Á, không loại trừ cả Việt Nam. Những dữ liệu này bao gồm vị trí địa lý, nhật ký cuộc gọi, danh bạ, tin nhắn văn bản, danh sách các ứng dụng đã cài đặt và thông tin thiết bị của nạn nhân.

Không chỉ vậy, hacker còn có thể tải xuống và thực thi các payload độc hại khác nhau. Do đó, chúng có thể điều chỉnh payload phù hợp với môi trường cụ thể trên thiết bị, chẳng hạn như phiên bản Android và các ứng dụng đã cài đặt. “Bằng cách này, chúng có thể hạn chế việc ứng dụng độc hại bị quá tải bởi các tính năng không cần thiết, đồng thời thu thập được chính xác dữ liệu mong muốn".

Phân phối qua nhiều nền tảng download ứng dụng Android

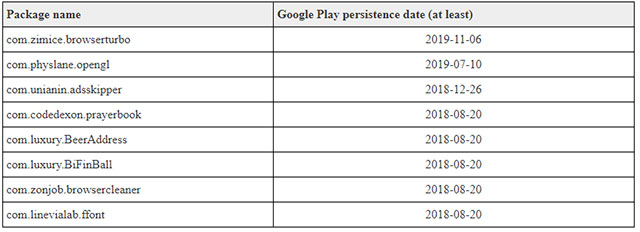

Kaspersky đã phát hành 1 danh sách ứng dụng Android có chứa các mẫu phần mềm độc hại PhantomLance và sau đó bị Google xóa khỏi Play Store vào tháng 11 năm 2019. Cụ thể như sau:

Không chỉ có Play Store, PhantomLance còn được phân phối trên một loạt nền tảng download ứng dụng Android lớn khác, có thể kể tới như https://apkcombo[.]com, https://apk[.]support/, https://apkpure[.]com, https://apkpourandroid[.]com, và một số nền tảng khác.

Để tránh việc bị những nền tảng này phát hiện và ngăn chặn, trước tiên hacker sẽ upload các phiên bản ứng dụng sạch mà không chứa đựng bất cứ payload độc hại nào. Tuy nhiên ở các bản cập nhật sau đó của ứng dụng, payload độc hại sẽ được đính kèm và gửi về thiết bị của nạn nhân.

"PhantomLance đã diễn ra được hơn 5 năm và các tác nhân đe dọa đã rất thành công trong việc tìm cách vượt qua các bộ lọc bảo mật tiên tiến của cửa hàng ứng dụng nhiều lần bằng những kỹ thuật tiên tiến".

Hiện tại, APT32 và chiến dịch PhantomLance vẫn đang được Kaspersky theo dõi sát sao.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap